ViperSoftX-malware voert stiekem PowerShell uit met behulp van AutoIT-scripttalen

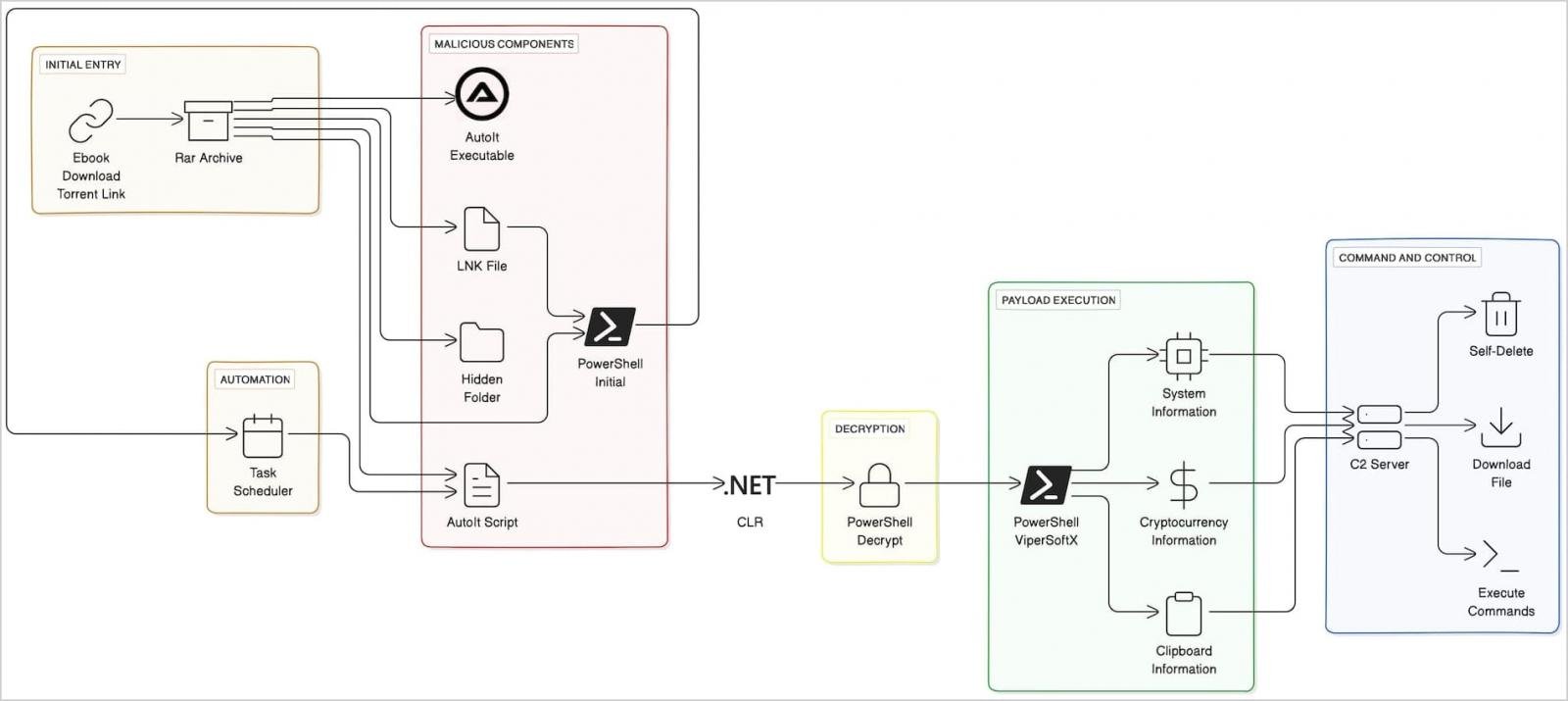

De nieuwste varianten van de ViperSoftX-info-stealing malware gebruiken de Common Language Runtime (CLR) om PowerShell-opdrachten te laden en uit te voeren binnen AutoIt-scripts om detectie te ontwijken.

CLR is een belangrijk onderdeel van Microsoft’s .NET Framework, dat dient als de uitvoering engine en runtime-omgeving voor .NET-toepassingen.

ViperSoftX gebruikt CLR om code te laden binnen AutoIt, een scriptingtaal voor het automatiseren van Windows-taken die doorgaans vertrouwd worden door beveiligingsoplossingen.

Bovendien ontdekten onderzoekers dat de ontwikkelaar van de malware in de nieuwste versies aangepaste offensieve scripts heeft geïntegreerd om de complexiteit te vergroten.

Infectieketen

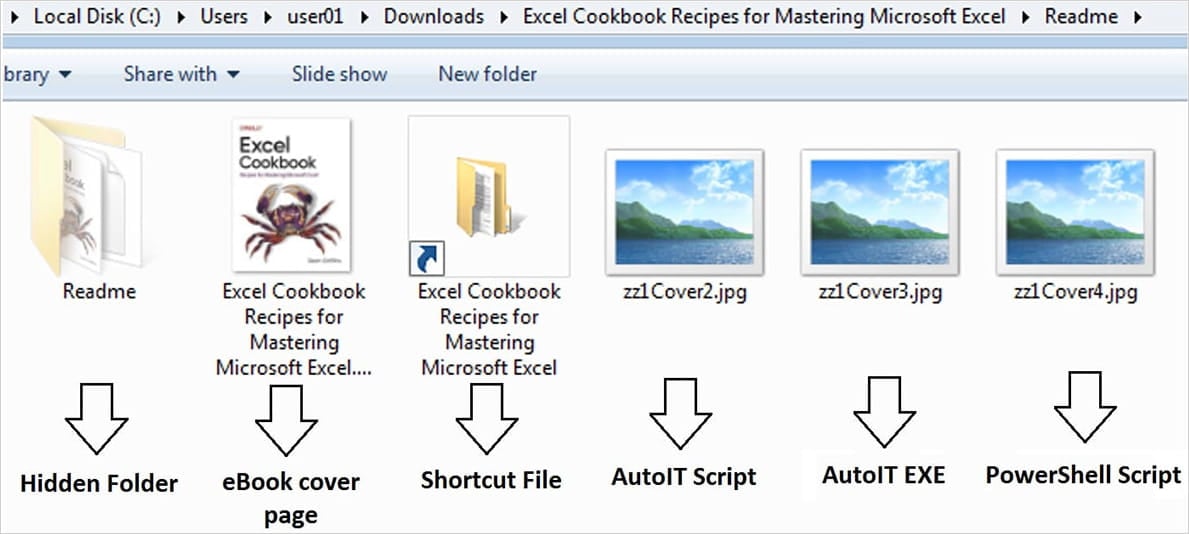

ViperSoftX bestaat al sinds minstens 2020 en wordt momenteel gedistribueerd op torrentsites als e-books die kwaadaardige RAR-archieven bevatten met een afleidings-PDF of e-bookbestand, een snelkoppeling (.LNK-bestand), en PowerShell- en AutoIT-scripts vermomd als JPG-afbeeldingsbestanden.

Bron: Trellix

Malwareonderzoekers van het cybersecuritybedrijf Trellix zeggen dat de infectie begint wanneer slachtoffers het .LNK-bestand uitvoeren. Tijdens het proces laadt het het PowerShell-script dat commando’s verbergt in lege ruimtes die automatisch worden uitgevoerd in de opdrachtprompt.

Het PS-script verplaatst twee bestanden (zz1Cover2.jpg en zz1Cover3.jpg) naar de map %APPDATA%MicrosoftWindows. Een daarvan is het uitvoerbare bestand voor AutoIt en wordt hernoemd naar AutoIt3.exe.

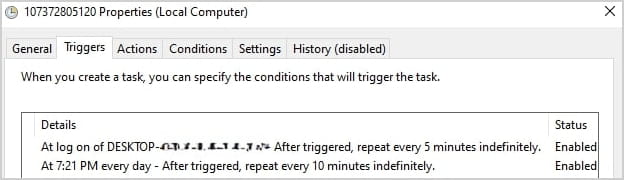

Om persistentie te behouden configureert hetzelfde script de Taakplanner om AutoIt3.exe elke vijf minuten uit te voeren nadat de gebruiker zich heeft aangemeld.

Bron: Trellix

Stiekeme operatie

Door CLR te gebruiken om PowerShell-opdrachten binnen de AutoIt-omgeving te laden en uit te voeren, probeert ViperSoftX op te gaan in legitieme activiteiten op het systeem en detectie te ontwijken.

Dit is mogelijk omdat, ondanks dat AutoIt geen native ondersteuning voor .NET CLR heeft, gebruikers functies kunnen definiëren die het mogelijk maken om PowerShell-opdrachten indirect aan te roepen.

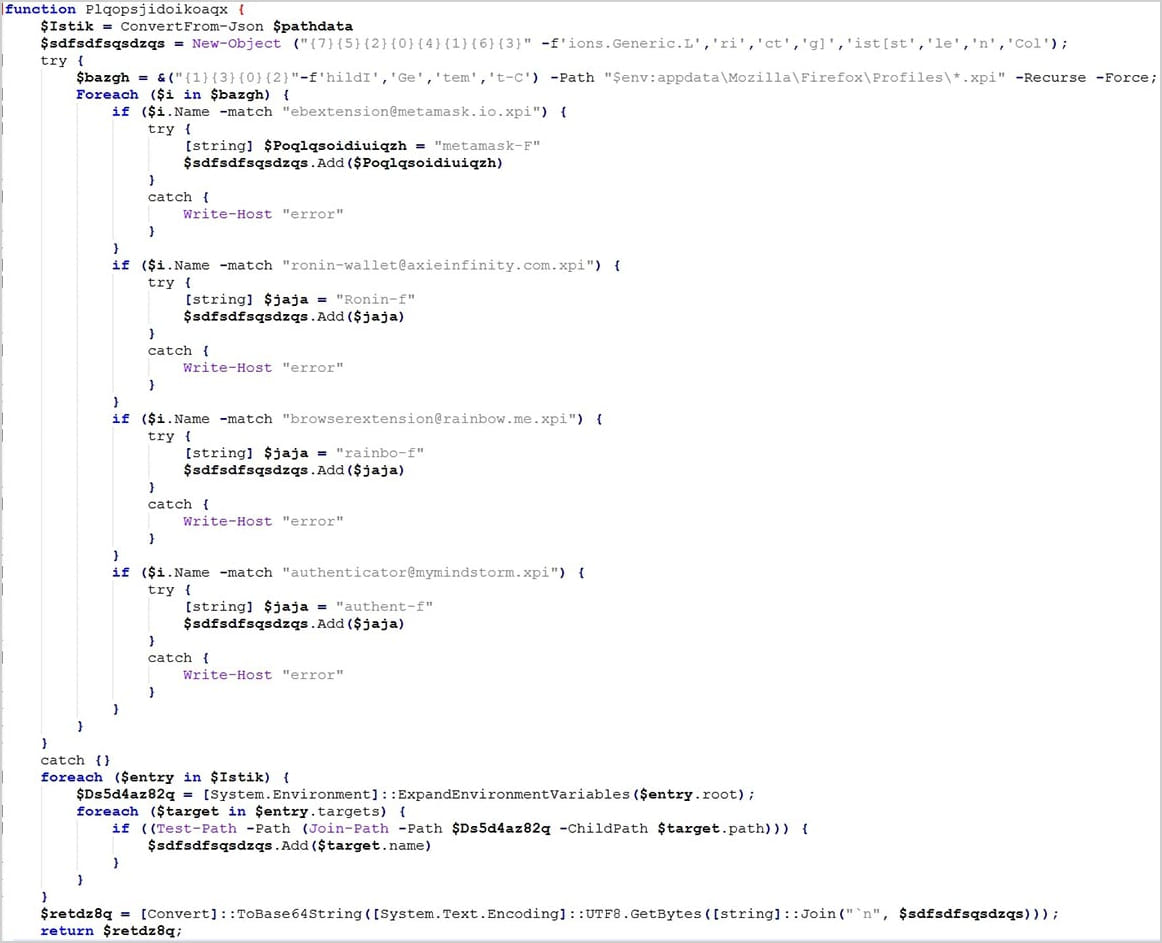

ViperSoftX maakt gebruik van zware Base64-verduistering en AES-encryptie om de opdrachten in de PowerShell-scripts, afkomstig van de afleidingsbestanden, te verbergen.

De malware bevat ook een functie om het geheugen van de Antimalware Scan Interface (AMSI)-functie (‘AmsiScanBuffer’) te wijzigen om beveiligingscontroles op de scripts te omzeilen.

Bron: Trellix

Voor netwerkcommunicatie gebruikt ViperSoftX misleidende hostnames zoals ‘security-microsoft.com. Om onder de radar te blijven, wordt systeeminformatie gecodeerd in het Base64-formaat en de gegevens worden verzonden via een POST-verzoek met een inhoudslengte van “0.” Op deze manier probeert de dreigingsacteur opnieuw aandacht te vermijden vanwege het ontbreken van gegevens in de body.

Het doel van ViperSoftX is om de volgende gegevens te stelen van gecompromitteerde systemen:

- Systeem- en hardwaregegevens

- Cryptocurrency-walletgegevens van browserextensies zoals MetaMask, Ronin Wallet en vele anderen

- Klembordinhoud

Bron: Trellix

Trellix zegt dat ViperSoftX zijn ontwijkingstactieken heeft verfijnd en een grotere dreiging is geworden. Door CLR te integreren om PowerShell binnen AutoIt uit te voeren, slaagt de malware erin om kwaadaardige functies uit te voeren terwijl hij beveiligingsmechanismen ontwijkt die doorgaans op zichzelf staande PowerShell-activiteiten onderscheppen.

De onderzoekers beschrijven de malware als een moderne, geavanceerde dreiging die kan worden tegengehouden met “een uitgebreide verdedigingstrategie die detectie-, preventie- en responsmogelijkheden omvat.”

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.