Het detecteren van Living Off The Land-aanvallen met Wazuh

Cyberaanvallers verbeteren voortdurend hun tactieken om detectie te ontwijken en kwaadaardige doelstellingen te bereiken, wat het voor organisaties belangrijk maakt om betere detectie- en reactiestrategieën te ontwikkelen. De Living Off The Land (LOTL) techniek is een voorbeeld van een heimelijke aandachtsvector die cyberaanvallers gebruiken om detectie te vermijden.

Het is een infiltratietechniek die tegenstanders in staat stelt om doelgerichte systemen aan te vallen zonder lange tijd argwaan te wekken.

LOTL-aanvallen worden vaak fileless-aanvallen genoemd omdat dreigingsactoren bestaande tools op het slachtofferendpoint gebruiken, in tegenstelling tot traditionele malware-aanvallen die aangepaste programma’s vereisen. In plaats daarvan gebruiken ze tools zoals binaire bestanden, scripts, bibliotheken of stuurprogramma’s die al op het endpoint aanwezig zijn.

Deze aanvallen worden steeds uitdagender vanwege het ontbreken van unieke, herkenbare handtekeningen en hun vermogen om zich te camoufleren als typische systeemhulpprogramma’s.

Waarom dreigingsactoren LOTL-technieken gebruiken

Dreigingsactoren gebruiken LOTL-technieken om de volgende redenen:

- Het ontbreken van bestanden of handtekeningen in LOTL-aanvallen maakt detectie uitdagend, waardoor toekomstige preventie moeilijker wordt en aanvallers hun tactieken opnieuw kunnen gebruiken.

- Dreigingsactoren maken effectief gebruik van LOTL-technieken in verschillende omgevingen, waardoor het niet nodig is om speciale aanvalstools te creëren en in te zetten.

- Dreigingsactoren benutten ingebouwde systeemtools in LOTL-aanvallen om te mengen met normale netwerk- en systeemactiviteiten, waardoor het moeilijk is voor beveiligingsanalisten om onderscheid te maken tussen legitieme en kwaadaardige gedragingen.

Het begrijpen van de achterliggende motivatie van LOTL-technieken is belangrijk voor het implementeren van adequate cyberverdedigingsstrategieën tegen deze steeds vaker voorkomende vormen van cyberdreiging.

Hoe LOTL-aanvallen werken

Zo werken LOTL-aanvallen doorgaans:

- Verkrijg initiële toegang: Aanvallers verkrijgen initiële toegang via brute force-aanvallen, exploitatie van kwetsbaarheden of social engineering. Bijvoorbeeld, ze kunnen slachtoffers misleiden om een gecompromitteerde website te bezoeken, waar ze browserkwetsbaarheden uitbuiten.

- Misbruik legitieme systeemtools: Aanvallers misbruiken legitieme systeemtools en verkeerd geconfigureerde systeeminstellingen voor kwaadaardige doeleinden. Veelgebruikte tools zijn opdrachtregelhulpprogramma’s (cron, wget, curl, WMIC, net.exe, PowerShell), scripttalen (Bash, JavaScript), en beheerhulpprogramma’s (SSH, PsExec).

- Voer fileless malware uit: Aanvallers voeren kwaadaardige code zonder bestanden uit en wijzigen systeemprogramma’s in het geheugen zonder nieuwe bestanden op de schijf te maken. Ze kunnen ook enkele browsergebaseerde kwetsbaarheden misbruiken om kwaadaardige processen uit te voeren.

- Privilege-escalatie: Aanvallers voeren heimelijk kwaadaardige activiteiten uit binnen het gecompromitteerde netwerk om op afstand toegang te krijgen, laterale bewegingen uit te voeren, privileges te verhogen en gevoelige gegevens te exfiltreren. Bijvoorbeeld, ze kunnen legitieme beheerhulpprogramma’s of verkeerd geconfigureerde systeeminstellingen misbruiken om verhoogde privileges te verkrijgen.

- Persistentie: Aanvallers blijven persistent door geplande taken te creëren, registersleutels te wijzigen en legitieme opstartmechanismen te benutten voor toekomstige aanvallen.

Versterk uw cyberverdediging tegen LOTL-aanvallen met Wazuh

Organisaties hebben uitgebreide cyberbeveiligingsmonitoringcapaciteiten nodig om afwijkend gedrag en verdacht gebruik van systeemhulpprogramma’s binnen hun IT-omgeving te detecteren.

U kunt uw cyberverdediging en respons verbeteren door gebruik te maken van beveiligingsoplossingen zoals Extended Detection and Response (XDR) en Security Information and Event Management (SIEM).

Wazuh is een gratis, open-source beveiligingsplatform dat uniforme XDR- en SIEM-functionaliteiten biedt voor workloads in cloud- en on-premisesomgevingen.

Wazuh voert loggegevensanalyse, integriteitscontrole van bestanden, dreigingsdetectie, realtime waarschuwingen en geautomatiseerde incidentrespons uit om LOTL-aanvallen te detecteren en erop te reageren.

Detecteren van initiële toegangspogingen

Effectieve detectiestrategieën voor het identificeren van de pogingen van aanvallers om initiële toegang te verkrijgen omvatten continue monitoring van kwetsbaarheidsexploitatie en brute-force inlogpogingen. Dergelijke strategieën genereren realtime waarschuwingen voor ongebruikelijke activiteiten, detecteren veranderingen in gebruikersaccounts en analyseren netwerkverbindingen op verdachte patronen.

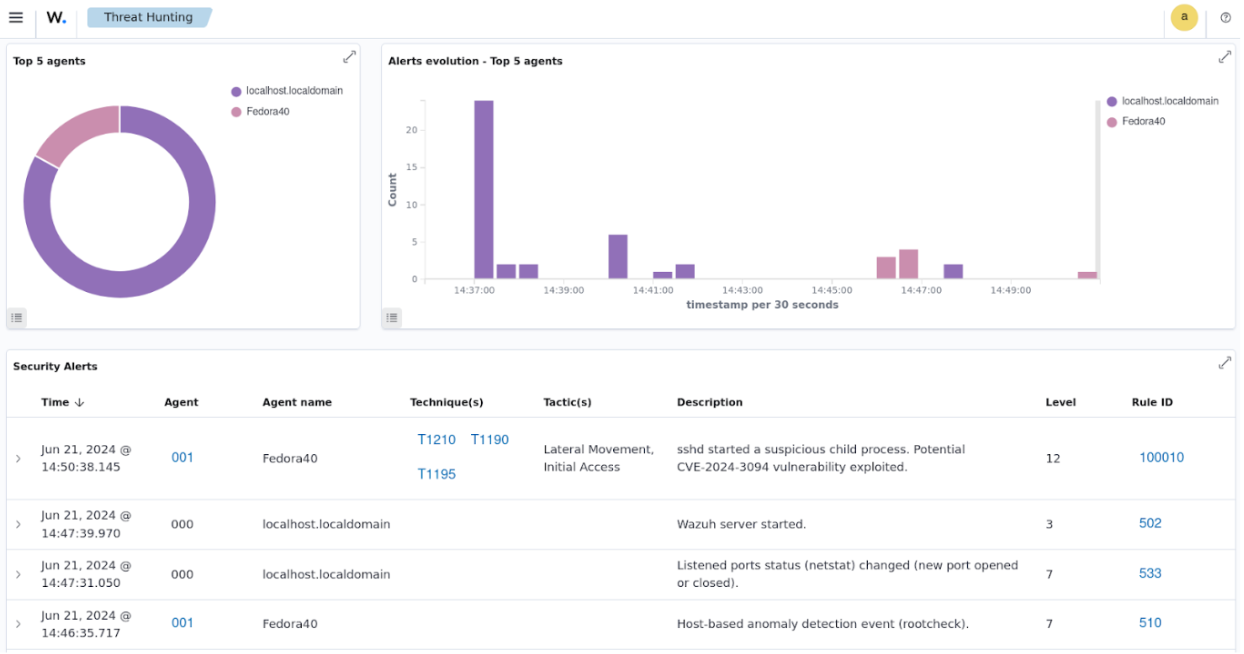

Wazuh maakt gebruik van zijn loggegevensverzamelingscapaciteit om logs te verzamelen van bewaakte eindpunten, applicaties en netwerkapparaten, die vervolgens in realtime worden geanalyseerd. De Wazuh-server gebruikt aanpasbare decoders en regels om relevante informatie uit de verzamelde logs te extraheren en te koppelen aan geschikte velden. Het verwerkt deze informatie ook en registreert deze als waarschuwingen binnen de /var/ossec/logs/alerts/-directory.

De blogpost over het detecteren van de exploitatie van de XZ Utils-kwetsbaarheid met Wazuh laat zien hoe gebruikers de mogelijke exploitatie van de CVE-2024-3094-kwetsbaarheid binnen hun bewaakte eindpunten kunnen identificeren. U kunt Wazuh-agenten configureren om logs over verdachte sshd-afstammingsprocessen te identificeren en door te sturen naar de Wazuh-server voor verwerking.

Organisaties kunnen verdachte activiteiten in hun IT-omgeving detecteren en aanpakken door gebruik te maken van beveiligingsoplossingen zoals Wazuh, dat realtime loggegevensverzameling en analysemogelijkheden omvat.

Detecteren van misbruik van systeemtools

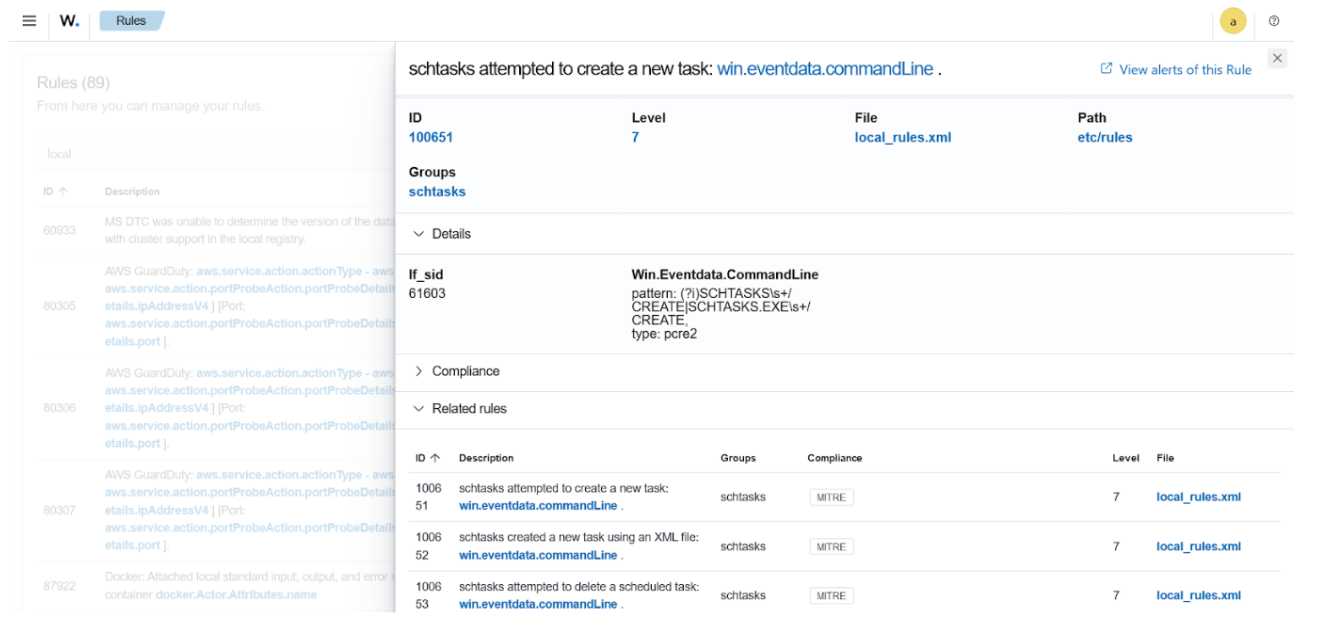

Het monitoren van ongeautoriseerd gebruik van legitieme tools zoals PowerShell, Crontab, Schtasks en SSH stelt organisaties in staat om afwijkingen van normale systeemactiviteiten te detecteren en te reageren op kwaadaardige acties. Vroege detectie van deze kwaadaardige activiteiten voorkomt dat aanvallers deze tools misbruiken om laterale bewegingen uit te voeren of andere illegitieme acties te ondernemen.

Wazuh heeft kant-en-klare regelsets om beheerders te waarschuwen voor gevallen van malware die ingebouwde systeemhulpprogramma’s misbruiken om de kwaadaardige doelstellingen van de aanvaller te bereiken. Bovendien kunt u aangepaste regels en decoders toevoegen die andere specifieke activiteiten detecteren.

Bijvoorbeeld, u kunt Wazuh gebruiken om vaak misbruikte Windows-hulpprogramma’s zoals nltest, bcedit, vssadmin, attrib of de schtasks te monitoren. De Wazuh-agent verzamelt en stuurt logs door van het Windows-logboekkanaal naar de Wazuh-server voor analyse.

Deze logs worden gefilterd op gebeurteniscreatieprocessen om te detecteren wanneer ingebouwde hulpprogramma’s worden uitgevoerd.

Een LOTL-aanval die verband houdt met de MITRE ATT&CK-techniek T1053.005 omvat het misbruik van het taakplanner-hulpprogramma (schtasks) door specifieke opdrachten uit te voeren om kwaadaardige taken te plannen:

> schtasks /create /tn test-task /tr "C:WindowsSystem32calc.exe" /sc onlogon /ru System /f

> schtasks.exe /CREATE /XML C:WindowsTEMPredacted.xml /TN task-task /F

> schtasks.exe /CREATE /XML C:redactedredacted.xml /TN task-task /F

> SCHTASKS /Delete /TN * /F

Door de volgende aangepaste regels te maken, detecteert Wazuh de bovenstaande activiteiten realtime en genereert overeenkomende waarschuwingen.

Detecteren van ongeautoriseerde configuratiewijzigingen

Aanvallers manipuleren en wijzigen vaak systeemconfiguratie-instellingen om persistentie te handhaven of hun aanwezigheid te verbergen. Om zich te verdedigen tegen deze fase van LOTL-aanvallen, moeten organisaties regelmatig eindpuntscans uitvoeren om verkeerde configuraties te identificeren die niet voldoen aan beveiligingsbest practices en standaarden.

Deze beveiligingsmaatregel is essentieel voor tijdige detectie van ongeautoriseerde wijzigingen en reactie op LOTL-aanvallen voordat ze aanzienlijke schade veroorzaken.

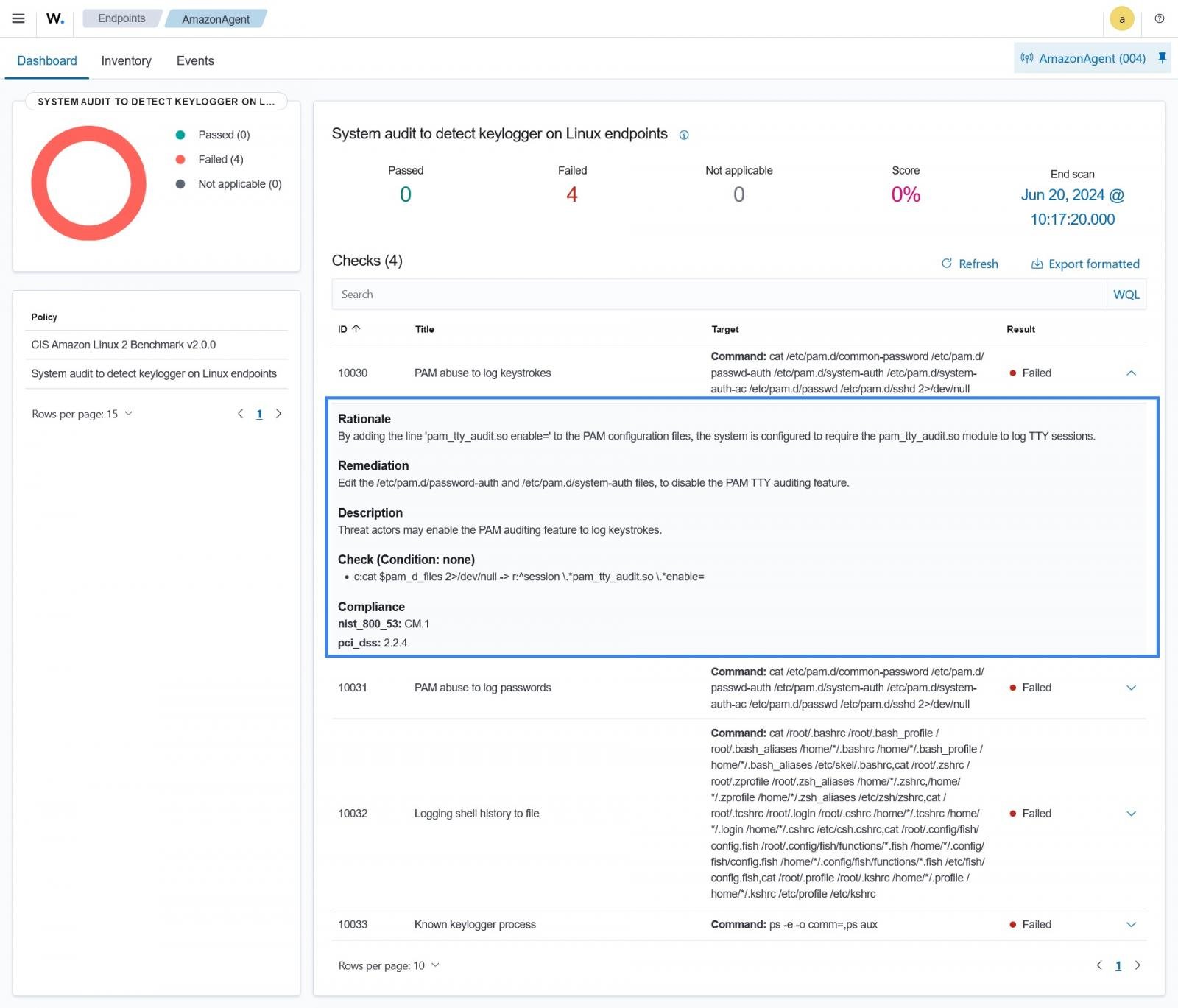

Wazuh beoordeelt systeemconfiguratie-instellingen met behulp van zijn Security Configuration Assessment (SCA) vermogen om verkeerde configuraties en kwetsbaarheden op bewaakte eindpunten te identificeren.

Gebruikers kunnen ook kritieke configuratiebestanden en -directories controleren op ongeautoriseerde en onbedoelde wijzigingen met behulp van de Functional Integrity Monitoring (FIM)-functie van Wazuh.

Bijvoorbeeld, u kunt de Wazuh SCA-functie gebruiken om systeemaudits uit te voeren om keyloggers op Linux-eindpunten te detecteren die gebruikmaken van LOTL-technieken. Dit wordt bereikt door een aangepast SCA-beleid op de Wazuh-server in te stellen om routinedoors op alle bewaakte Linux-eindpunten te starten.

Het SCA-beleid controleert de configuratie-instellingen om gevallen te identificeren waarbij tegenstanders legitieme programma’s hebben gemanipuleerd om de toetsaanslagen van het slachtoffer in terminalsessies (TTY) vast te leggen.

De afbeelding hieronder toont Wazuh die gevallen detecteert waarin tegenstanders vertrouwde processen zoals PAM op een Linux-eindpunt misbruiken om toetsaanslagen en inloggegevens van het slachtoffer te verkrijgen. Het benadrukt de achterliggende motivatie van de aanval en hoe gebruikers deze kunnen verhelpen wanneer gedetecteerd.

Detecteren van ongebruikelijk gebruik van middelen

Organisaties kunnen hun verdediging tegen LOTL-aanvallen verbeteren door abnormale patronen in het gebruik van middelen op hun eindpunten te monitoren. Ongebruikelijk verbruik van middelen, zoals overmatig CPU-gebruik, geheugengebruik of netwerkactiviteit, geeft vaak aan dat er kwaadwillende activiteiten plaatsvinden die verband houden met LOTL-technieken.

Door de uitvoering van opdrachten en prestatiestatistieken bij te houden, kunnen organisaties deze subtiele indicatoren van een compromis detecteren.

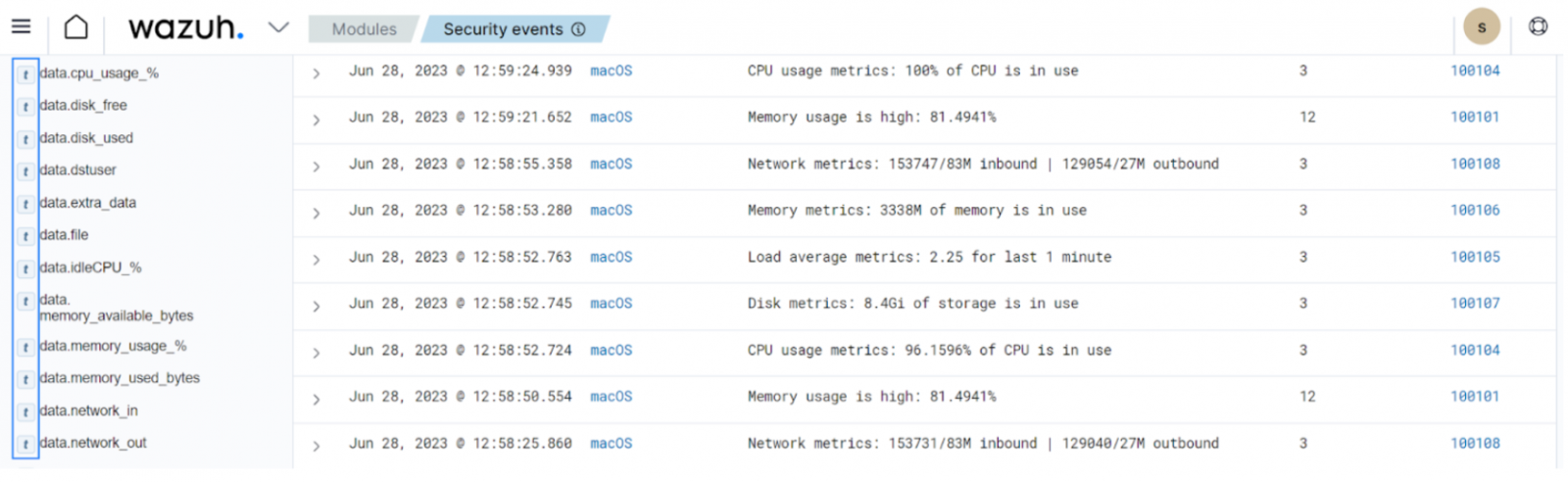

Wazuh biedt een opdrachtmonitoring functie die de uitgevoerde opdrachten op bewaakte eindpunten bijhoudt. Met deze functie kunnen gebruikers Wazuh configureren om details over de uitvoer van specifieke uitgevoerde opdrachten vast te leggen en te loggen, wat inzicht geeft in ongebruikelijk middelengebruik door systeemprocessen.

De Wazuh-agent voert deze opdrachten periodiek uit op het geconfigureerde eindpunt op basis van ingestelde frequentie, waarbij hun uitvoering wordt gecontroleerd en de uitvoer voor analyse naar de Wazuh-server wordt doorgestuurd.

De blogpost over het monitoren van middelengebruik op macOS laat zien hoe de Wazuh-agent de opdrachtmonitoring capaciteit gebruikt om systeeminformatie te verzamelen. Deze informatie omvat CPU-gebruik, CPU-belasting, geheugengebruik, schijfgebruik en andere prestatiestatistieken van het eindpunt.

Deze gegevens geven inzicht in het gebruik van systeembronnen, waardoor gebruikers lopende LOTL-aanvallen kunnen detecteren.

Detecteren van bekende kwetsbaarheden

Regelmatige kwetsbaarheidsscans stellen organisaties in staat om beveiligingszwakheden te identificeren en te verhelpen. Dit is belangrijk omdat aanvallers vaak bekende kwetsbaarheden misbruiken om een langdurige aanwezigheid te vestigen en detectie te ontwijken.

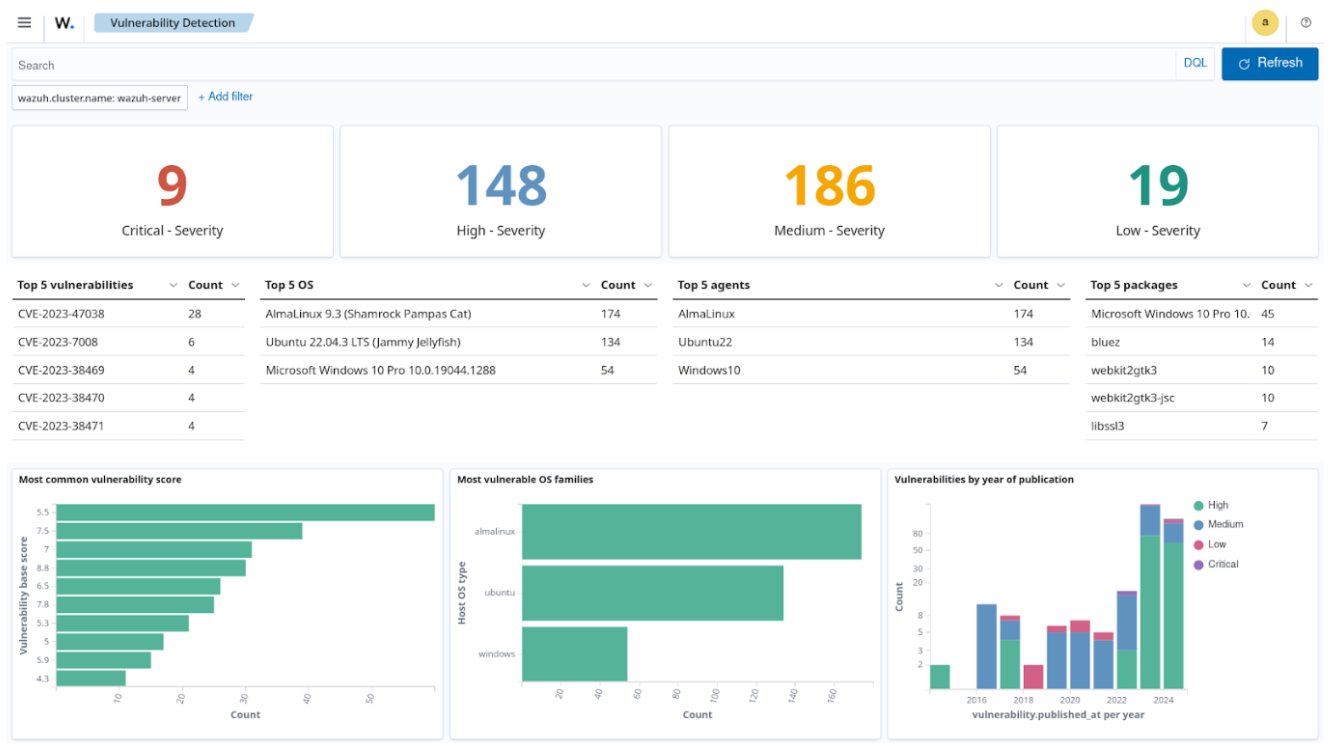

Wazuh maakt gebruik van zijn kwetsbaarheidsdetectievermogen om uitgebreide zichtbaarheid te bieden in bekende kwetsbaarheden die tegenstanders kunnen misbruiken om persistentie te vestigen. Dit wordt gedaan door geïnstalleerde softwareversies te vergelijken met bekende kwetsbaarheden uit verschillende databases.

Deze databases omvatten de National Vulnerability Database (NVD), Canonical, Red Hat, Debian, Arch Linux en anderen.

Conclusie

Living Off The Land (LOTL) aanvallen zijn heimelijke cyberaanvallen waarbij dreigingsactoren gebruikmaken van ingebouwde systeemtools in plaats van externe malware om hun doelen te bereiken.

Organisaties moeten een gelaagde aanpak met diverse detectiemogelijkheden toepassen om de kans te vergroten dat dergelijke aanvallen worden gedetecteerd en erop wordt gereageerd.

Wazuh biedt verschillende detectiemechanismen om de kans op detectie van LOTL-aanvallen te vergroten en de potentiële impact te verminderen. Het stelt u ook in staat om oplossingen van derden te integreren om aan uw use case te voldoen en aan de eigenaardigheden van uw omgeving te voldoen.

Leer meer over Wazuh door onze documentatie te bekijken en deel te nemen aan onze gemeenschap van professionals.

Gesponsord en geschreven door Wazuh.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.