Hackers kraken internetprovider om software-updates te besmetten met malware

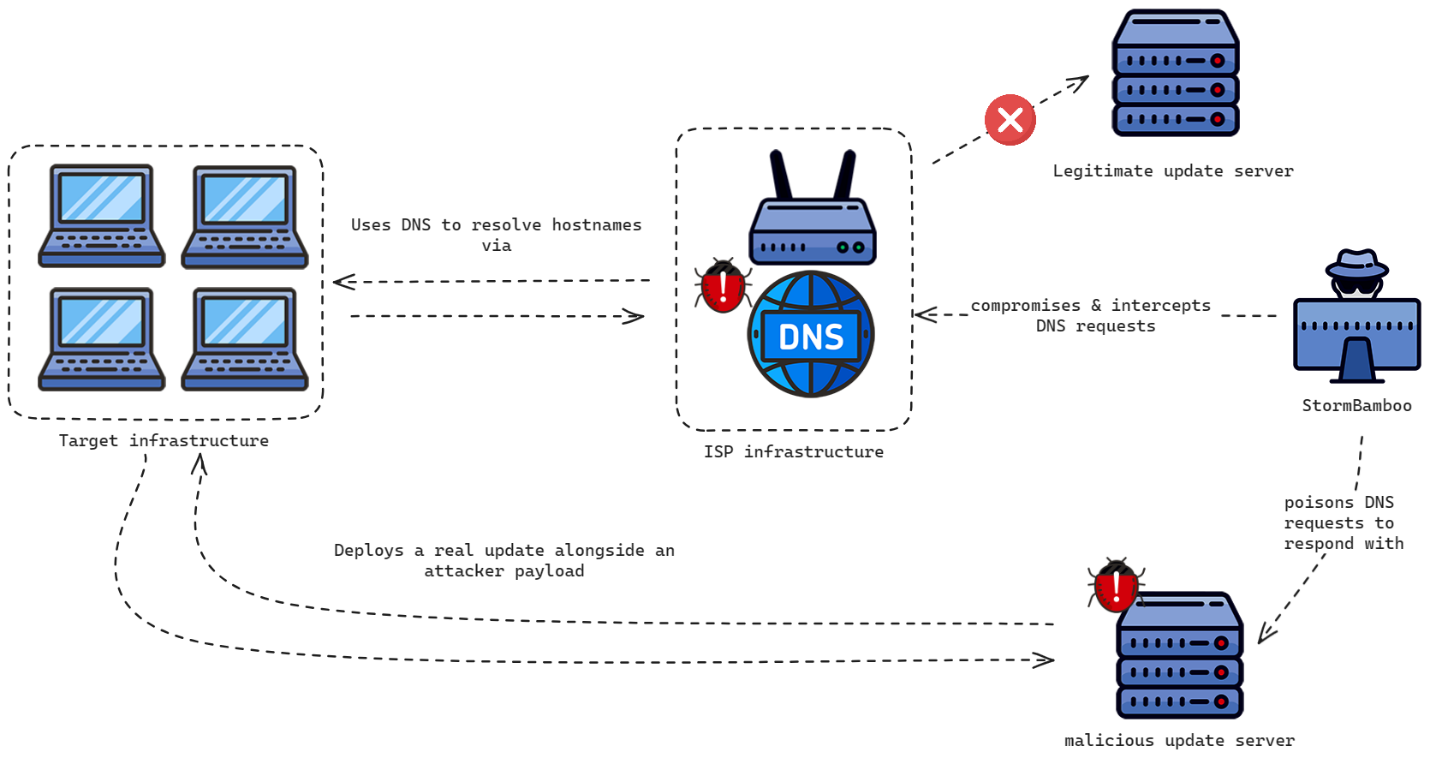

Een Chinese hackgroep genaamd StormBamboo heeft een onbekende internetprovider (ISP) gecompromitteerd om automatische software-updates te vergiftigen met malware.

Ook bekend als Evasive Panda, Daggerfly en StormCloud, is deze cyber-spionagegroep sinds ten minste 2012 actief en richt zich op organisaties in het vasteland van China, Hongkong, Macau, Nigeria en verschillende Zuidoost- en Oost-Aziatische landen.

Op vrijdag onthulden bedreigingsonderzoekers van Volexity dat de Chinese cyber-spionagebende onveilige HTTP-software-updatemechanismen had uitgebuit die geen digitale handtekeningen valideerden om malware-ladingen op de Windows- en macOS-apparaten van slachtoffers te installeren.

“Wanneer deze applicaties hun updates ophaalden, installeerden ze in plaats van de beoogde update malware, waaronder maar niet beperkt tot MACMA en POCOSTICK (ook bekend als MGBot),” legde cybersecuritybedrijf Volexity uit in een rapport dat vrijdag werd gepubliceerd.

Om dit te doen, onderschepten en modificeerden de aanvallers DNS-verzoeken van slachtoffers en vergiftigden ze deze met kwaadaardige IP-adressen. Dit leverde de malware aan de systemen van de doelwitten vanaf StormBamboo’s command-and-control-servers zonder dat gebruikersinteractie vereist was.

Bijvoorbeeld, ze maakten gebruik van 5KPlayer-verzoeken om de youtube-dl-afhankelijkheid bij te werken om een achterdeur-installatieprogramma te pushen dat op hun C2-servers was gehost.

Na het compromitteren van de systemen van de doelwitten installeerden de bedreigingsacteurs een kwaadaardige Google Chrome-extensie (ReloadText), die hen in staat stelde om browsercookies en e-mailgegevens te oogsten en te stelen.

“Volexity zag StormBamboo verschillende softwareleveranciers aanvallen, die onveilige update-workflows gebruiken, met verschillende niveaus van complexiteit in hun stappen om malware te verspreiden,” voegden de onderzoekers eraan toe.

“Volexity waarschuwde en werkte samen met de ISP, die verschillende sleutelinrichtingen onderzocht die verkeersrouteringsdiensten op hun netwerk leverden. Terwijl de ISP verschillende componenten van het netwerk herstartte en offline nam, stopte de DNS-vergiftiging onmiddellijk.”

In april 2023 observeerden ook bedreigingsonderzoekers van ESET de hackgroep die de Pocostick (MGBot) Windows-achterdeur implementeerde door misbruik te maken van het automatische updatemechanisme voor de Tencent QQ-messengerapplicatie in aanvallen die waren gericht op internationale NGO’s (niet-gouvernementele organisaties).

Bijna een jaar later, in juli 2024, observeerde het dreigingsjachtteam van Symantec de Chinese hackers die zich richtten op een Amerikaanse NGO in China en meerdere organisaties in Taiwan met nieuwe versies van Macma macOS-achterdeur en Nightdoor Windows-malware.

In beide gevallen, hoewel de bekwaamheid van de aanvallers duidelijk was, geloofden de onderzoekers dat het of een supply chain-aanval of een adversary-in-the-middle (AITM)-aanval was, maar konden ze de exacte aanvalsmethode niet achterhalen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.