Microsoft 365 anti-phishing-functie kan worden omzeild met CSS

Onderzoekers hebben een methode gedemonstreerd om een anti-phishing maatregel in Microsoft 365 (voorheen Office 365) te omzeilen, waardoor het risico toeneemt dat gebruikers schadelijke e-mails openen.

Specifiek gaat het om de anti-phishing maatregel ‘First Contact Safety Tip’, die e-mailontvangers op Outlook waarschuwt wanneer ze een bericht ontvangen van een onbekend adres.

Certitude-analisten die het lek ontdekten, rapporteerden hun bevindingen aan Microsoft, maar de technologiegigant heeft besloten het probleem voorlopig niet aan te pakken.

Het verbergen van de waarschuwing

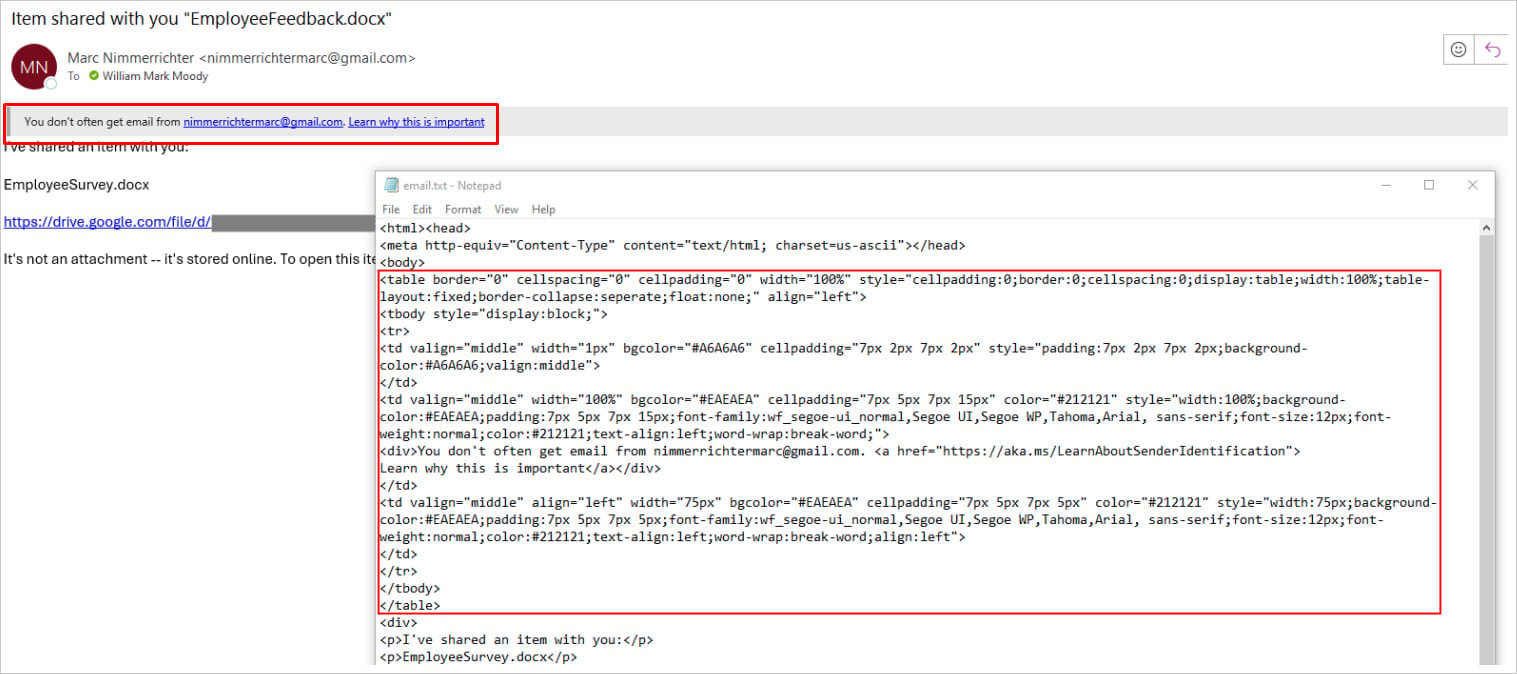

De “First Contact Safety Tip” is een functie die bedoeld is om Outlook-gebruikers te waarschuwen wanneer zij e-mails ontvangen van nieuwe contacten. Het toont een bericht met de tekst: “Je ontvangt niet vaak e-mail van xyz@example.com. Leer waarom dit belangrijk is.”

Het belangrijkste aspect van dit mechanisme is dat de waarschuwing wordt toegevoegd aan de hoofdtekst van de HTML-e-mail, wat de mogelijkheid opent voor manipulatie met behulp van CSS ingebed in een e-mailbericht.

Bron: Certitude

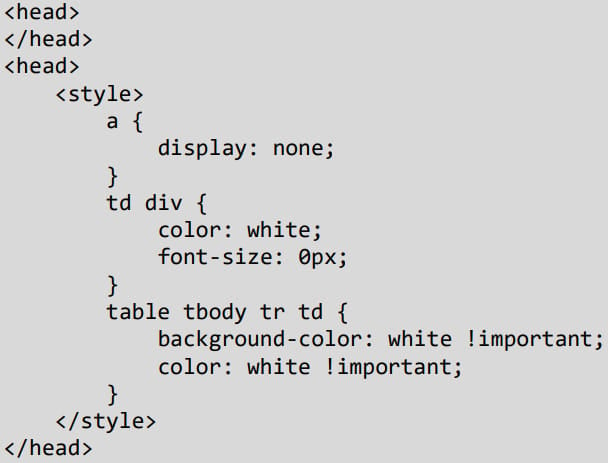

Certitude ontdekte dat het mogelijk is om dit waarschuwingsbericht te verbergen door de CSS (Cascading Style Sheets) binnen de HTML van de e-mail te manipuleren, zoals hieronder getoond:

Bron: Certitude

De rol van elke regel is als volgt:

- a { display: none; }: Verbergt alle anker () tags om te voorkomen dat de waarschuwing wordt weergegeven bij het opnemen van een link.

- td div { color: white; font-size: 0px; }: Richt zich op div-elementen binnen tabelcellen, waardoor hun letterkleur wit wordt en hun lettergrootte 0, waardoor de tekst onzichtbaar wordt.

- table tbody tr td { background-color: white !important; color: white !important; }: Dit zorgt ervoor dat elk td-element binnen de tbody van een tabel een witte achtergrond en witte tekst heeft, waardoor de inhoud opgaat in de achtergrond en dus onzichtbaar wordt.

Wanneer deze CSS wordt gebruikt in een phishing-e-mail die van een nieuw contact naar een doelwit wordt gestuurd, verschijnt er geen waarschuwing om de ontvanger te waarschuwen.

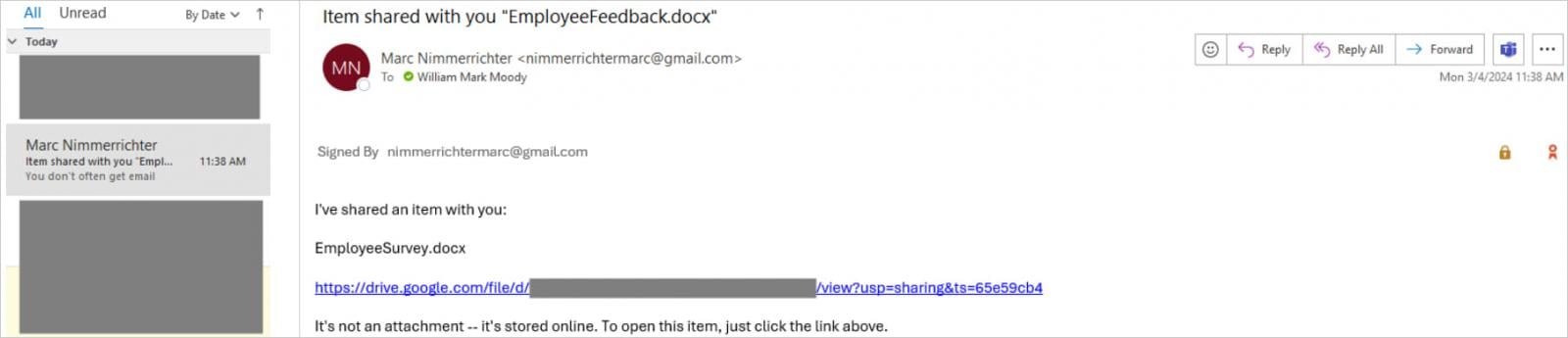

Door de misleiding een stap verder te nemen, ontdekte Certitude dat het ook mogelijk is om extra HTML-code toe te voegen die de pictogrammen vervalst die Microsoft Outlook aan versleutelde/ondertekende e-mails toevoegt om ze nog veiliger te laten lijken.

Hoewel sommige formatteringsbeperkingen een perfect visueel resultaat niet mogelijk maken, creëert de truc nog steeds een overtuigend vals beeld van beveiliging dat gemakkelijk elke minder zorgvuldige inspectie kan doorstaan.

Bron: Certitude

De onderzoekers vertelden BleepingComputer dat ze geen gevallen van actieve exploitatie van de beschreven methode hebben waargenomen of manieren hebben gevonden om de HTML zodanig te manipuleren dat willekeurige tekst in de e-mail wordt weergegeven.

Certitude stuurde Microsoft een proof of concept van de bovenstaande technieken en een gedetailleerd rapport via het Microsoft Researcher Portal (MSRC).

Echter, zij ontvingen de volgende reactie van Microsoft:

“We hebben vastgesteld dat uw bevinding geldig is, maar niet aan onze norm voor directe dienstverlening voldoet, aangezien dit voornamelijk van toepassing is op phishing-aanvallen. Desondanks hebben we uw bevinding nog steeds gemarkeerd voor toekomstige beoordeling als een kans om onze producten te verbeteren.” – Microsoft

BleepingComputer heeft contact opgenomen met Microsoft om meer te weten te komen over de beslissing om het risico niet aan te pakken, maar we hebben geen reactie ontvangen bij publicatie.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.