Hackers doen zich voor als Oekraïense veiligheidsdienst en infecteren 100 overheidscomputers

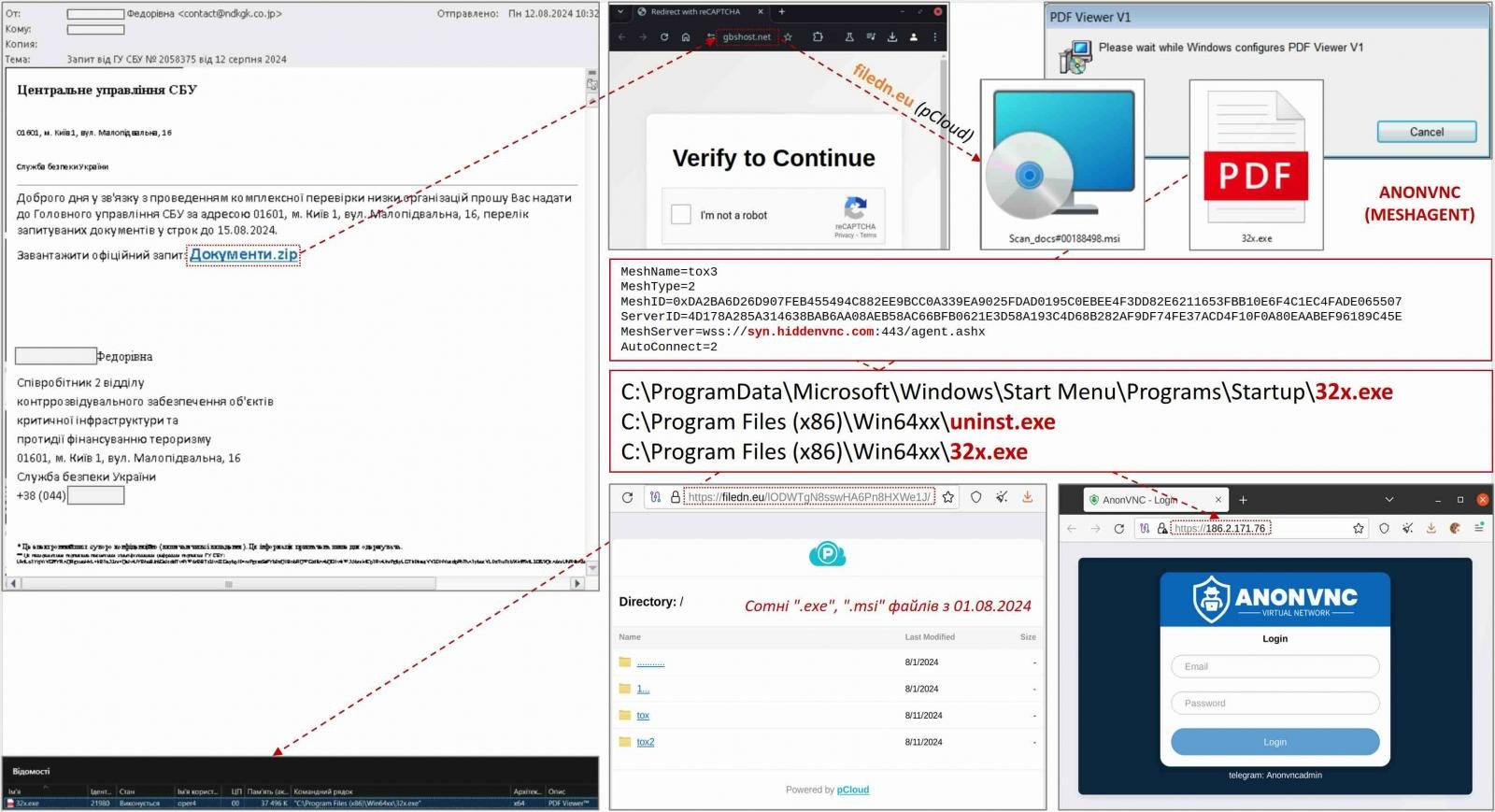

Aanvallers die zich voordoen als de Veiligheidsdienst van Oekraïne (SBU) hebben kwaadaardige spam-e-mails gebruikt om systemen van overheidsinstanties in het land aan te vallen en te compromitteren.

Maandag maakte het Computer Emergency Response Team van Oekraïne (CERT-UA) bekend dat de aanvallers met succes meer dan 100 computers hebben geïnfecteerd met AnonVNC-malware.

Sommige monsters waren ondertekend met behulp van het codeondertekeningscertificaat van wat lijkt op een Chinees bedrijf (Shenzhen Variable Engine E-commerce Co Ltd).

“Goedemiddag, in verband met de uitgebreide inspectie van een aantal organisaties vraag ik u om de hoofddirectie van de SBU op het adres 01601, Kyiv 1, str. Malopodvalna, 16, lijst van gevraagde documenten in te dienen tot 15 augustus 2024. Download het officiële verzoek: Dokumenty.zip,” lezen de kwaadaardige e-mails, waarbij een bijlage werd gekoppeld die zich voordeed als een documentlijst vereist door de SBU.

De aanvallen begonnen iets meer dan een maand geleden, rond 12 juli, met e-mails die hyperlinks naar een Documents.zip-archief verspreidden dat in plaats daarvan een Windows-installatieprogramma MSI-bestand van gbshost[.]net zou downloaden, ontworpen om de malware te installeren.

Hoewel CERT-UA geen exacte beschrijving geeft van de mogelijkheden van de malware, zei het dat het de dreigingsgroep gevolgd als UAC-0198 in staat stelde om ongemerkt toegang te krijgen tot de gecompromitteerde computers.

“CERT-UA heeft meer dan 100 getroffen computers geïdentificeerd, met name onder centrale en lokale overheidsinstanties,” zei CERT-UA.

“Merk op dat gerelateerde cyberaanvallen minstens sinds juli 2024 zijn uitgevoerd en mogelijk een bredere geografie hebben.”

Oekraïne onder aanval

Vorige maand onthulde cybersecuritybedrijf Dragos dat een cyberaanval eind januari 2024 Russische FrostyGoop-malware gebruikte om de verwarming van meer dan 600 flatgebouwen in Lviv, Oekraïne, twee dagen uit te schakelen tijdens temperaturen onder nul.

FrostyGoop is de negende ICS-malware ontdekt in het wild, waarvan vele zijn gelinkt aan Russische dreigingsgroepen. Mandiant ontdekte CosmicEnergy en ESET detecteerde Industroyer2, die door Sandworm-hackers werd gebruikt in een mislukte aanval op een Oekraïense energievoorziener.

In april onthulde CERT-UA ook dat de beruchte Russische militaire hackgroep Sandworm gericht, en in sommige gevallen doorbraken had bij 20 kritieke infrastructuurorganisaties voor energie, water en verwarming in Oekraïne.

In december hackte Sandworm ook duizenden systemen in het netwerk van Kyivstar, de grootste telecommunicatiedienstverlener van Oekraïne. In totaal, zoals CERT-UA in oktober onthulde, hebben ze sinds mei 2023 de netwerken van 11 Oekraïense telecomdienstverleners doorbroken.

De Hoofdinlichtingendienst (GUR) van het Oekraïense Ministerie van Defensie beweerde ook dat zij het Russische Ministerie van Defensie in maart hadden gehackt, nadat ze eerder verantwoordelijkheid hadden geclaimd voor inbraken in het Russische Centrum voor Ruimte Hydrometeorologie, de Russische Federale Luchttransportdienst en de Russische Federale Belastingdienst.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.