Nieuwe Tickler-malware gebruikt om achterdeurtjes te plaatsen bij Amerikaanse overheid en defensieorganisaties

De Iraanse APT33-hackgroep heeft nieuwe Tickler-malware gebruikt om achterdeuren te installeren in de netwerken van organisaties in de overheids-, defensie-, satelliet-, olie- en gassectoren in de Verenigde Staten en de Verenigde Arabische Emiraten.

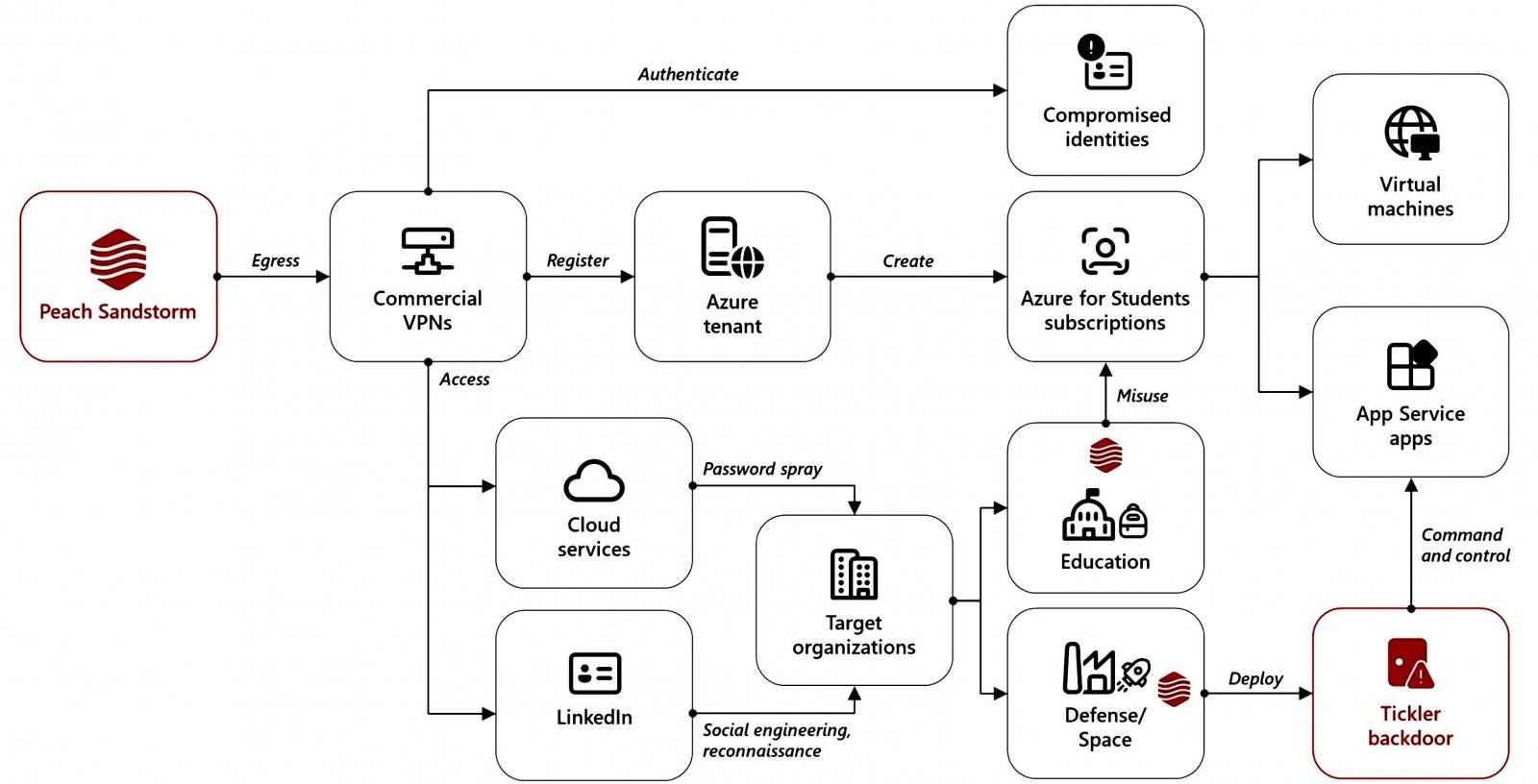

Zoals Microsoft-beveiligingsonderzoekers hebben opgemerkt, heeft de dreigingsgroep (ook gevolgd als Peach Sandstorm en Refined Kitten), die opereert namens de Iraanse Islamitische Revolutionaire Garde (IRGC), deze nieuwe malware gebruikt als onderdeel van een inlichtingenverzamelcampagne tussen april en juli 2024.

Gedurende deze aanvallen maakten de dreigingsactoren gebruik van Microsoft Azure- infrastructuur voor command-and-control (C2), met behulp van frauduleuze, door aanvallers gecontroleerde Azure-abonnementen die sindsdien door het bedrijf zijn verstoord.

APT33 heeft tussen april en mei 2024 gerichte organisaties in de defensie-, ruimtevaart-, onderwijs- en overheidssector geïnfiltreerd na succesvolle wachtwoordspray-aanvallen. Bij deze aanvallen probeerden ze toegang te krijgen tot veel accounts met behulp van een klein aantal veelgebruikte wachtwoorden om accountvergrendelingen te vermijden.

“Hoewel de wachtwoordspray-activiteit consistent leek in alle sectoren, zag Microsoft Peach Sandstorm uitsluitend gecompromitteerde gebruikersaccounts in de onderwijssector gebruiken om operationele infrastructuur te verkrijgen. In deze gevallen kreeg de dreigingsactor toegang tot bestaande Azure-abonnementen of maakte er een aan met behulp van het gecompromitteerde account om hun infrastructuur te hosten,” zei Microsoft.

De Azure-infrastructuur waar ze controle over kregen, werd gebruikt in daaropvolgende operaties gericht op de overheids-, defensie- en ruimtevaartsectoren.

“In het afgelopen jaar heeft Peach Sandstorm met succes verschillende organisaties gecompromitteerd, voornamelijk in de eerder genoemde sectoren, met behulp van op maat gemaakte hulpmiddelen,” voegde Microsoft toe.

De Iraanse dreigingsgroep gebruikte deze tactiek ook in november 2023 om de netwerken van defensiecontractors wereldwijd te compromitteren en FalseFont-achterdeurmalware in te zetten.

In september waarschuwde Microsoft voor een andere APT33-campagne die sinds februari 2023 duizenden organisaties wereldwijd had gericht met uitgebreide wachtwoordspray-aanvallen, wat leidde tot inbreuken in de defensie-, satelliet- en farmaceutische sectoren.

Microsoft heeft aangekondigd dat vanaf 15 oktober multi-factor authenticatie (MFA) verplicht zal zijn voor alle Azure-aanmeldpogingen om Azure-accounts te beschermen tegen phishing- en kapingspogingen.

Het bedrijf heeft eerder vastgesteld dat MFA 99,99% van de MFA-ingeschakelde accounts in staat stelt weerstand te bieden aan hackpogingen en het risico op kwaadwillige aanvallen met 98,56% vermindert, zelfs wanneer aanvallers proberen toegang te krijgen met eerder gecompromitteerde inloggegevens.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.