Chinese hackers gebruiken nieuwe datadiefstal-malware in aanvallen op overheden

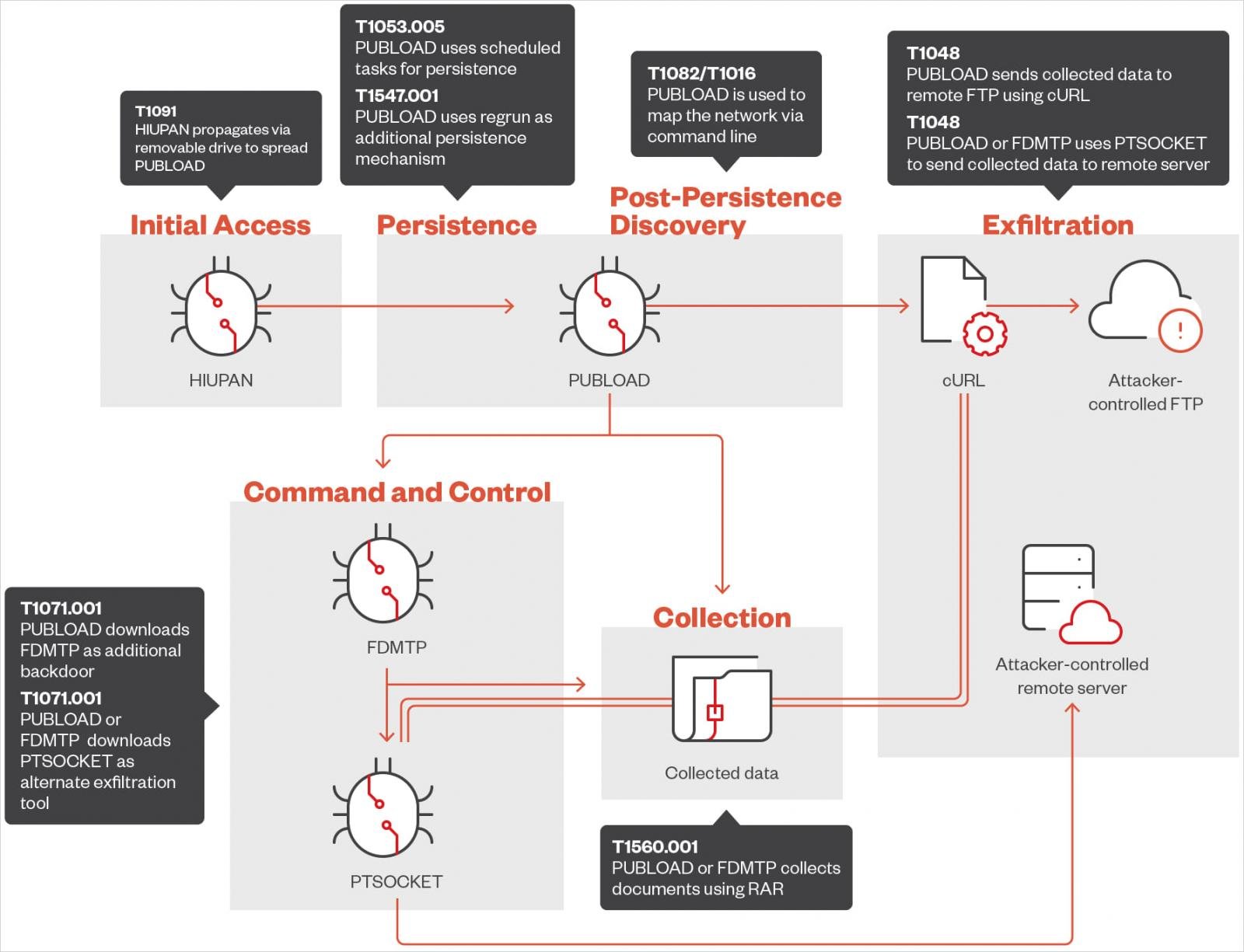

Nieuwe aanvallen toegeschreven aan de in China gevestigde cyber spionagegroep Mustang Panda laten zien dat de dreigingsactor is overgeschakeld naar nieuwe strategieën en malware genaamd FDMTP en PTSOCKET om payloads te downloaden en informatie te stelen van gehackte netwerken.

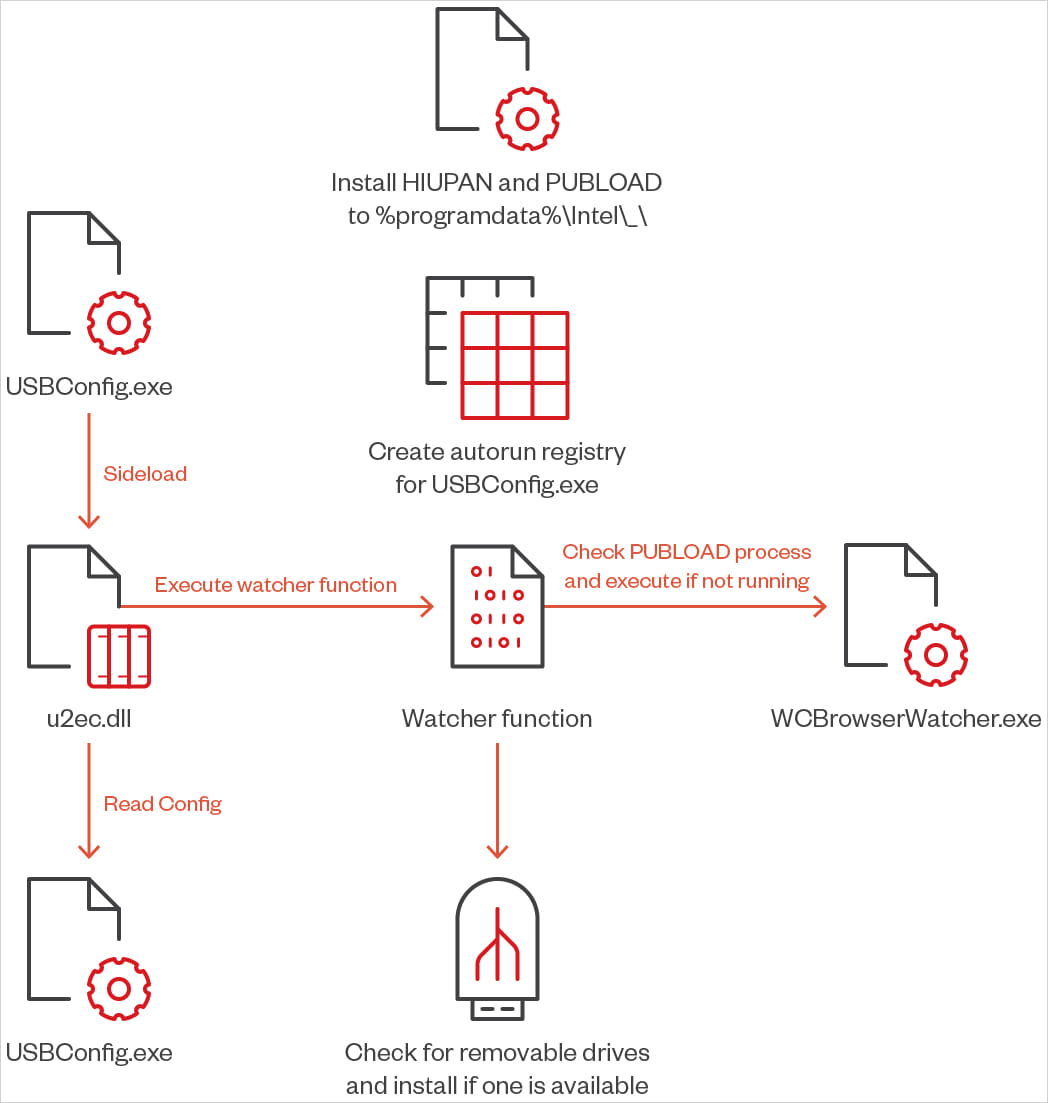

Onderzoekers ontdekten dat de hackers een variant van de HIUPAN-worm gebruiken om de PUBLOAD-malwarestager via verwijderbare schijven op het netwerk af te leveren.

Mustang Panda, (ook bekend als HoneyMyte/Broze President/Earth Preta/Polaris/Stately Taurus) is een door de Chinese staat gesteunde hackergroep die zich richt op cyberespionage-operaties tegen overheids- en niet-gouvernementele instanties, voornamelijk in de Aziatisch-Pacifische regio, maar ook organisaties in andere regio’s behoren tot het doelwit.

Op worm gebaseerde aanvalsketen

Mustang Panda gebruikt doorgaans spear-phishing-e-mails als de aanvankelijke toegangsvector, maar in een rapport dat vandaag is gepubliceerd, zeggen onderzoekers bij cybersecuritybedrijf Trend Micro dat nieuwe aanvallen van de dreigingsactor PUBLOAD verspreiden op het netwerk via verwijderbare schijven geïnfecteerd met een variant van de HIUPAN-worm.

Bron: Trend Micro

HIUPAN verbergt zijn aanwezigheid door al zijn bestanden te verplaatsen naar een verborgen directory en laat alleen een schijnbaar legitiem bestand (“USBConfig.exe”) zichtbaar op de schijf om de gebruiker te misleiden het uit te voeren.

PUBLOAD is het belangrijkste controle-instrument in de aanvallen. Het wordt uitgevoerd op het systeem via DLL side-loading, vestigt persistente aanwezigheid door de Windows-register te wijzigen, en voert vervolgens verkenningsspecifieke commando’s uit om het netwerk in kaart te brengen.

Naast PUBLOAD gebruikte de dreigingsactor een nieuw stukje malware genaamd FDMTP, dat fungeert als een secundair controle-instrument. De onderzoekers zeggen dat FDMTP is ingebed in het datasegment van een DLL en het kan ook worden ingezet via DLL-side-loading.

Volgens de onderzoekers wordt gegevensverzameling in recentere Mustang Panda-aanvallen gedaan in RAR-archieven en zijn de doelbestanden .DOC, .DOCX, .XLS, .XLSX, .PDF, .PPT, en .PPTX van specifieke datums.

De dreigingsactor exfiltreert de informatie via PUBLOAD met behulp van het cURL-tool. Er bestaat echter een alternatief in het aangepaste PTSOCKET-bestandsoverdrachtinstrument, geïmplementeerd op basis van TouchSocket over DMTP.

Bron: Trend Micro

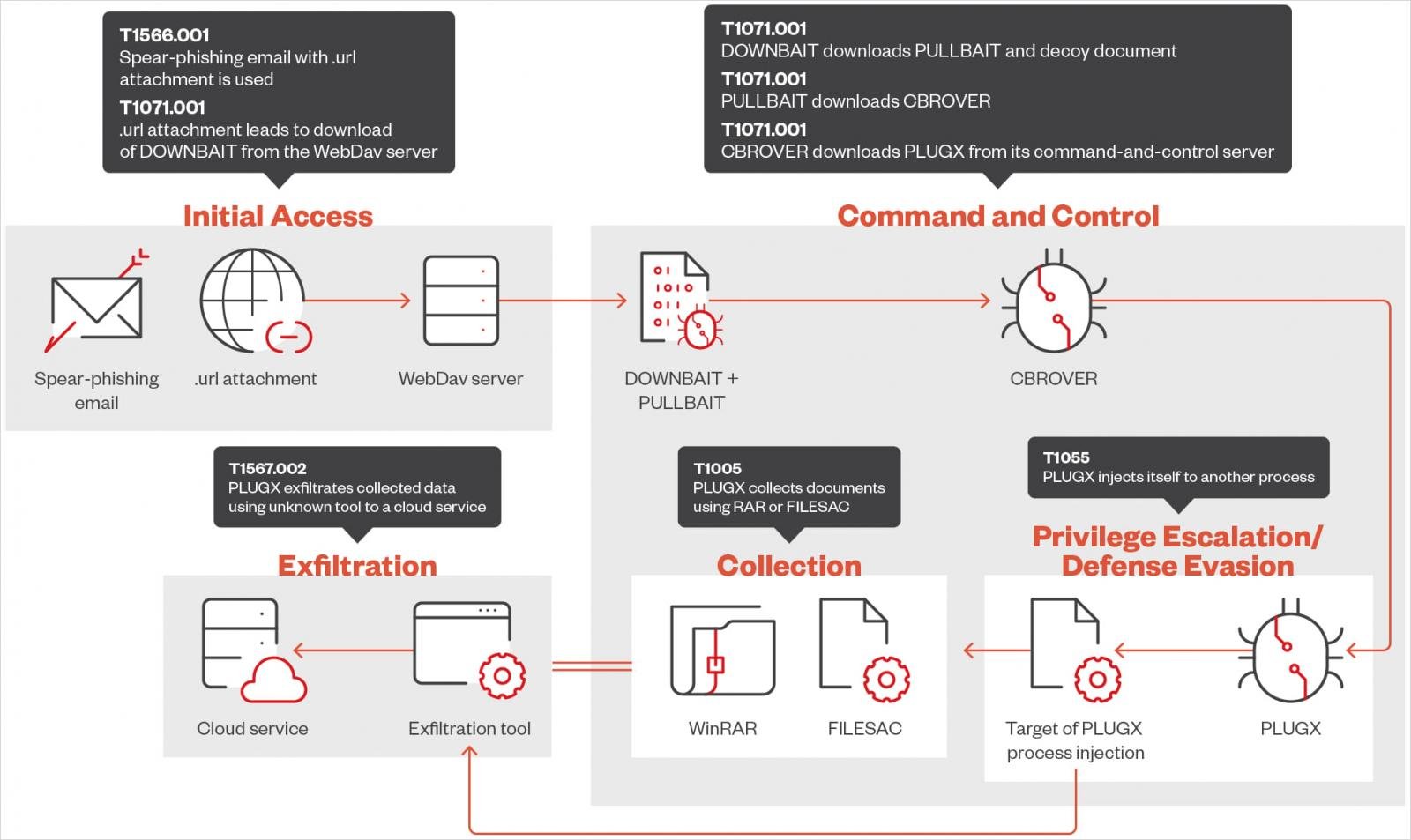

Spear-phishing campagne in juni

In juni observeerden onderzoekers een “snelle spear-phishing campagne” van Mustang Panda om de DOWNBAIT-downloader af te leveren die een lokdocument ophaalde evenals de PULLBAIT-malware, die in het geheugen wordt uitgevoerd.

Vervolgens haalt de aanvaller de eerste-stage backdoor genaamd CBROVER op en voert deze uit, die digitaal is ondertekend om alarm te voorkomen.

Bron: Trend Micro

Mustang Panda werd waargenomen dat PLUGX werd gebruikt om andere tools zoals ‘FILESAC’ te introduceren, een tool die documenten zoals .DOC, .XLS, .PDF, .DWG, .PPTX, .DOCX verzamelt en ze exfiltreert.

Trend Micro merkt op dat er een andere exfiltratiemethode is die waarschijnlijk misbruik maakt van Microsoft OneDrive, maar de onderzoekers konden de gebruikte tool voor de taak niet vinden. De dreigingsgroep is eerder gezien dat ze Google Drive hebben misbruikt om malware op overheidsnetwerken te introduceren.

Bron: Trend Micro

Onderzoekers van Trend Micro zeggen dat Mustang Panda, die het bedrijf volgt als Earth Preta, aanzienlijke vooruitgang heeft geboekt in “malware-implementatie en strategieën, vooral in hun campagnes die gericht zijn op overheidsinstanties” (bijvoorbeeld militairen, politie, buitenlandse zaken, welzijn, de uitvoerende macht en onderwijs in de APAC-regio).

Ze merken op dat de dreigingsactor zeer actief blijft in het gebied en de nieuwe tactieken geven aan dat ze zich richten op “zeer gerichte en tijdgevoelige operaties.”

Een volledige lijst van indicatoren van compromittering (IoC’s) die verband houden met de nieuwste campagnes van Mustang Panda is hier beschikbaar.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.