Ransomwarebendes misbruiken nu Microsoft Azure-tool voor datadiefstal

Ransomware bendes zoals BianLian en Rhysida gebruiken steeds vaker Microsoft’s Azure Storage Explorer en AzCopy om gegevens te stelen van gehackte netwerken en deze op te slaan in Azure Blob-opslag.

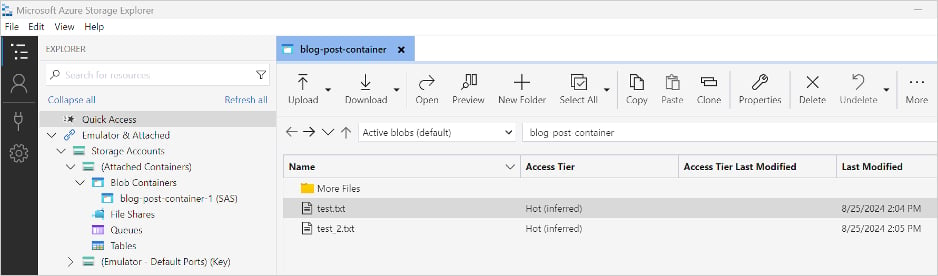

Storage Explorer is een GUI-beheertool voor Microsoft Azure, terwijl AzCopy een command-line tool is die grootschalige gegevensoverdrachten van en naar Azure-opslag kan vergemakkelijken.

In aanvallen waargenomen door cybersecuritybedrijf modePUSH, worden de gestolen gegevens vervolgens opgeslagen in een Azure Blob-container in de cloud, waar deze later door de aanvallers naar hun eigen opslag kunnen worden overgebracht.

Bron: modePUSH

Echter, de onderzoekers merkten op dat de aanvallers extra werk moesten verzetten om Azure Storage Explorer aan de praat te krijgen, waaronder het installeren van afhankelijkheden en het upgraden van .NET naar versie 8.

Dit duidt op de toenemende focus op datadiefstal in ransomware operaties, wat het belangrijkste drukmiddel is voor de dreigingsactoren in de daaropvolgende afpersfase.

Waarom Azure?

Hoewel elke ransomware bende zijn eigen set exfiltratietools heeft, gebruiken ransomware bendes vaak Rclone voor het synchroniseren van bestanden met verschillende cloudproviders en MEGAsync voor synchronisatie met MEGA cloud.

Azure, als een vertrouwde, bedrijfsgerichte dienst die vaak door bedrijven wordt gebruikt, wordt waarschijnlijk niet geblokkeerd door bedrijfsfirewalls en beveiligingstools. Daarom zullen pogingen tot gegevensoverdracht via Azure waarschijnlijker slagen en onopgemerkt voorbijgaan.

Bovendien is de schaalbaarheid en prestatie van Azure, waardoor het grote hoeveelheden ongestructureerde data kan verwerken, zeer gunstig wanneer aanvallers proberen grote aantallen bestanden in de kortst mogelijke tijd te exfiltreren.

modePUSH zegt dat het waarnam dat ransomware actoren meerdere instanties van Azure Storage Explorer gebruikten om bestanden naar een blob-container te uploaden, waardoor het proces zo veel mogelijk werd versneld.

Ransomware-exfiltratie detecteren

De onderzoekers ontdekten dat de dreigingsactoren standaard ‘Info’ level logging hadden ingeschakeld bij het gebruik van Storage Explorer en AzCopy, wat een logbestand creëert op %USERPROFILE%.azcopy.

Dit logbestand is van bijzondere waarde voor incidentresponders, omdat het informatie bevat over bestandsoperaties, waardoor onderzoekers snel kunnen bepalen welke gegevens zijn gestolen (UPLOADSUCCESSFUL) en welke andere payloads mogelijk zijn geïntroduceerd (DOWNLOADSUCCESSFUL).

Bron: modePUSH

Verdedigingsmaatregelen omvatten het monitoren van de uitvoering van AzCopy, uitgaand netwerkverkeer naar Azure Blob Storage-eindpunten op “.blob.core.windows.net” of Azure IP-bereiken, en het instellen van waarschuwingen voor ongebruikelijke patronen in het kopiëren of openen van bestanden op kritieke servers.

Als Azure al wordt gebruikt in een organisatie, wordt aangeraden om de optie ‘Afmelden bij afsluiten’ in te schakelen om automatisch af te melden bij het afsluiten van de applicatie, zodat aanvallers de actieve sessie niet kunnen gebruiken voor diefstal van bestanden.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.