Microsoft Exchange voegt waarschuwing toe aan e-mails die spoofingleemte misbruiken.

Microsoft heeft een Exchange Server-kwetsbaarheid met hoge ernst bekendgemaakt die aanvallers in staat stelt om legitieme afzenders op binnenkomende e-mails te vervalsen en kwaadaardige berichten veel effectiever te maken.

Het beveiligingslek (CVE-2024-49040) heeft invloed op Exchange Server 2016 en 2019 en is ontdekt door Solidlab-beveiligingsonderzoeker Vsevolod Kokorin, die het eerder dit jaar aan Microsoft meldde.

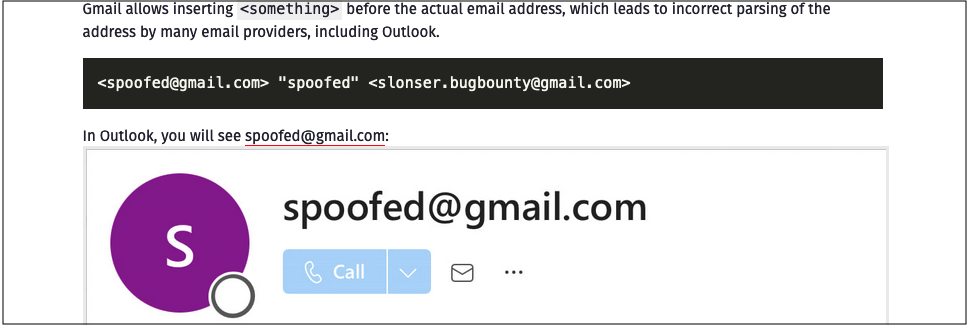

“Het probleem is dat SMTP-servers het geadresseerde adres anders analyseren, wat leidt tot e-mailspoofing,” zei Kokorin in een rapport van mei.

“Een ander probleem dat ik ontdekte, is dat sommige e-mailproviders het gebruik van symbolen toestaan in groepsnamen, wat niet in overeenstemming is met RFC-standaarden.”

“Tijdens mijn onderzoek heb ik geen enkele mailprovider gevonden die het ‘Van’-veld strikt volgens de RFC-standaarden verwerkt,” voegde hij eraan toe.

Microsoft waarschuwde vandaag ook dat het lek kan worden gebruikt bij spoofing-aanvallen die gericht zijn op Exchange-servers en verscheidene updates heeft uitgebracht tijdens de Patch Tuesday van deze maand om exploitagedetectie en waarschuwingsbanners toe te voegen.

“De kwetsbaarheid wordt veroorzaakt door de huidige implementatie van de P2 FROM headerverificatie, die in transport plaatsvindt,” legde Microsoft uit.

“De huidige implementatie laat enkele niet-RFC 5322-compatibele P2 FROM headers toe, wat ertoe kan leiden dat de e-mailclient (bijvoorbeeld Microsoft Outlook) een vervalste afzender weergeeft alsof deze legitiem is.”

Exchange-servers waarschuwen nu voor exploitatie

Hoewel Microsoft de kwetsbaarheid niet heeft gepatcht en e-mails met deze onjuiste headers accepteert, zegt het bedrijf dat Exchange-servers nu een waarschuwing zullen toevoegen aan kwaadaardige e-mails na installatie van de Exchange Server november 2024 Security Update (SU).

CVE-2024-49040 exploitagedetectie en e-mailwaarschuwingen worden standaard ingeschakeld op alle systemen waar beheerders standaard veilige instellingen inschakelen.

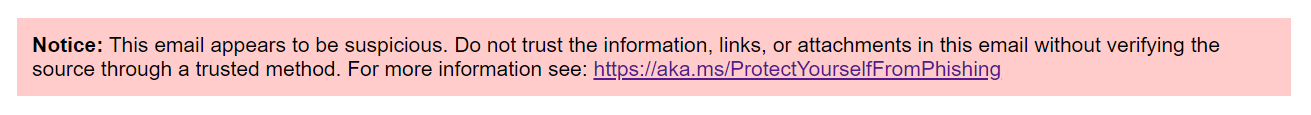

Up-to-date Exchange-servers zullen ook een waarschuwing toevoegen aan de inhoud van e-mails die herkend worden als zijnde van een vervalste afzender, en een X-MS-Exchange-P2FromRegexMatch header toevoegen om beheerders in staat te stellen phishing-e-mails die proberen deze kwetsbaarheid te misbruiken te weigeren met behulp van aangepaste mailstroomregels.

“Opmerking: Deze e-mail lijkt verdacht te zijn. Vertrouw de informatie, links of bijlagen in deze e-mail niet zonder de bron via een betrouwbare methode te verifiëren,” luidt de waarschuwing.

Hoewel het niet geadviseerd wordt, biedt het bedrijf het volgende PowerShell-commando voor degenen die deze nieuwe beveiligingsfunctie nog steeds willen uitschakelen (voer het uit vanaf een verhoogde Exchange Management Shell):

New-SettingOverride -Name "DisableNonCompliantP2FromProtection" -Component "Transport" -Section "NonCompliantSenderSettings" -Parameters @("AddDisclaimerforRegexMatch=false") -Reason "Disabled For Troubleshooting"

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh

“Hoewel het mogelijk is om de functie uit te schakelen met New-SettingOverride, raden we sterk aan de functie ingeschakeld te laten, aangezien het uitschakelen van de functie het voor kwaadwillenden gemakkelijker maakt om phishingaanvallen op uw organisatie uit te voeren,” waarschuwde Redmond.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.