Aanvallers misbruiken linkdiensten om Microsoft 365-inloggegevens te stelen

Een dreigingsactor heeft misbruik gemaakt van link wrapping-diensten van bekende technologiebedrijven om kwaadaardige links te verbergen. Deze links leiden naar phishingpagina’s van Microsoft 365 die inloggegevens verzamelen.

De aanvaller maakte gebruik van de URL-beveiligingsfunctie van cybersecuritybedrijf Proofpoint en cloudcommunicatiebedrijf Intermedia in campagnes van juni tot juli.

Enkele e-mailbeveiligingsdiensten gebruiken een link wrapping-functie die de URL’s in het bericht herschrijft naar een vertrouwd domein en ze laat scannen via een server die kwaadaardige bestemmingen blokkeert.

Phishing-URL’s legitimeren

Het e-mailbeveiligingsteam van Cloudflare ontdekte dat de vijandige partij de kwaadaardige URL’s legitimeerde na het compromitteren van e-mailaccounts die door Proofpoint en Intermedia beschermd werden. Waarschijnlijk gebruikten ze hun ongeoorloofde toegang om de aangepaste links te verspreiden.

“Aanvallers hebben op verschillende manieren misbruik gemaakt van Proofpoint link wrapping, inclusief meerlagen-omleidingsmisbruik met URL-verkorters via gecompromitteerde accounts,” verklaarden de onderzoekers.

“Het misbruik van Intermedia link wrapping dat wij hebben waargenomen, richtte zich ook op het verkrijgen van ongeoorloofde toegang tot met link wrapping beveiligde e-mailaccounts” – Cloudflare Email Security

De dreigingsactor voegde een extra laag versluiering toe door eerst de kwaadaardige link te verkorten voordat deze vanaf een beschermd account verzonden werd, waardoor de link automatisch werd gewrapt.

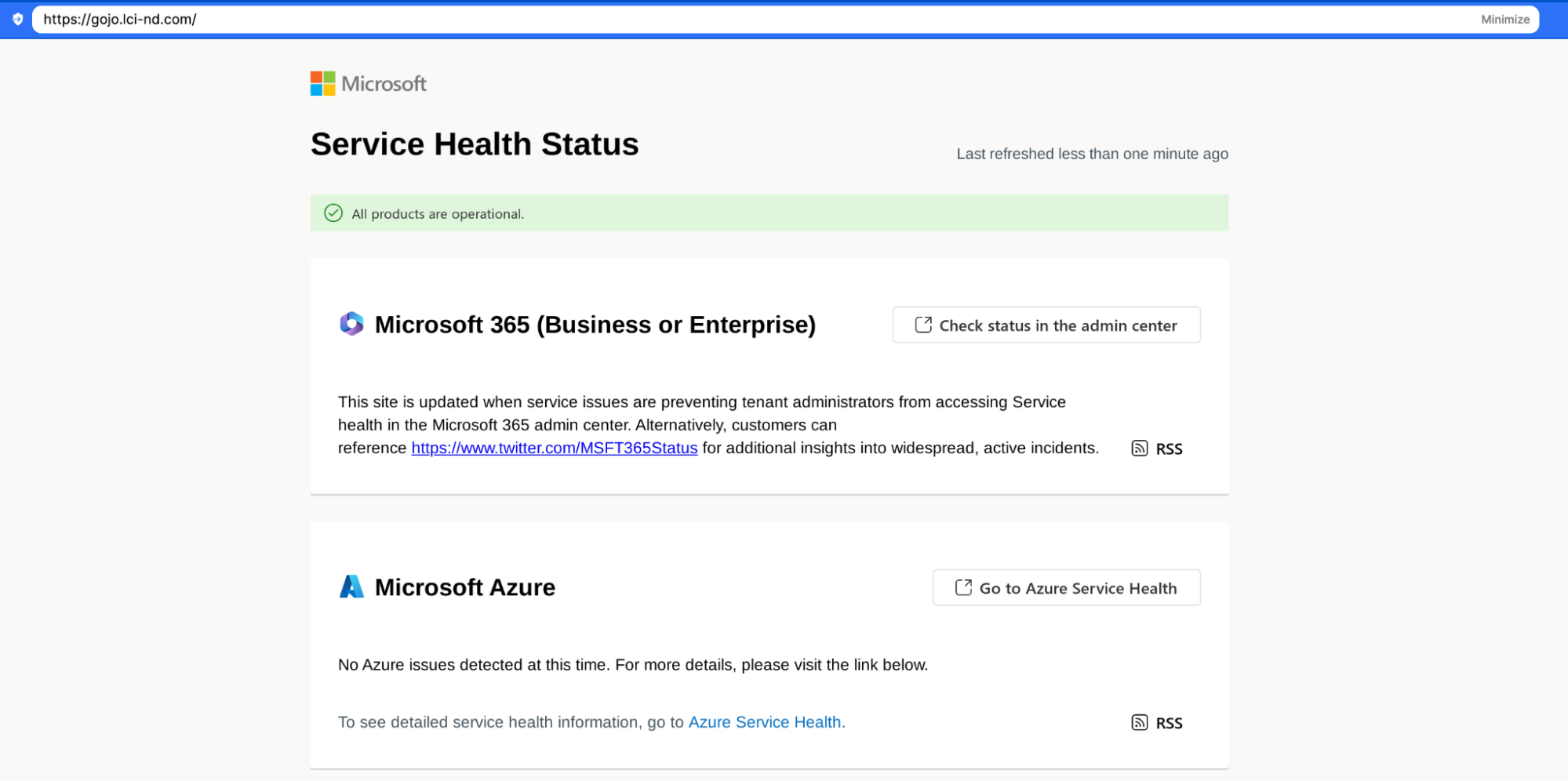

Volgens de onderzoekers lokte de aanvaller slachtoffers met valse meldingen voor voicemail of gedeelde Microsoft Teams-documenten. Aan het einde van de omleidingsketen stond een Microsoft Office 365 phishingpagina die inloggegevens verzamelde.

bron: Cloudflare Email Security

In de campagne die misbruik maakte van de dienst van Intermedia, verstuurde de dreigingsactor e-mails die deden alsof ze een “Zix” beveiligde berichtmelding waren voor het bekijken van een veilig document, of ze deden zich voor als een communicatie van Microsoft Teams over een nieuw ontvangen bericht.

De link die zogenaamd naar het document leidde, was een URL gewrapt door de service van Intermedia en leidde door naar een valse pagina van het digitale en e-mailmarketingplatform Constant Contact, waar de phishingpagina werd gehost.

Op de antwoordknop klikken in de valse Teams-melding leidde naar een Microsoft phishingpagina die inloggegevens zou verzamelen.

Door de kwaadaardige bestemmingen te verhullen met legitieme e-mailbeveiligings-URL’s, vergrootte de dreigingsactor de kans op een succesvolle aanval, aldus de onderzoekers van Cloudflare.

Het is noemenswaardig dat het misbruiken van legitieme diensten om schadelijke elementen te verspreiden niet nieuw is, maar het uitbuiten van de link-wrapping beveiligingsfunctie is een recente ontwikkeling in de phishingwereld.

Malware die zich richt op wachtwoordopslag is drie keer zo veel toegenomen doordat aanvallers heimelijke Perfect Heist-scenario’s uitvoerden om kritieke systemen te infiltreren en uit te buiten.

Ontdek de top 10 MITRE ATT&CK-technieken achter 93% van de aanvallen en hoe ertegen te verdedigen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.