Microsoft beveiligt Entra ID-aanmeldingen tegen scriptinjectie-aanvallen

Microsoft is van plan de veiligheid van het Entra ID-authenticatiesysteem te verbeteren tegen externe scriptinjectie-aanvallen, te beginnen van midden tot eind oktober 2026.

Deze aanpassing zal een verbeterd Content Security Policy (CSP) invoeren dat alleen scriptdownloads toestaat van door Microsoft vertrouwde content delivery-netwerkdomeinen en inline scriptuitvoering alleen van vertrouwde bronnen bij het inloggen.

Na de uitrol beschermt dit gebruikers tegen verschillende veiligheidsrisico’s, waaronder cross-site scripting aanvallen waarbij aanvallers schadelijke code op websites injecteren om inloggegevens te stelen of systemen te compromitteren.

De update is alleen van toepassing op browser-gebaseerde inlogervaringen op URL’s die beginnen met login.microsoftonline.com. Microsoft Entra External ID blijft onaangetast.

“Deze update versterkt de veiligheid en voegt een extra beveiligingslaag toe door alleen scripts van vertrouwde Microsoft-domeinen toe te staan tijdens authenticatie, waardoor ongeautoriseerde of geïnjecteerde code wordt geblokkeerd,” zei Megna Kokkalera, productmanager voor Microsoft Identity and Authentication Experiences.

Microsoft dringt er bij organisaties op aan om inlogscenario’s voor de deadline in oktober 2026 te testen om eventuele afhankelijkheden van code-injectietools te identificeren en aan te pakken.

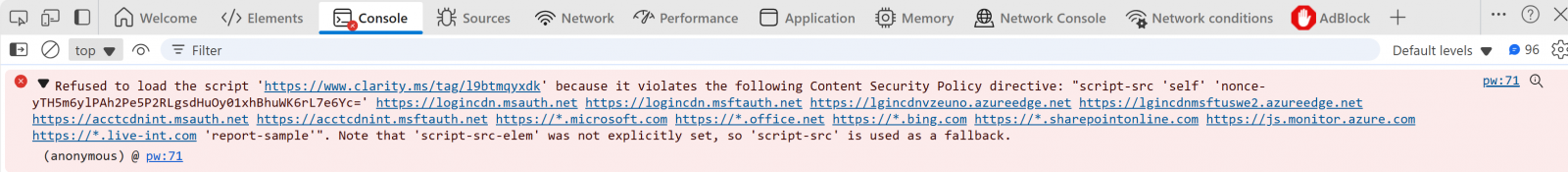

IT-beheerders kunnen mogelijke impact identificeren door inlogstromen te bekijken in de ontwikkelaarsconsole van de browser: overtredingen worden in rode tekst weergegeven met details over de geblokkeerde scripts.

Microsoft adviseerde ook zakelijke klanten om browserextensies en tools die code of scripts in inlogpagina’s injecteren te stoppen voordat de wijziging van kracht wordt. Deze zullen niet langer worden ondersteund, hoewel gebruikers nog steeds kunnen inloggen.

“Deze update aan ons Content Security Policy biedt een extra beveiligingslaag door ongeautoriseerde scripts te blokkeren, zodat uw organisatie beter beschermd blijft tegen evoluerende beveiligingsdreigingen,” voegde Kokkalera toe.

Deze maatregel is onderdeel van Microsoft’s Secure Future Initiative (SFI), een bedrijfsoverstijgende inspanning die twee jaar geleden werd gelanceerd in november 2023, na een rapport van de Cyber Safety Review Board van het Amerikaanse Department of Homeland Security, dat stelde dat de beveiligingscultuur van het bedrijf “onvoldoende was en een herziening vereiste.”

Als onderdeel van hetzelfde initiatief heeft Microsoft ook de beveiligingsinstellingen van Microsoft 365 bijgewerkt om toegang tot SharePoint, OneDrive en Office-bestanden via legacy authenticatieprotocollen te blokkeren, alle ActiveX-besturingselementen in Windows-versies van Microsoft 365 en Office 2024-apps uitgeschakeld.

Eerder deze maand is het ook begonnen met het uitrollen van een nieuwe Teams-functie, aangekondigd in mei, die ontworpen is om pogingen tot schermopname tijdens vergaderingen te blokkeren.

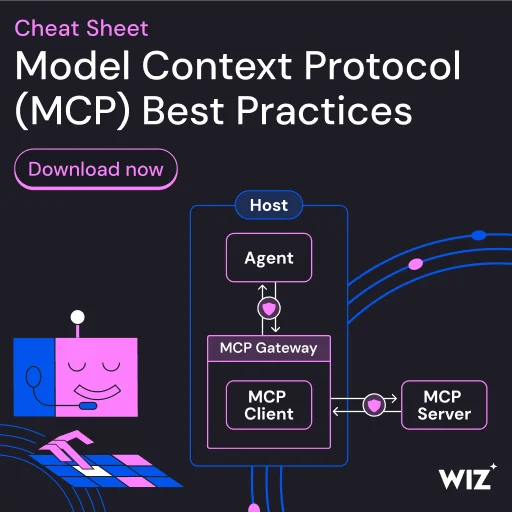

Nu MCP (Model Context Protocol) de standaard wordt voor het verbinden van LLM’s met tools en data, bewegen beveiligingsteams snel om deze nieuwe diensten veilig te houden.

Dit gratis overzicht geeft 7 beste praktijken die je vandaag kunt toepassen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.