Microsoft pakt zero-day kwetsbaarheid in Windows LNK aan

Microsoft heeft op stille wijze een ernstige kwetsbaarheid in Windows LNK aangepakt die door meerdere door de staat gesteunde en cybercrime-hackgroepen is uitgebuit in zogeheten zero-day-aanvallen.

Geregistreerd als CVE-2025-9491, stelt deze beveiligingsfout aanvallers in staat om kwaadaardige commando’s te verbergen in Windows LNK-bestanden. Deze kunnen worden gebruikt om malware te verspreiden en persistentie te verkrijgen op geïnfecteerde apparaten. De aanvallen vereisen echter wel interactie van de gebruiker, omdat het erop neerkomt slachtoffers te verleiden kwaadaardige Windows Shell Link (.lnk) bestanden te openen.

Bedreigende actoren verspreiden deze bestanden vaak in ZIP- of andere archieven, omdat e-mailplatforms .lnk-bijlagen meestal blokkeren vanwege hun risicovolle karakter.

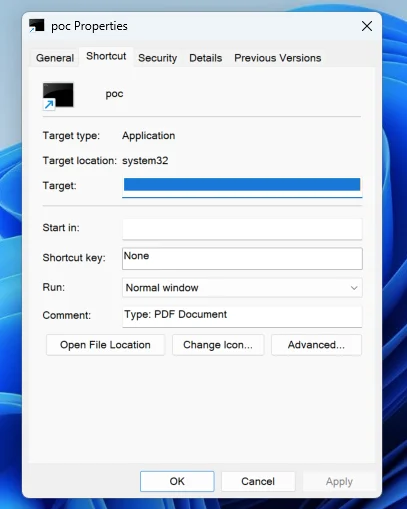

De kwetsbaarheid ligt in de manier waarop Windows .LNK-bestanden verwerkt. Hierdoor kunnen aanvallers profiteren van de manier waarop het besturingssysteem ze weergeeft om detectie te omzeilen en code uit te voeren op kwetsbare apparaten zonder medeweten van de gebruiker. Ze doen dit door het “Target”-veld in Windows .LNK-bestanden op te vullen met spaties, om kwaadaardige command-line argumenten te verbergen.

Dit zorgt ervoor dat de eigenschappen van het “Target”-veld van het bestand slechts de eerste 260 tekens weergeven door de toegevoegde spaties. Hierdoor zien gebruikers niet het echte commando dat wordt uitgevoerd bij dubbelklikken op het LNK-bestand.

Trend Micro ontdekte in maart 2025 dat CVE-2025-9491 al op grote schaal werd uitgebuit door 11 door de staat gesponsorde groepen en cybercrimebendes, waaronder Evil Corp, Bitter, APT37, APT43 (ook bekend als Kimsuky), Mustang Panda, SideWinder, RedHotel, Konni en anderen.

“Diverse malware payloads en loaders zoals Ursnif, Gh0st RAT en Trickbot zijn in deze campagnes gevolgd, waarbij platforms voor malware-as-a-service (MaaS) de dreigingsomgeving bemoeilijken,” aldus Trend Micro.

Arctic Wolf Labs meldde in oktober ook dat de door China gesteunde hackgroep Mustang Panda deze Windows-kwetsbaarheid uitbuitte in zero-day-aanvallen gericht op Europese diplomaten in Hongarije, België en andere Europese landen om de PlugX remote access trojan (RAT) malware te verspreiden.

Microsoft brengt stille “patch” uit

Microsoft vertelde BleepingComputer in maart dat het zou “overwegen” om deze zero-day fout aan te pakken, hoewel deze niet voldeed aan de criteria voor directe serviceverlening.

In een advies in november voegde Microsoft eraan toe dat het dit niet als een kwetsbaarheid beschouwt “vanwege de benodigde gebruikersinteractie en het feit dat het systeem gebruikers al waarschuwt dat dit formaat onbetrouwbaar is.” Toch kunnen dreigingsactoren een Mark of the Web-bypass kwetsbaarheid uitbuiten om deze waarschuwingen te omzeilen en hun aanvallen te laten slagen.

Desondanks, zoals Mitja Kolsek, CEO van ACROS Security en medeoprichter van 0patch, ontdekte, heeft Microsoft in de november-updates stilletjes wijzigingen aangebracht in LNK-bestanden in een schijnbare poging om de CVE-2025-9491-fout te verzachten. Na installatie van de updates van afgelopen maand kunnen gebruikers nu alle tekens in het Target-veld zien bij het openen van de eigenschappen van LNK-bestanden, en niet alleen de eerste 260.

Dit is echter niet per se een oplossing, aangezien kwaadaardige argumenten die aan LNK-bestanden worden toegevoegd niet worden verwijderd, en de gebruiker geen waarschuwing krijgt bij het openen van LNK-bestanden met een Target-string die langer is dan 260 tekens

Een woordvoerder van Microsoft was niet direct beschikbaar voor commentaar toen BleepingComputer eerder vandaag contact opnam om te bevestigen of deze wijziging een poging is om de kwetsbaarheid te mitigeren.

Onofficiële patches beschikbaar

Totdat Microsoft dit beveiligingslek adequaat aanpakt, heeft ACROS Security een onofficiële patch uitgebracht via zijn 0Patch-micropatchplatform, die alle snelkoppelingstekstlimieten beperkt tot 260 tekens en gebruikers waarschuwt voor het potentiële gevaar van het openen van snelkoppelingen met ongebruikelijk lange doelstrings.

“Onze patch zou de meer dan duizend kwaadaardige snelkoppelingen die door Trend Micro zijn geïdentificeerd, breken voor alle getargete gebruikers, terwijl de oplossing van Microsoft alleen de meest voorzichtige onder deze gebruikers – die waarschijnlijk zulke snelkoppelingen toch niet zouden openen – in staat zou stellen de volledige kwaadaardige opdrachtstring te zien,” zei Kolsek.

“Hoewel kwaadaardige snelkoppelingen kunnen worden geconstrueerd met minder dan 260 tekens, geloven we dat het verstoren van daadwerkelijke aanvallen die in het wild zijn gedetecteerd een groot verschil kan maken voor de getroffenen.”

De onofficiële CVE-2025-9491-patch van ACROS Security is beschikbaar voor 0patch-gebruikers met PRO- of Enterprise-accounts die Windows-versies gebruiken die het einde van de ondersteuning hebben bereikt (Windows 7 tot en met Windows 11 22H2, en Windows Server 2008 R2 tot en met Windows Server 2022).

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.