Chinees botnet infecteert 260.000 SOHO-routers en IP-camera’s met malware

De FBI en cybersecurity onderzoekers hebben een gigantisch Chinees botnet genaamd “Raptor Train” verstoord, dat meer dan 260.000 netwerkapparaten heeft geïnfecteerd om kritieke infrastructuur in de VS en andere landen aan te vallen.

Het botnet is gebruikt om entiteiten te targeten in de militaire, overheids-, hoger onderwijskundige, telecommunicatie-, defensie-industrie (DIB) en IT-sectoren, voornamelijk in de VS en Taiwan.

Gedurende vier jaar is Raptor Train uitgegroeid tot een complex, meerlagig netwerk met een ondernemingsniveau-controlesysteem voor het beheren van tientallen servers en een groot aantal geïnfecteerde SOHO- en consumentapparaten: routers en modems, NVR’s en DVR’s, IP-camera’s en met het netwerk verbonden opslag (NAS) servers.

Meerlagig botnet

Raptor Train begon in mei 2020 en leek onder de radar te zijn gebleven tot vorig jaar, toen het werd ontdekt door onderzoekers bij Black Lotus Labs, de dreigingsonderzoek- en operatiesafdeling van Lumen Technologies, tijdens het onderzoeken van gecompromitteerde routers.

Hoewel de primaire payload een variant is van de Mirai-malware voor gedistribueerde denial-of-service (DDoS) aanvallen, die de onderzoekers Nosedive noemen, is het botnet niet waargenomen bij het uitvoeren van dergelijke aanvallen.

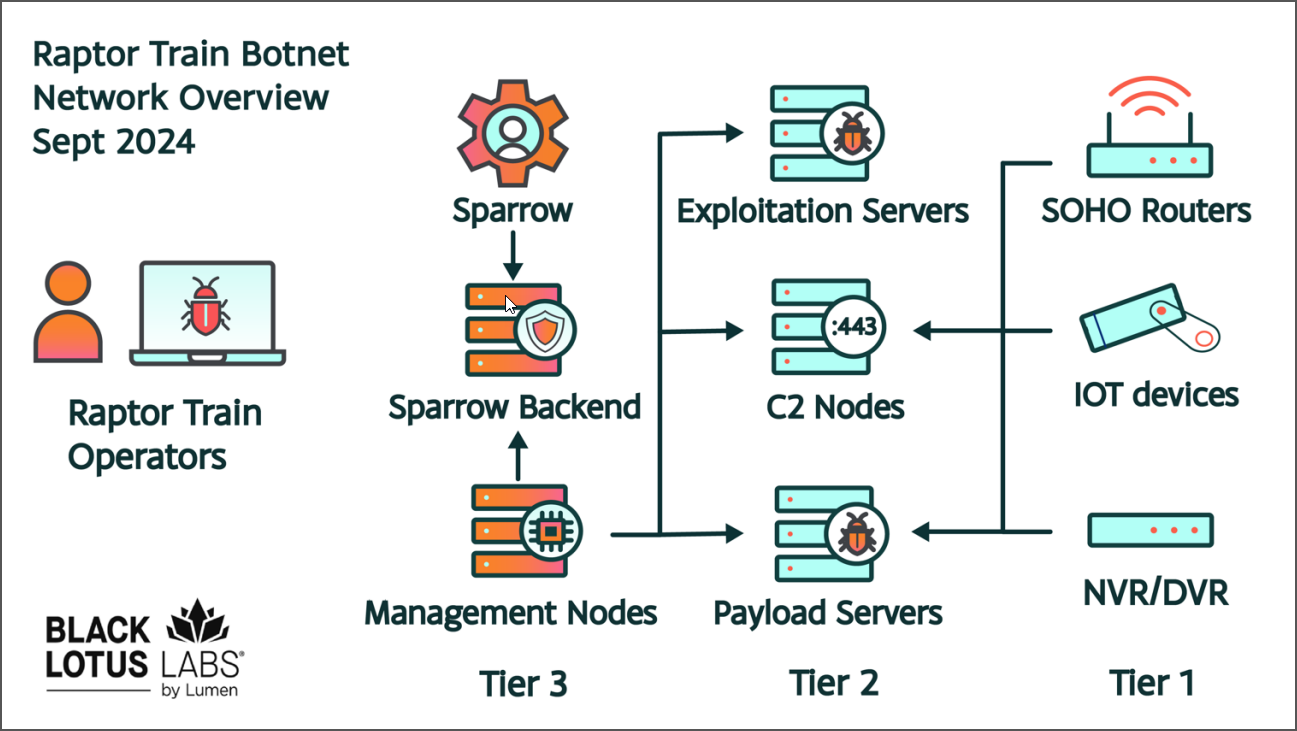

In een rapport vandaag beschrijven de onderzoekers drie lagen van activiteit binnen Raptor Train, elk voor specifieke operaties, bijvoorbeeld het verzenden van taken, het beheren van exploitatie- of payload-servers, en commandovoering en controlesystemen (C2).

bron: Black Lotus Labs

Het aantal actieve gecompromitteerde apparaten in het botnet fluctueert, maar onderzoekers geloven dat meer dan 200.000 systemen zijn geïnfecteerd door Raptor Train sinds het begon in mei 2020, en dat het op zijn hoogtepunt meer dan 60.000 apparaten beheerde in juni vorig jaar.

Op dit moment volgt Black Lotus Labs ongeveer hetzelfde aantal actieve geïnfecteerde apparaten, fluctuerend met enkele duizenden sinds augustus.

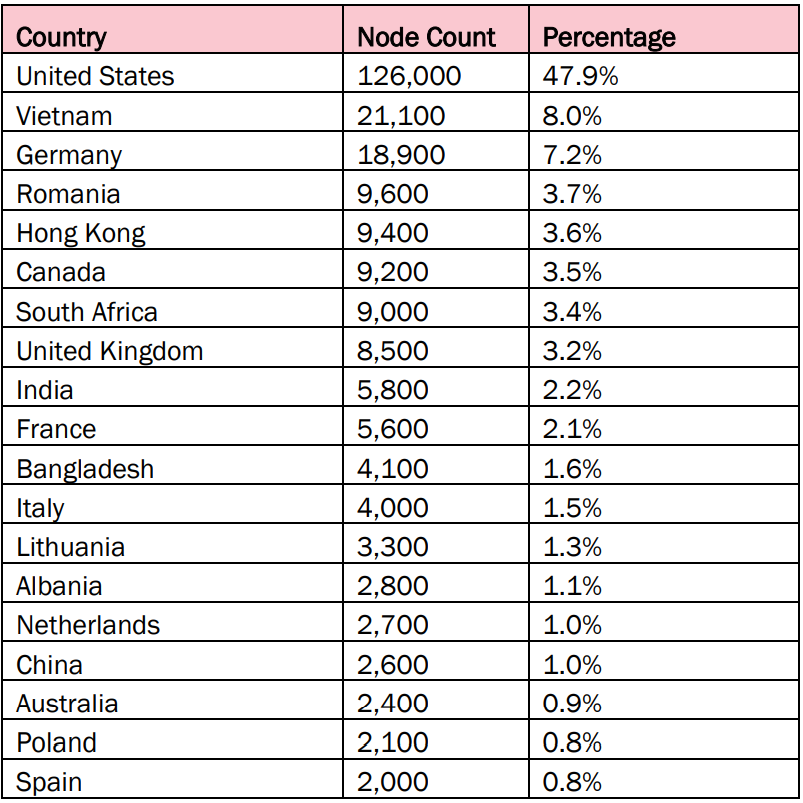

In een waarschuwing vandaag over hetzelfde botnet vermeldt de FBI dat Raptor Train meer dan 260.000 apparaten heeft geïnfecteerd.

bron: FBI

Tijdens de Aspen Cyber Summit eerder deze maand zei FBI-directeur Christopher Wray dat Flax Typhoon werkte in opdracht van de Chinese regering.

Om de dreiging te verwijderen, voerde de FBI door de rechtbank goedgekeurde operaties uit die leidden tot het overnemen van de botnet-infrastructuur. Als reactie probeerde Flax Typhoon geïnfecteerde apparaten naar nieuwe servers te verplaatsen “en voerde zelfs een DDoS-aanval tegen ons uit,” zei Wray.

“Uiteindelijk konden we in het kader van deze operatie duizenden geïnfecteerde apparaten identificeren en, met toestemming van de rechtbank, malware verwijderen van deze apparaten, ze loswrikkend uit de greep van China” – Christopher Wray

In een MySQL-database die werd teruggevonden van een upstream-beheerserver (Tier 3), ontdekte de FBI dat er in juni dit jaar meer dan 1,2 miljoen records waren van gecompromitteerde apparaten (actief en eerder gecompromitteerd), met 385.000 unieke systemen in de VS.

De FBI verbond het botnet ook aan de door de staat gesponsorde hackers van Flax Typhoon, en verklaarde dat de controle van Raptor Train gebeurde via het Chinese bedrijf Integrity Technology Group (Integrity Tech) met gebruik van China Unicom Beijing Province Network IP-adressen.

Met een architectuur die meer dan 60 C2’s en de bots die ze beheren aankan, heeft Raptor Train doorgaans tienduizenden actieve Tier 1-apparaten wanneer ingezet in campagnes:

| Modems/Routers | |

| ActionTec PK5000 | ASUS RT-*/GT-*/ZenWifi |

| TP-LINK | DrayTek Vigor |

| Tenda Wireless | Ruijie |

| Zyxel USG* | Ruckus Wireless |

| VNPT iGate | Mikrotik |

| TOTOLINK | |

| IP-camera’s | |

| D-LINK DCS-* | Hikvision |

| Mobotix | NUUO |

| AXIS | Panasonic |

| NVR/DVR | Shenzhen TVT NVRs/DVRs |

| NAS-apparaten | |

| QNAP (TS-serie) | Fujitsu |

| Synology | Zyxel |

De onderzoekers zeggen dat Raptor Train-operators apparaten in Tier 1 waarschijnlijk toevoegen door “meer dan 20 verschillende apparaattype kwetsbaarheden te exploiteren met zowel 0-day als n-day (bekende) kwetsbaarheden.”

Omdat Nosedive-payloads geen mechanisme voor persistentie hebben, blijven deze apparaten ongeveer 17 dagen in het botnet en recruteren de operators nieuwe apparaten indien nodig.

Het Tier 2-netwerk is voor commandovoering en controle, exploitatie en payload-servers voor Tier 1-apparaten.

Black Lotus Labs maakt onderscheid tussen payload-servers van de eerste en tweede fase, waarbij de eerste een meer algemene payload levert en de tweede meer gerichte aanvallen uitvoert op specifieke apparaattype.

De onderzoekers geloven dat dit deel kan zijn van een poging om de zero-day kwetsbaarheden die in de aanvallen worden gebruikt beter te verbergen.

In de loop van de tijd heeft Raptor Train het aantal C2-servers verhoogd, van maximaal vijf tussen 2020 en 2022, tot 11 vorig jaar en meer dan 60 dit jaar tussen juni en augustus.

Het beheer van het hele botnet gebeurt handmatig via SSH of TLS vanaf Tier 3-systemen (door de aanvaller Sparrownodes genoemd), die commando’s sturen en gegevens verzamelen, zoals botinformatie en logboeken.

Voor eenvoudigere bediening bieden de Sparrownodes van Raptor Train een webinterface (Javascript-frontend), backend en hulpfuncties voor het genereren van payloads en exploits.

Raptor Train-campagnes

Black Lotus Labs heeft sinds 2020 vier Raptor Train-campagnes gevolgd en ontdekte tientallen Tier 2- en Tier 3-domeinen en IP-adressen die in de aanvallen werden gebruikt.

Vanaf mei 2023, in een campagne die onderzoekers Canaray noemen, toonden de botnet-operators een gerichtere benadering en voegden ze aan Raptor Train voornamelijk ActionTec PK5000-modems, Hikvision IP-camera’s, Shenzhen TVT NVR’s en ASUS RT- en GT-routers toe.

Gedurende de bijna twee maanden van de Canary-campagne infecteerde één Tier 2 tweede fase-server minstens 16.000 apparaten.

De vierde rekruteringsinspanning (Oriole-campagne) die de onderzoekers observeerden begon in juni 2023 en duurde tot afgelopen september. Vorige maand had het botnet minstens 30.000 apparaten in Tier 1.

De onderzoekers stellen dat het C2-domein w8510[.]com dat werd gebruikt in de Oriole-campagne “zo prominent werd onder gecompromitteerde IoT-apparaten, dat het op 3 juni 2024 werd opgenomen in de Cisco Umbrella domeinranglijsten” en dat het in augustus ook in Cloudflare’s Radar top miljoen domeinen stond.

“Dit is een verontrustende prestatie omdat domeinen die in deze populairiteitslijsten staan vaak beveiligingstools omzeilen via domeinwhitelisting, waardoor ze kunnen groeien en toegang onderhouden en verdere detectie kunnen vermijden” – Black Lotus Labs

Volgens de onderzoekers werd het botnet afgelopen december gebruikt bij scanactiviteiten die gericht waren op het Amerikaanse leger, de Amerikaanse overheid, IT-leveranciers en defensie-industriele bases.

Het lijkt echter dat de doelgerichte inspanningen wereldwijd zijn, aangezien de Raptor Train ook werd gebruikt om een overheidsinstantie in Kazachstan te targeten.

Bovendien merkt Black Lotus Labs op dat het botnet ook betrokken was bij exploitatiepogingen tegen Atlassian Confluence-servers en Ivanti Connect Secure-apparaten (waarschijnlijk via CVE-2024-21887) bij organisaties in dezelfde activiteitssectoren.

Momenteel is het Raptor Train-botnet ten minste gedeeltelijk verstoord, aangezien Black Lotus Labs verkeer omleidt naar de bekende infrastructuurpunten, “inclusief hun gedistribueerde botnetbeheer, C2, payloads en exploitatie-infrastructuur.”

Gelinkt aan Chinese staatshackers

Volgens de indicatoren die tijdens het onderzoek werden gevonden, beoordeelt Black Lotus Labs met middelhoge tot hoge zekerheid dat de operators van Raptor Train waarschijnlijk door de staat gesponsorde Chinese hackers zijn, specifiek de Flax Typhoon-groep.

Ter ondersteuning van deze theorie is niet alleen de keuze van doelen, die in lijn ligt met Chinese belangen, maar ook de taal die werd gebruikt in de codebasis en infrastructuur, evenals de overlapping van verschillende tactieken, technieken en procedures.

De onderzoekers merkten op dat de verbindingen van Tier 3-beheersystemen met Tier 2-systemen via SSH “bijna uitsluitend” plaatsvonden tijdens normale werkweekuren in China.

Bovendien, de beschrijving van de functies en interface-menu’s, opmerkingen en verwijzingen in de codebasis waren in het Chinees.

Ondanks dat het een geavanceerd botnet is, zijn er stappen die gebruikers en netwerkverdedigers kunnen nemen om zich te beschermen tegen Raptor Train. Bijvoorbeeld, netwerkbeheerders zouden moeten controleren op grote uitgaande gegevensoverdrachten, zelfs als het bestemmings-IP uit dezelfde regio komt.

Consumenten wordt aanbevolen hun routers regelmatig opnieuw op te starten en de laatste updates van de leverancier te installeren. Ook dienen zij apparaten te vervangen die niet langer worden ondersteund en geen updates meer ontvangen (end-of-life-systemen).

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.