Chinese APT40 hackers kapen SOHO-routers om aanvallen uit te voeren

Een gezamenlijke waarschuwing van internationale cyberbeveiligingsinstanties en wetshandhavingsdiensten waarschuwt voor de tactieken die worden gebruikt door de door de Chinese staat gesteunde APT 40-hackergroep en hun kaping van SOHO-routers om cyberespionageaanvallen uit te voeren.

APT 40, ook bekend als Kryptonite Panda, GINGHAM TYPHOON, Leviathan en Bronze Mohawk, is sinds ten minste 2011 actief en richt zich op overheidsorganisaties en belangrijke private entiteiten in de VS en Australië.

Voorheen werd APT40 in verband gebracht met een golf van aanvallen gericht op meer dan 250.000 Microsoft Exchange-servers met behulp van de ProxyLogon-kwetsbaarheden en campagnes waarbij misbruik werd gemaakt van gebreken in veelgebruikte software, zoals WinRAR.

Overzicht van APT40-activiteit

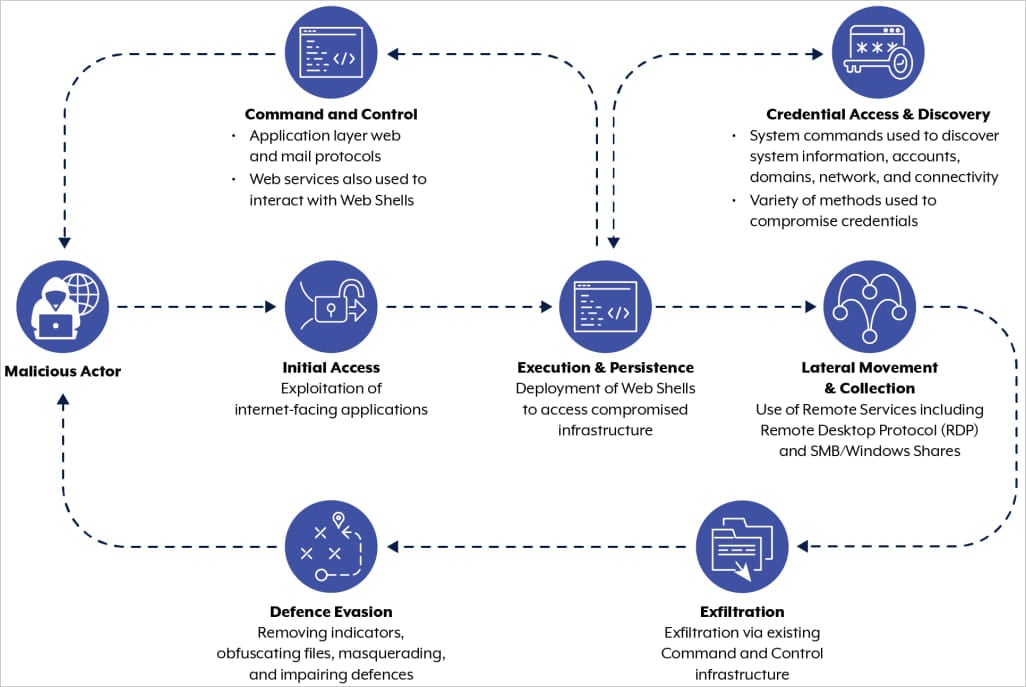

Zoals cyberbeveiligingsautoriteiten en overheidsinstanties uit Australië, de Verenigde Staten, het Verenigd Koninkrijk, Canada, Nieuw-Zeeland, Duitsland, Korea en Japan zeiden, maakt APT40 gebruik van kwetsbaarheden in openbaar toegankelijke infrastructuur en edge-netwerkapparaten in plaats van menselijke interactie, zoals phishing-e-mails en sociale engineering.

De dreigingsactoren staan bekend om hun snelle uitbuiting van nieuwe kwetsbaarheden zodra deze openbaar worden bekendgemaakt, waarbij in de waarschuwing gewezen wordt op gebreken in Log4J, Atlassian Confluence en Microsoft Exchange als voorbeelden.

“Opmerkelijk is dat APT40 in staat is exploitaties van nieuwe kwetsbaarheden snel om te zetten in proof-of-concept(s) (POC’s) en deze onmiddellijk te gebruiken tegen doelnetwerken die de infrastructuur van de bijbehorende kwetsbaarheid bezitten,” aldus het gezamenlijke advies opgesteld door het ACSC van Australië.

“APT40 voert regelmatig verkenningen uit tegen netwerken van belang, inclusief netwerken in de landen van de opstellende instanties, op zoek naar mogelijkheden om zijn doelen te compromitteren.”

Na het binnendringen van een server of netwerkapparaat plaatsen de Chinese hackers web shells voor persistentie met behulp van Secure Socket Funnelling en gebruiken dan geldige inloggegevens die zijn verkregen via Kerberoasting samen met RDP voor laterale beweging door een netwerk.

Van bijzonder belang is dat de dreigingsactoren vaak end-of-life small-office/home-office (SOHO) routers binnendringen met behulp van N-day-kwetsbaarheden en deze kapen om als operationele infrastructuur te dienen. Deze gekaapte apparaten fungeren als netwerkproxy’s die door APT40 worden gebruikt om aanvallen te lanceren terwijl ze opgaan in legitiem verkeer dat afkomstig is van de gekaapte router.

Andere Chinese APT-groepen maken ook gebruik van operationele relaybox (ORB)-netwerken, die bestaan uit gekaapte EoL-routers en IoT-apparaten. Deze proxymalwerken worden beheerd door onafhankelijke cybercriminelen die toegang bieden aan meerdere door de staat gesponsorde actoren (APT’s) om kwaadaardig verkeer te ‘proxieren’.

In de laatste fase van cyberespionageaanvallen heeft APT40 toegang tot SMB-shares en exfiltreren zij gegevens naar een command en control (C2)-server, terwijl ze gebeurtenislogboeken verwijderen en software inzetten om een stealthy aanwezigheid op het gecompromitteerde netwerk te behouden.

Bron: CISA

Case studies

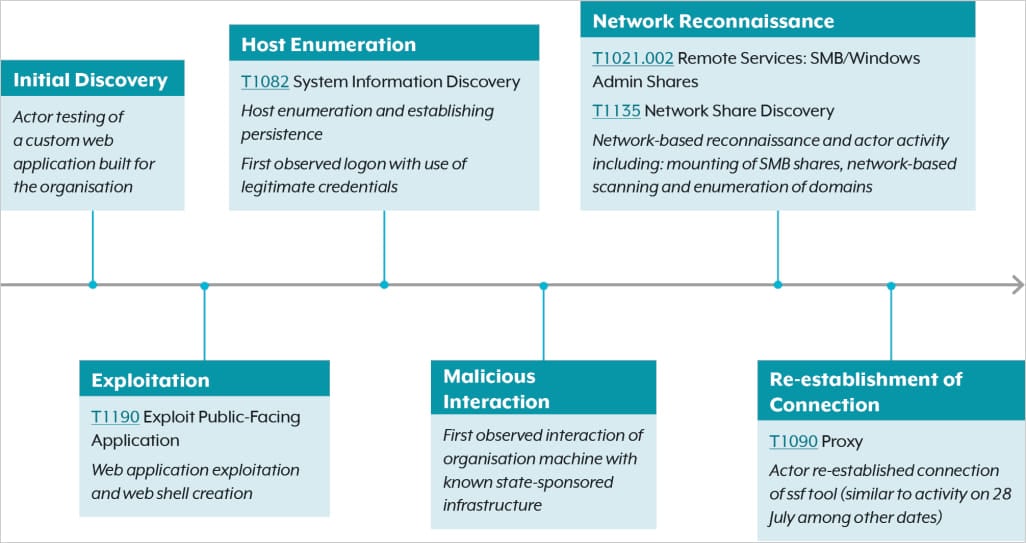

De waarschuwing bevat twee case studies uit 2022, die dienen als goede voorbeelden om de tactieken en procedures van APT40 te benadrukken.

In het eerste geval, van juli tot september 2022, maakte APT40 misbruik van een aangepaste webapplicatie om een voet aan de grond te krijgen in het netwerk van een Australische organisatie.

Met behulp van web shells voerden ze netwerkanalyse uit, hadden toegang tot de Active Directory en exfiltreerden gevoelige gegevens, waaronder bevoorrechte inloggegevens.

Bron: CISA

De tweede case study betreft een incident dat plaatsvond tussen april en mei 2022, toen APT40 een organisatie compromitteerde door misbruik te maken van RCE-kwetsbaarheden op een inlogportaal voor externe toegang.

Ze plaatsten web shells, vergaarden honderden gebruikersnaam-wachtwoord paren, MFA-codes en JSON Web Tokens (JWT’s) en verhoogden uiteindelijk hun privileges om een interne SQL-server te doorzoeken.

Detecteren en beperken van aanvallen

De waarschuwing geeft een reeks aanbevelingen om APT40 en soortgelijke door de staat gesponsorde cyberdreigingen te beperken en af te weren, inclusief bekende bestandslocaties die de dreigingsactoren gebruiken om tools en malware te implementeren.

De verdedigingsaanbevelingen benadrukken het gebruik van tijdige patches, uitgebreide logging en netwerksegmentatie.

Bovendien wordt aanbevolen om ongebruikte poorten en diensten uit te schakelen, webapplicatiefirewalls (WAF’s) te gebruiken, het principe van minste privilege af te dwingen, multi-factor authenticatie (MFA) te gebruiken voor externe toegangsdiensten en end-of-life (EoL)-apparatuur te vervangen.

Het vervangen van EoL-edge-netwerkapparatuur is een prioriteit, aangezien dit type apparaten openbaar toegankelijk moet zijn, en als ze geen patches meer ontvangen, vormen ze een waardevol doelwit voor alle soorten dreigingsactoren.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.