Cicada3301 ransomware’s Linux-encryptor richt zich op VMware ESXi-systemen

Een nieuwe ransomware-as-a-service (RaaS) operatie genaamd Cicada3301 heeft al 19 slachtoffers op zijn afpersingsportaal vermeld, terwijl het snel bedrijven wereldwijd aanviel.

De nieuwe cybercriminele operatie is vernoemd naar het mysterieuze online/real-world spel van 2012-2014 dat ingewikkelde cryptografische puzzels omvatte en hetzelfde logo gebruikte voor promotie op cybercrimeforums. Het is echter onwaarschijnlijk dat er een verband bestaat tussen de twee.

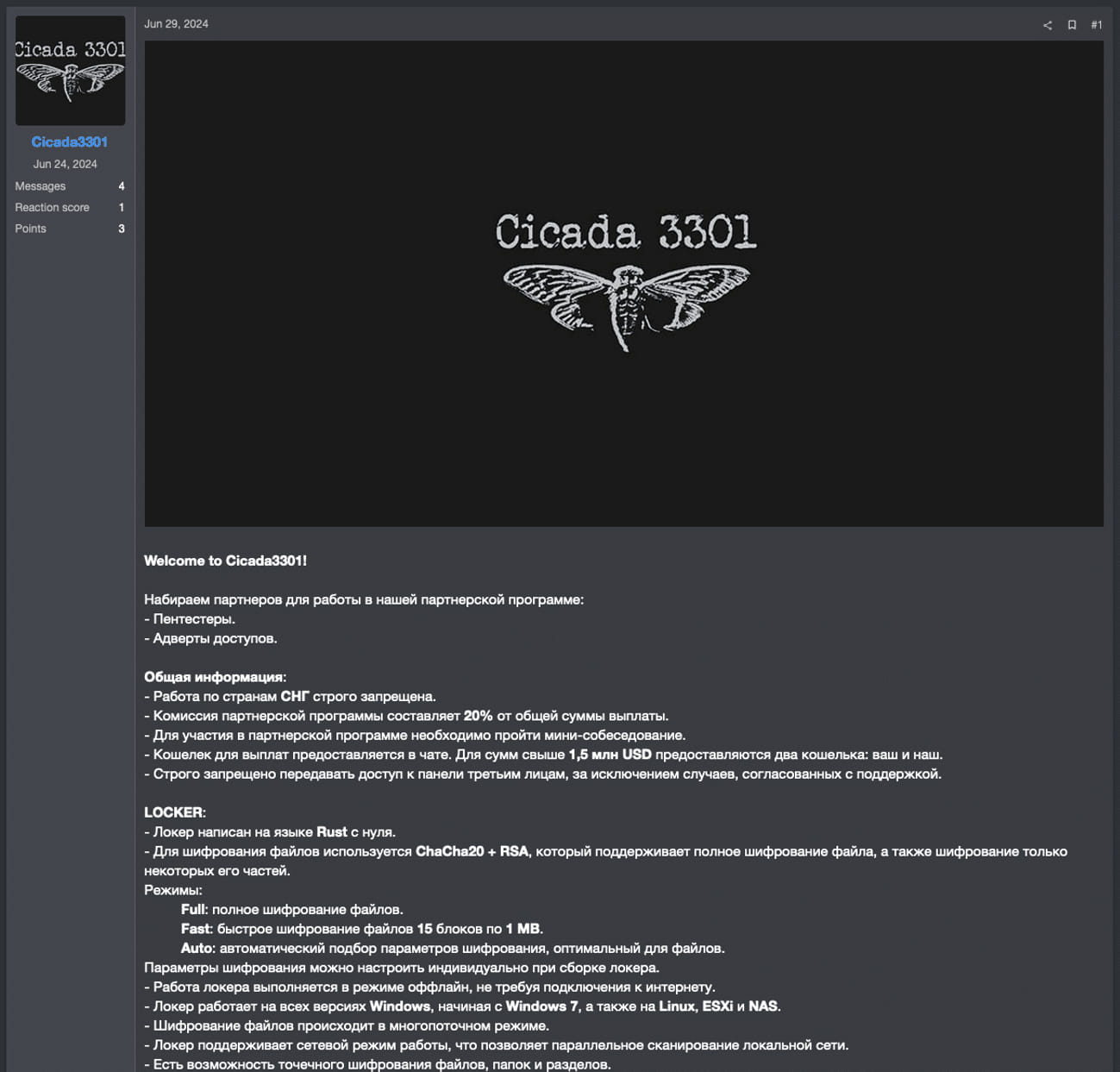

De Cicada3301 RaaS begon op 29 juni 2024 met het promoten van de operatie en het werven van partners in een forumbericht op het ransomware en cybercrime forum genaamd RAMP.

BleepingComputer is echter op de hoogte van Cicada-aanvallen vanaf 6 juni, wat aangeeft dat de bende onafhankelijk opereerde voordat ze probeerden partners te werven.

Bron: Truesec

Net als andere ransomware-operaties voert Cicada3301 dubbelaanvalstactieken uit waarbij ze bedrijfsnetwerken binnendringen, gegevens stelen en vervolgens apparaten versleutelen. De versleutelingssleutel en bedreigingen om gestolen gegevens te lekken worden vervolgens gebruikt als drukmiddel om slachtoffers bang te maken om losgeld te betalen.

De dreigingsactoren beheren een dataleksite die wordt gebruikt als onderdeel van hun dubbelaanvalsschema.

Bron: BleepingComputer

Een analyse van de nieuwe malware door Truesec onthulde significante overlappingen tussen Cicada3301 en ALPHV/BlackCat, wat wijst op een mogelijke rebranding of een vertakking gecreëerd door voormalige kernteamleden van ALPHV.

Dit is gebaseerd op het feit dat:

- Beiden zijn geschreven in Rust.

- Beiden gebruiken het ChaCha20-algoritme voor versleuteling.

- Beiden gebruiken identieke VM-shutdown en snapshot-wiping opdrachten.

- Beiden gebruiken dezelfde gebruikersinterface-opdrachtparameters, dezelfde bestandsnaamconventie en dezelfde decryptiemethode voor losgeldbrieven.

- Beiden gebruiken intermitterende versleuteling voor grotere bestanden.

Voor context, ALPHV voerde in maart 2024 een exit scam uit met valse claims over een FBI-opruimactie, nadat ze een enorme betaling van $22 miljoen van Change Healthcare hadden gestolen van een van hun partners.

Truesec heeft ook aanwijzingen gevonden dat de Cicada3301 ransomware-operatie mogelijk samenwerkt met of gebruik maakt van het Brutus-botnet voor initiële toegang tot bedrijfsnetwerken. Dat botnet werd eerder geassocieerd met VPN-brute-forcing activiteiten op wereldschaal gericht op Cisco, Fortinet, Palo Alto en SonicWall apparaten.

Het is vermeldenswaard dat de Brutus-activiteit voor het eerst werd opgemerkt twee weken na het stopzetten van de ALPHV-operaties, dus de link tussen de twee groepen blijft bestaan in termen van tijdlijnen.

Nog een bedreiging voor VMware ESXi

Cicada3301 is een Rust-gebaseerde ransomware-operatie met zowel Windows- als Linux/VMware ESXi-versleutelaars. Als onderdeel van het rapport van Truesec analyseerden de onderzoekers de VMWare ESXi Linux-versleutelaar voor de ransomware-operatie.

Net als BlackCat en andere ransomwarefamilies, zoals RansomHub, moet een speciale sleutel worden ingevoerd als een opdrachtregelargument om de versleutelaar te starten. Deze sleutel wordt gebruikt om een versleutelde JSON-blob te ontsleutelen die de configuratie bevat die de versleutelaar zal gebruiken bij het versleutelen van een apparaat.

Truesec zegt dat de versleutelaar de geldigheid van de sleutel controleert door deze te gebruiken om de losgeldbrief te ontsleutelen en, indien succesvol, verder gaat met de rest van de versleutelingsoperatie.

De hoofdfunctie (linux_enc) gebruikt het ChaCha20-stream-cijfer voor bestandsversleuteling en versleutelt vervolgens de symmetrische sleutel die in het proces wordt gebruikt met een RSA-sleutel. De versleutelingssleutels worden willekeurig gegenereerd met behulp van de ‘OsRng’-functie.

Cicada3301 richt zich op specifieke bestandsextensies die documenten en mediabestanden matchen en controleert hun grootte om te bepalen waar intermitterende versleuteling (>100MB) moet worden toegepast en waar de volledige inhoud van het bestand moet worden versleuteld.

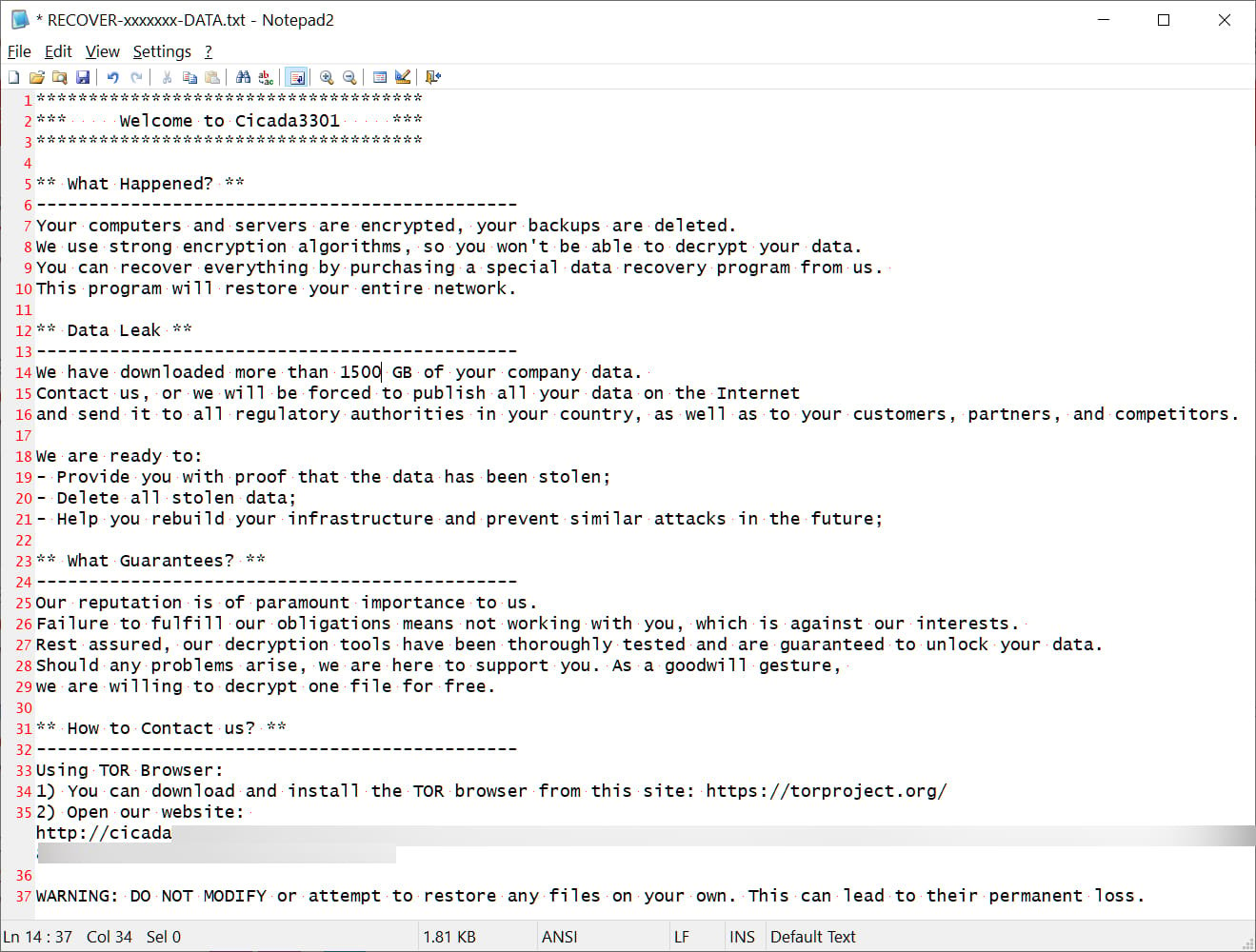

Bij het versleutelen van bestanden zal de versleutelaar een willekeurige zeven-tekens-extensie toevoegen aan de bestandsnaam en losgeldbrieven genaamd ‘RECOVER-[extensie]-DATA.txt’ aanmaken, zoals hieronder te zien is. Het is vermeldenswaard dat BlackCat/ALPHV-versleutelaars ook willekeurige zeven-tekens-extensies en een losgeldbrief genaamd ‘RECOVER-[extensie]-FILES.txt’ gebruikten.

Bron: BleepingComputer

De operators van de ransomware kunnen een slaapparameter instellen om de uitvoering van de versleutelaar te vertragen, mogelijk om onmiddellijke detectie te vermijden.

Een “no_vm_ss”-parameter geeft de malware ook de opdracht om VMware ESXi virtuele machines te versleutelen zonder te proberen ze eerst uit te schakelen.

Standaard gebruikt Cicada3301 echter eerst ESXi’s ‘esxcli’ en ‘vim-cmd’-opdrachten om virtuele machines uit te schakelen en hun snapshots te verwijderen voordat gegevens worden versleuteld.

esxcli –formatter=csv –format-param=fields==”WorldID,DisplayName” vm process list | grep -viE ”,(),” | awk -F ”\”*,\”*” '{system(”esxcli vm process kill –type=force –world-id=”$1)}’ > /dev/null 2>&1;

for i in `vim-cmd vmsvc/getallvms| awk '{print$1}’`;do vim-cmd vmsvc/snapshot.removeall $i & done > /dev/null 2>&1

De activiteiten en mate van succes van Cicada3301 wijzen op een ervaren actor die weet wat hij doet, wat de hypothese van een ALPHV-herstart of ten minste het gebruik van partners met eerdere ransomware-ervaring verder ondersteunt.

De nieuwe ransomware’s focus op ESXi-omgevingen benadrukt het strategische ontwerp om maximale schade aan te richten in bedrijfsomgevingen die veel dreigingsactoren nu richten op lucratieve winsten.

Door bestandsversleuteling te combineren met de mogelijkheid om VM-operaties te verstoren en herstelopties te verwijderen, zorgt Cicada3301 voor een hoog-impact aanval die hele netwerken en infrastructuren aantast, waardoor de druk op slachtoffers wordt gemaximaliseerd.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.