Hackers richten zich op Microsoft Entra-accounts met vishing-aanvallen via apparaatcodes

Cybercriminelen richten zich op technologie-, productie- en financiële organisaties met campagnes die een combinatie van phishing via apparaatcodes en telefonisch phishing (vishing) gebruiken. Hiermee misbruiken ze de OAuth 2.0-apparaatautorisatiestroom om Microsoft Entra-accounts te compromitteren.

In tegenstelling tot eerdere aanvallen waarbij kwaadaardige OAuth-applicaties werden gebruikt, maken deze campagnes gebruik van legitieme Microsoft OAuth-client-ID’s en de apparaatautorisatiestroom om slachtoffers te misleiden zich te authenticeren.

Hiermee krijgen aanvallers geldige authenticatietokens waarmee ze toegang krijgen tot het account van het slachtoffer, zonder afhankelijk te zijn van traditionele phishing-sites die wachtwoorden stelen of tweefactorauthenticatiecodes onderscheppen.

Een bron vertelde BleepingComputer dat ze denken dat de ShinyHunters afpersingsgroep achter de nieuwe apparaatcode-vishingaanvallen zit, wat later door de daders werd bevestigd. BleepingComputer kon dit echter niet onafhankelijk verifiëren.

ShinyHunters werd recentelijk in verband gebracht met vishingaanvallen die gebruikmaakten van gebroken Okta- en Microsoft Entra SSO-accounts voor datadiefstal.

BleepingComputer nam contact op met Microsoft over deze aanvallen, maar kreeg te horen dat er op dit moment niets gedeeld kon worden.

Aanvallen via apparaatcode-social engineering

BleepingComputer heeft van meerdere bronnen vernomen dat cybercriminelen zijn begonnen met het gebruik van vishing-social engineeringaanvallen die geen infrastructuur onder controle van de aanvaller meer nodig hebben. Ze maken in plaats daarvan gebruik van legitieme Microsoft-aanmeldformulieren en standaard authenticatiestromen voor apparaatcodes om bedrijfsaccounts te hacken.

Een phishingaanval met apparaatcode misbruikt de legitieme OAuth 2.0-apparaatautorisatiestroom om authenticatietokens te verkrijgen voor het Microsoft Entra-account van het slachtoffer.

Dit kan vervolgens worden gebruikt om toegang te krijgen tot de bronnen van de gebruiker en verbonden SSO-applicaties zoals Microsoft 365, Salesforce, Google Workspace, Dropbox, Adobe, SAP, Slack, Zendesk, Atlassian, en meer.

Deze stroom is ontworpen om het gemakkelijk te maken om verbinding te maken met apparaten die weinig invoermogelijkheden hebben, zoals IoT-apparaten, printers, streamingsapparaten en tv’s.

“Het Microsoft-identiteitsplatform ondersteunt de apparaatautorisatiestroom, waarmee gebruikers kunnen inloggen op apparaten met beperkte invoermogelijkheden zoals smart-tv’s, IoT-apparaten of printers,” legt Microsoft uit.

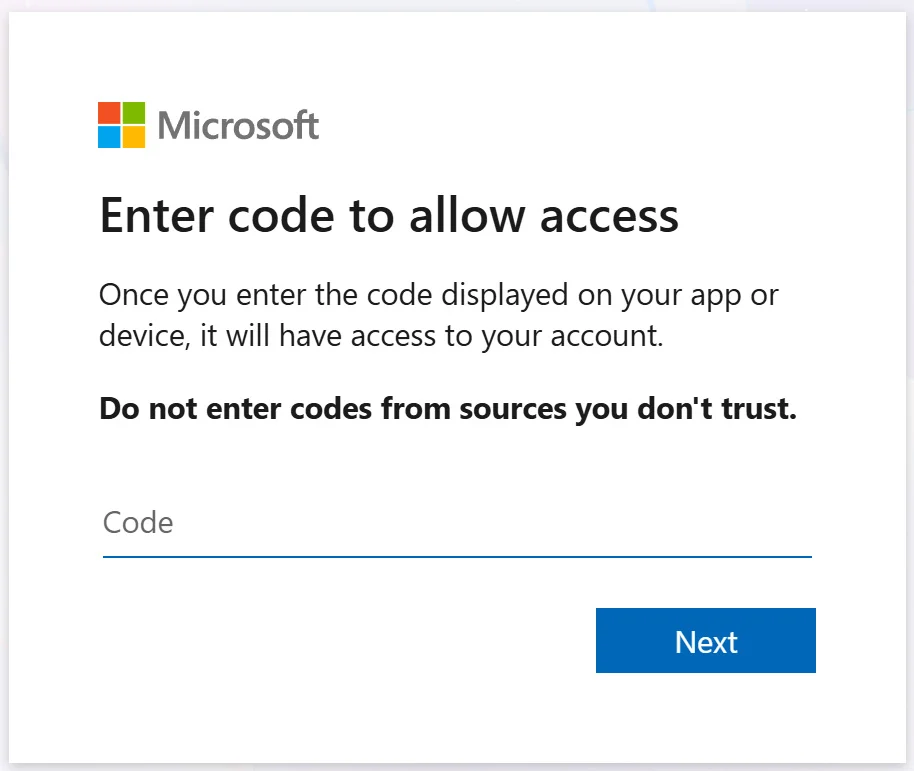

“Om deze stroom mogelijk te maken, laat het apparaat de gebruiker een webpagina bezoeken in een browser op een ander apparaat om in te loggen. Zodra de gebruiker is ingelogd, kan het apparaat zo nodig toegangstokens en verversingstokens krijgen.”

Dit authenticatieproces is vergelijkbaar met wat je ziet wanneer je inlogt op een streamingdienst, zoals Netflix of Apple TV, waarbij het apparaat een korte code weergeeft en je vraagt een website te bezoeken op je telefoon of computer om inloggen te voltooien.

Nadat je de code hebt ingevoerd en geauthenticeerd bent, wordt het apparaat automatisch aan je account gekoppeld zonder dat er rechtstreeks wachtwoorden worden gebruikt.

Om een phishingaanval met apparaatcode uit te voeren, hebben aanvallers de client_id van een bestaande OAuth-app nodig, die van henzelf of van een bestaande app van Microsoft kan zijn.

Met behulp van open-source tools genereren de aanvallers een “device_code” en “user_code” die met het doelwit worden gedeeld voor de specifieke OAuth-app.

Vervolgens nemen de aanvallers contact op met een beoogde medewerker en proberen ze deze te overtuigen de gegenereerde user_code in te voeren op de Microsoft apparaat-authenticatiepagina, microsoft.com/devicelogin.

Wanneer de doelwitte code invoert, wordt deze gevraagd in te loggen met hun inloggegevens en eventuele MFA-verificaties te voltooien, net zoals ze dat normaal zouden doen bij inloggen. Na authenticatie toont Microsoft de naam van de geautoriseerde OAuth-applicatie.

Omdat cybercriminelen legitieme apps kunnen gebruiken, zelfs die van Microsoft, kan dit de authenticatieprocedure legitimeren en vertrouwen wekken.

Zodra de OAuth-app is verbonden met een account, kunnen bedreigingsactoren de device_code gebruiken om het verversingtokens van de beoogde medewerker te verkrijgen, die vervolgens omgewisseld kunnen worden voor toegangstokens.

Die toegangstokens verschaffen aanvallers toegang tot de Microsoft-diensten van de medewerker zonder opnieuw tweefactorauthenticatie te hoeven doorlopen, omdat MFA al is voltooid tijdens het aanvankelijke inloggen.

De cybercriminelen kunnen zich nu authenticeren als de gebruiker in Microsoft Entra en toegang krijgen tot SaaS-toepassingen die zijn geconfigureerd met SSO (single sign-on) in de tenant van het slachtoffer, wat de diefstal van bedrijfsgegevens voor afpersing mogelijk maakt.

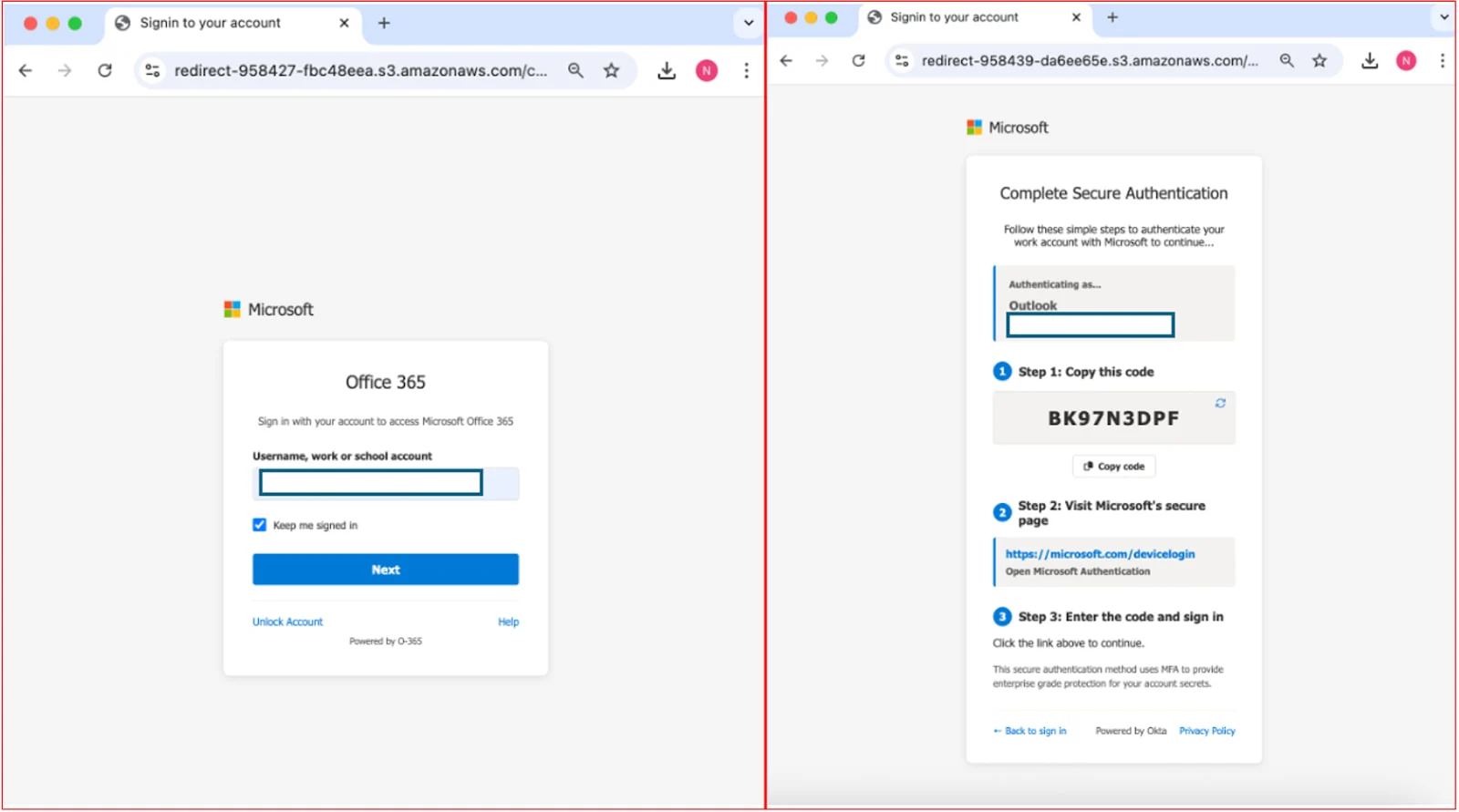

KnowBe4 Threat Labs ontdekte ook een recente campagne die gebruikmaakt van traditionele phishing-e-mails en websites om apparaatcode-aanvallen uit te voeren.

Het bedrijf merkte de campagne voor het eerst op in december 2025 en zei dat het zwaar afhankelijk is van social engineering met lokmiddelen zoals valse betalingsconfiguratieprompts, meldingen voor het delen van documenten en nepvoicemailmeldingen.

Bron: KnowBe4

KnowBe4 adviseert houders van Microsoft 365-accounts om de kwaadaardige domeinen en afzenderadressen te blokkeren, verdachte OAuth-appgoedkeuringen te controleren en in te trekken, en de Azure AD-aanmeldingslogboeken te controleren op authenticatiegebeurtenissen met apparaatcodes.

Beheerders wordt ook aanbevolen de optie voor apparaatcode uit te schakelen wanneer deze niet nodig is en om voorwaardelijke toegangsbeleid af te dwingen.

Apparaatcode-phishing is niet nieuw; meerdere dreigingsactoren hebben deze methode in het verleden gebruikt om accounts te kraken.

In februari 2025 waarschuwde het Microsoft Threat Intelligence Center dat Russische hackers Microsoft 365-accounts aanvielen met apparaatcode-phishing.

In december rapporteerde ProofPoint over soortgelijke aanvallen die gebruikmaakten van een vergelijkbare phishingkit zoals die door KnowBe4 werd gezien om Microsoft-accounts te compromitteren.

Moderne IT-infrastructuur beweegt sneller dan handmatige workflows kunnen bijhouden.

In deze nieuwe gids van Tines ontdek je hoe je team verborgen handmatige vertragingen kan verminderen, betrouwbaarheid kan verbeteren door geautomatiseerde reacties en slimme workflows kan bouwen en schalen bovenop tools die je al gebruikt.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.