Hackers verkrijgen Microsoft-logins via legitieme ADFS-omleidingen

Hackers gebruiken een nieuwe techniek waarbij ze legitieme office.com-links combineren met Active Directory Federation Services (ADFS) om gebruikers om te leiden naar een phishingpagina die Microsoft 365-inloggegevens steelt.

Deze methode stelt aanvallers in staat om traditionele blokkeringen van URL’s en de multi-factor authenticatie te omzeilen door een vertrouwd domein op de infrastructuur van Microsoft te gebruiken voor de initiële omleiding.

Legitimiteit van een vertrouwde omleiding

Onderzoekers van Push Security, een bedrijf dat bescherming biedt tegen identiteitsgerichte aanvallen, hebben een recente campagne geanalyseerd die verschillende klanten van hen heeft getroffen. Hierbij werden medewerkers vanaf een legitieme outlook.office.com-link naar een phishingwebsite geleid.

Hoewel de phishingpagina geen speciale elementen bevatte die detectie zouden kunnen voorkomen, maakte de gebruikte leveringsmethode gebruik van vertrouwde infrastructuur om beveiligingsagents te omzeilen.

Push Security ontdekte dat de phishingaanval begon toen het doelwit op een schadelijke gesponsorde link in Google-zoekresultaten naar Office 265 (vermoedelijk een typfout) klikte.

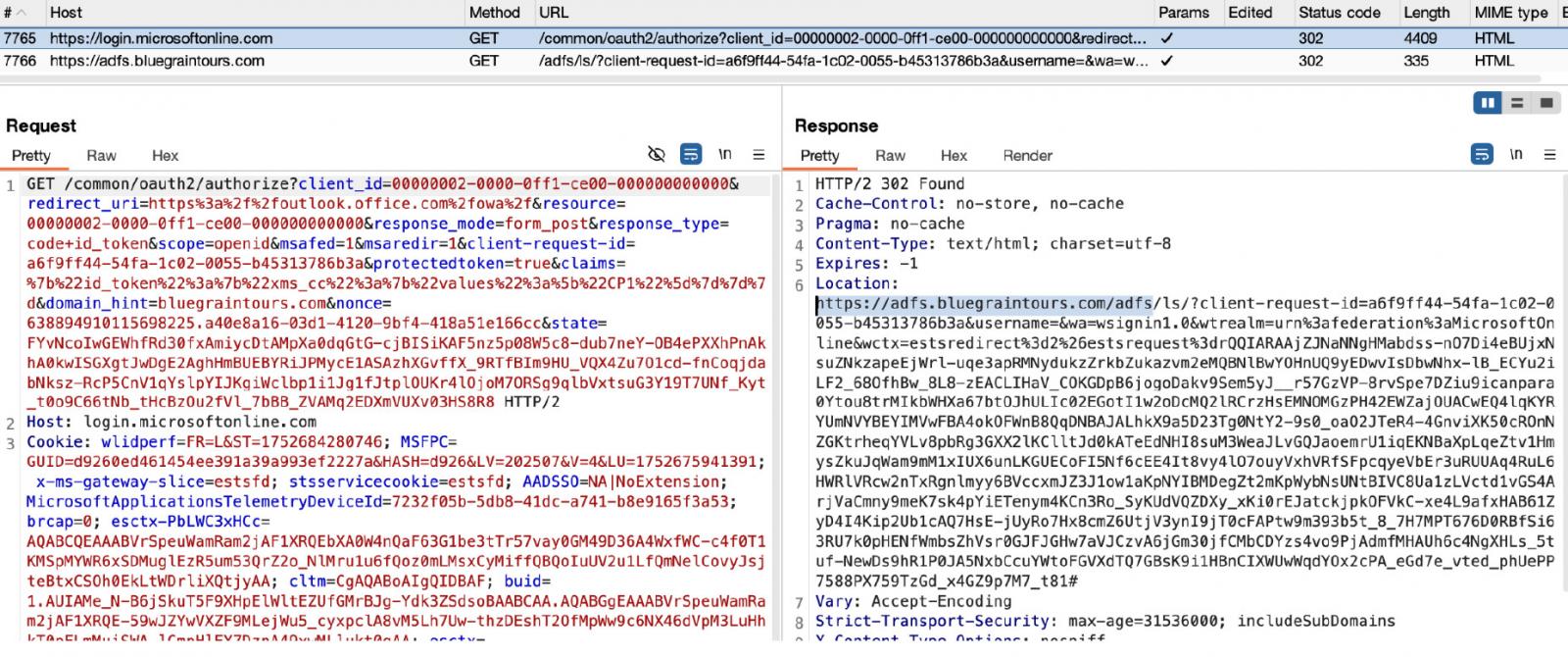

Door op het schadelijke resultaat te klikken, werd het doelwit omgeleid naar Microsoft Office, wat op zijn beurt leidde naar een ander domein, bluegraintours[.]com, dat verder omleidde naar een phishingpagina die was ingesteld om inloggegevens te verzamelen.

Op het eerste gezicht leek het alsof de schadelijke pagina rechtstreeks vanaf Microsoft’s office.com-domein kwam, zonder dat er phishing-mails bij betrokken waren.

Bij het onderzoeken van de incidenten ontdekten de onderzoekers van Push Security dat “de aanvaller een aangepaste Microsoft-tenant had ingesteld met Active Directory Federation Services (ADFS) geconfigureerd.”

ADFS is een single sign-on (SSO) oplossing van Microsoft die gebruikers in staat stelt om meerdere applicaties, zowel binnen als buiten het bedrijfsnetwerk, te benaderen met één set inloggegevens.

Hoewel de service nog steeds beschikbaar is op Windows Server 2025 en er geen officiële plannen zijn om het te beëindigen, moedigt Microsoft klanten aan om over te stappen naar Azure Active Directory (Azure AD) voor identiteits- en toegangsbeheer (IAM).

Door een Microsoft-tenant te beheren, kon de aanvaller ADFS gebruiken om autorisatieverzoeken van het bluegraintours-domein te ontvangen, dat als IAM-provider fungeerde, om authenticatie op de phishingpagina mogelijk te maken.

Bron: Push Security

Omdat de bluegraintours-site onzichtbaar is voor het doelwit tijdens de omleiding, vulde de aanvaller deze met nepblogberichten en voldoende details om het voor geautomatiseerde scanners legitiem te laten lijken.

Uit verder onderzoek naar de aanval bleek dat de dreigingsactor voorwaardelijke laadinstructies had geïmplementeerd, die toegang tot de phishingpagina alleen voor geldige doelwitten mogelijk maken.

Als een gebruiker niet aan de voorwaarden voldoet, worden ze automatisch doorgestuurd naar de legitieme office.com-site, zeggen de onderzoekers.

Jacques Louw, medeoprichter en Chief Product Officer bij Push Security, vertelde BleepingComputer dat deze aanvallen niet op een specifieke sector of functierollen lijken te zijn gericht, en mogelijk het resultaat zijn van een dreigingsactor die experimenteert met nieuwe aanvalsmethoden.

“Wat we hebben gezien lijkt een groep te zijn die experimenteert met nieuwe technieken om gebruikers te laten klikken op zeer vertrouwde links naar vrij standaard phishingkits – in dezelfde stijl als groepen zoals Shiny Hunters en Scattered Spider te werk gaan” – Jacques Louw, medeoprichter en CPO bij Push Security

Microsoft ADFS is eerder gebruikt in phishingcampagnes, maar aanvallers vervalsten toen de inlogpagina van de ADFS van de doelorganisatie om inloggegevens te stelen.

Om jezelf tegen dit soort aanvallen te beschermen, raadt Push Security een aantal maatregelen aan, waaronder het monitoren van ADFS-omleidingen naar schadelijke locaties.

Aangezien de onderzochte aanval begon met malvertising, adviseren de onderzoekers ook om te controleren op advertentieparameters in Google-omleidingen naar office.com, omdat dit schadelijke domeinen of omleidingen naar phishingpagina’s kan onthullen.

46% van de omgevingen had wachtwoorden die gekraakt waren, bijna een verdubbeling ten opzichte van 25% vorig jaar.

Download nu het Picus Blue Report 2025 voor een uitgebreide kijk op bevindingen over preventie, detectie, en trends in gegevensdiefstal.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.