HubSpot phishing richt zich op 20.000 Microsoft Azure-accounts

Een phishingcampagne die zich richt op auto-, chemische en industriële productiebedrijven in Duitsland en het Verenigd Koninkrijk misbruikt HubSpot om Microsoft Azure-accountgegevens te stelen.

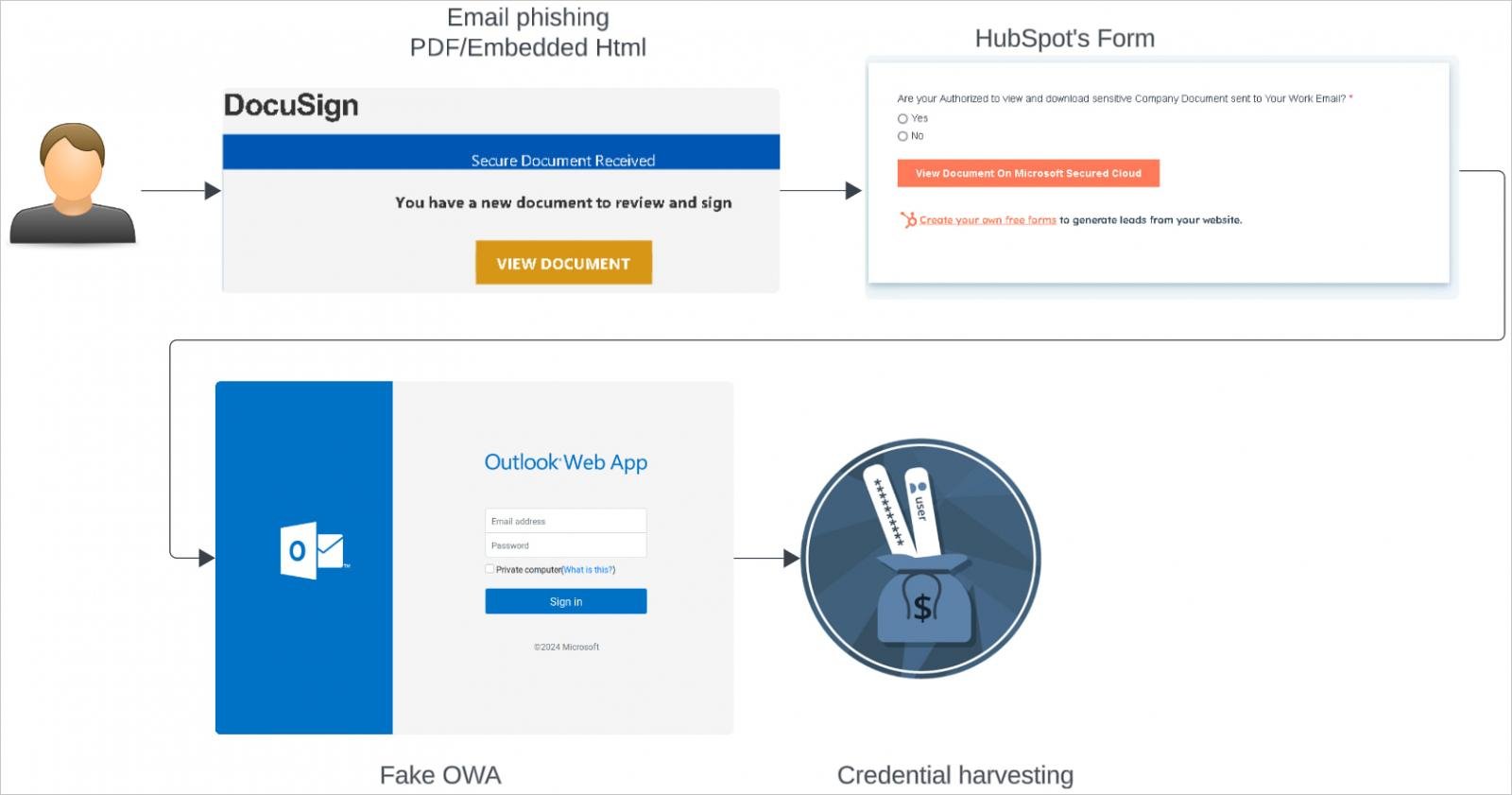

De dreigingsactoren gebruiken HubSpot Free Form Builder-links en PDF’s die DocuSign nabootsen om slachtoffers om te leiden naar pagina’s die inloggegevens verzamelen.

Volgens het onderzoeksteam van Palo Alto Networks, Unit 42, heeft de campagne, die begon in juni 2024 en ten minste actief bleef tot september 2024, ongeveer 20.000 accounts gecompromitteerd.

“Onze telemetrie geeft aan dat de dreigingsactor met succes ongeveer 20.000 gebruikers bij verschillende Europese bedrijven heeft aangevallen,” legt het Palo Alto Unit 42-rapport uit.

HubSpot gebruikt voor het verzamelen van inloggegevens

HubSpot is een legitiem klantrelatiebeheerplatform (CRM) dat wordt gebruikt voor marketingautomatisering, verkoop, klantenservice, analyses en het bouwen van websites en landingspagina’s.

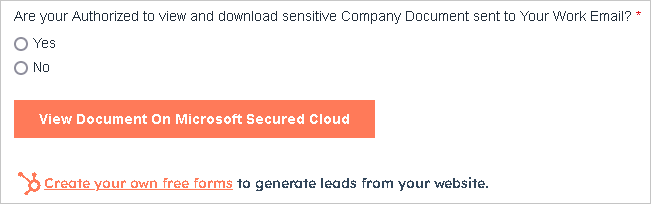

De Form Builder is een functie waarmee gebruikers aangepaste online formulieren kunnen maken om informatie van websitebezoekers vast te leggen.

In de phishingcampagne die Unit 42 heeft gevolgd, maakten dreigingsactoren misbruik van HubSpot Form Builder om ten minste zeventien misleidende formulieren te maken om slachtoffers te verleiden gevoelige inloggegevens te verstrekken in de volgende stap.

Bron: Unit 42

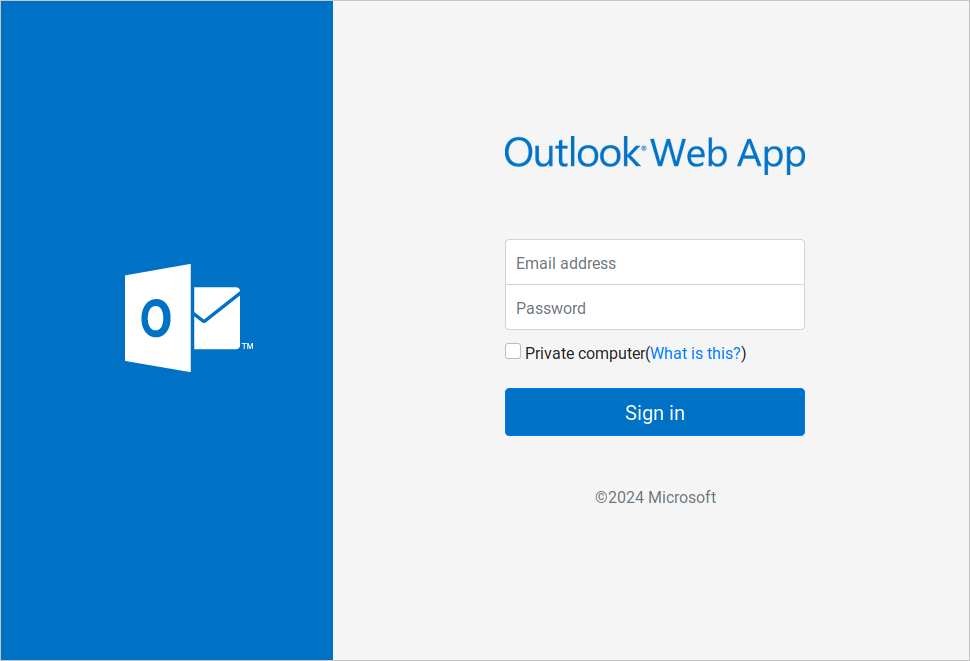

Hoewel de HubSpot-infrastructuur zelf niet was gecompromitteerd, werd deze gebruikt als een tussenstap om slachtoffers naar door aanvallers beheerde sites op ‘.buzz’-domeinen te leiden, die Microsoft Outlook Web App en Azure-inlogpagina’s nabootsten.

Bron: Unit 42

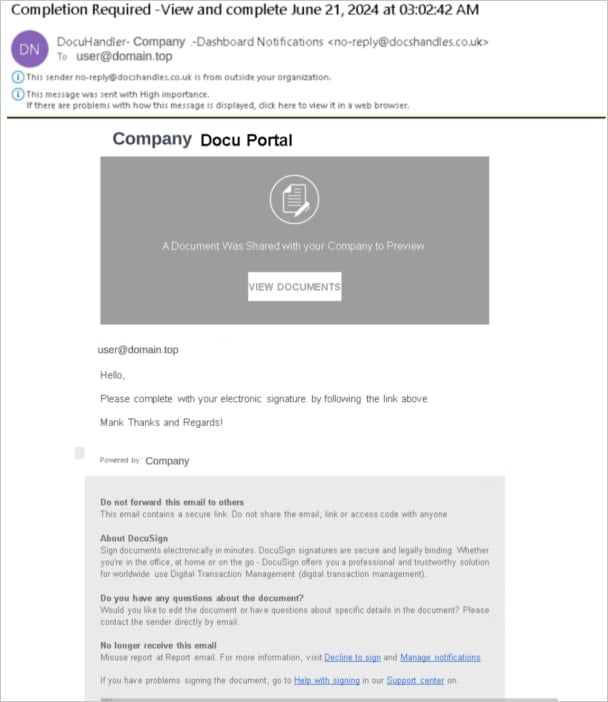

Webpagina’s die het documentenbeheersysteem van DocuSign, Franse notariskantoren en organisatiespecifieke inlogportalen nabootsen, werden ook gebruikt in de aanvallen.

Slachtoffers werden naar deze pagina’s geleid door DocuSign-gemerkte phishingberichten die links naar HubSpot bevatten, hetzij op een bijgevoegd PDF-bestand of een ingesloten HTML.

Bron: Unit 42

Aangezien de e-mails links naar een legitieme dienst (HubSpot) bevatten, worden ze doorgaans niet gemarkeerd door e-mailbeveiligingstools, waardoor ze waarschijnlijk de doelinboxen bereiken.

De phishing-e-mails die aan deze campagne zijn gekoppeld, slaagden echter niet voor de Controle van het Verzendend Beleid (SPF), de Identificatie van Mail door Domeinsleutels (DKIM), en de Domein-gebaseerde Berichtenauthenticatie, Rapportering en Conformiteit (DMARC).

Bron: Unit 42

Activiteit na compromittering

In gevallen van succesvolle aanvallen, gezien door de onderzoekers, gebruikten de dreigingsactoren VPN’s om het te laten lijken alsof ze zich in het land van de getroffen organisatie bevonden.

“Toen de IT de controle over het account terugkreeg, startte de aanvaller onmiddellijk een wachtwoordreset, om zo de controle terug te krijgen,” beschrijven de Unit 42-onderzoekers.

“Dit creëerde een kat-en-muisspel waarin beide partijen probeerden de controle over het account te behouden.”

Unit 42 identificeerde ook een nieuw Autonomous System Number (ASN) dat in de campagne werd gebruikt, wat kan worden gebruikt voor de identificatie van dreigingen, samen met specifieke, ongebruikelijke user-agent strings.

Hoewel de meeste servers die als ruggengraat van de phishingcampagne dienden al lang offline zijn, is de activiteit opnieuw een voorbeeld van het misbruik van legitieme diensten, aangezien dreigingsactoren voortdurend nieuwe wegen verkennen om beveiligingsmiddelen te omzeilen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.