Infostealer-malware omzeilt nieuwe cookie-diefstalbeveiligingen van Chrome

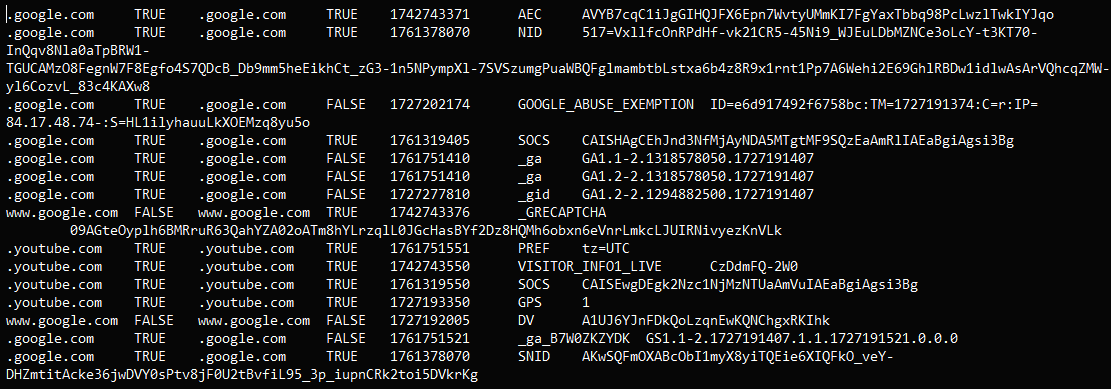

Ontwikkelaars van Infostealer-malware hebben updates uitgebracht waarin ze beweren de recent door Google Chrome geïntroduceerde functie App-Bound Encryption te omzeilen, die gevoelige gegevens zoals cookies beschermt.

App-Bound Encryption werd geïntroduceerd in Chrome 127 en is ontworpen om cookies en opgeslagen wachtwoorden te versleutelen met behulp van een Windows-service die met systeemrechten draait.

Dit model geeft infostealer-malware, die met de rechten van de ingelogde gebruiker draait, niet de mogelijkheid om geheimen op te slaan die in de Chrome-browser zijn opgeslagen.

Om deze bescherming te omzeilen, zou de malware systeemrechten nodig hebben of code in Chrome moeten injecteren, beide activiteiten die waarschijnlijk waarschuwingen van beveiligingstools zullen veroorzaken, zei Will Harris van het Chrome-beveiligingsteam.

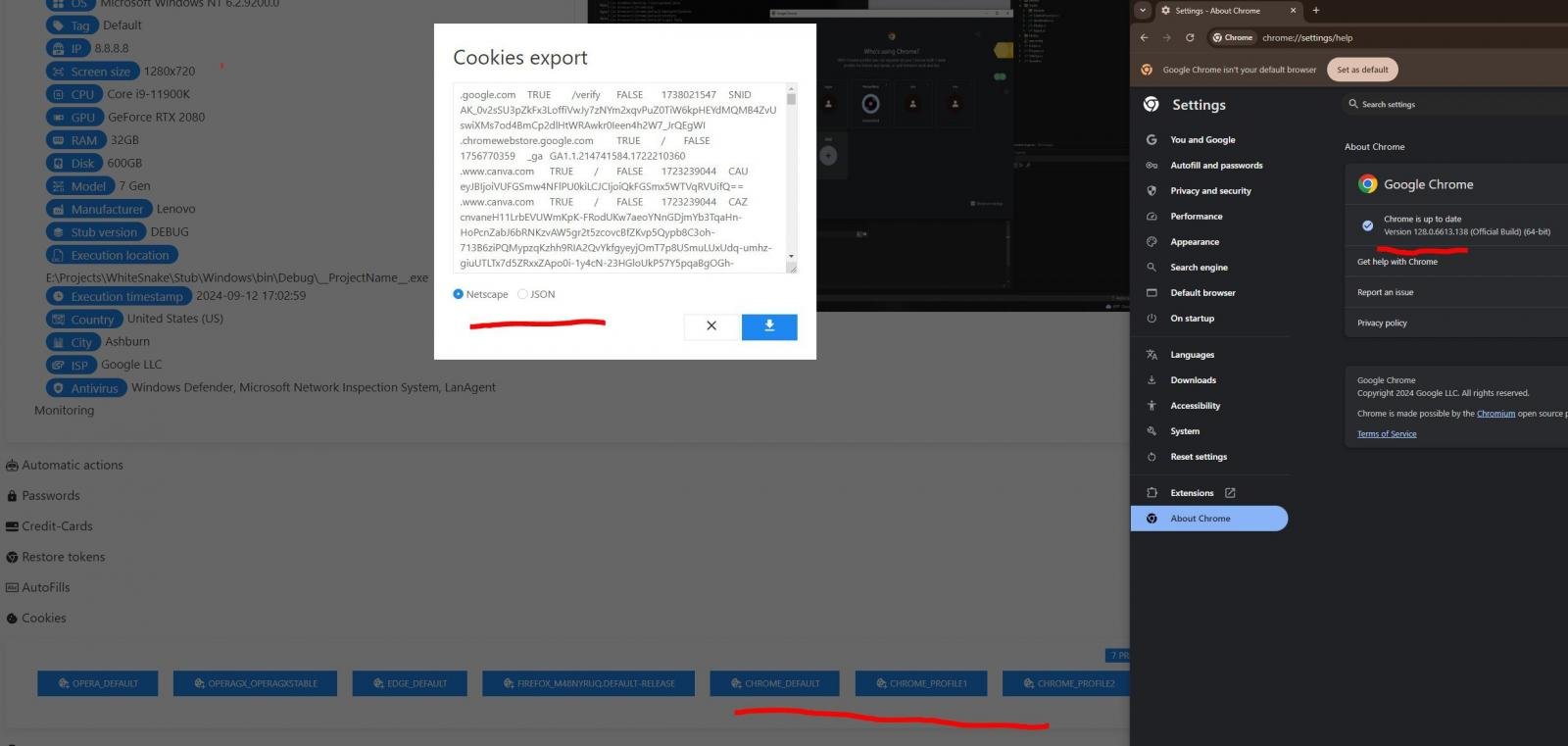

Echter, beveiligingsonderzoekers g0njxa en RussianPanda9xx observeerden meerdere infostealer-ontwikkelaars die opscheppen dat zij een werkende omzeiling voor hun tools hebben geïmplementeerd (MeduzaStealer, Whitesnake, Lumma Stealer, Lumar (PovertyStealer), Vidar Stealer, StealC).

Bron: @g0njxa

Het lijkt erop dat ten minste enkele van deze beweringen waar zijn, aangezien g0njxa bevestigde aan BleepingComputer dat de nieuwste variant van Lumma Stealer de versleutelingsfunctie in Chrome 129, de momenteel meest recente versie van de browser, kan omzeilen.

Bron: @g0njxa

De onderzoeker testte de malware op een Windows 10 Pro-systeem in een sandboxomgeving.

Qua timing, Meduza en WhiteSnake implementeerden hun omzeilingsmechanismen meer dan twee weken geleden, Lumma vorige week, en Vidar en StealC deze week.

Lumar reageerde aanvankelijk op App-Bound Encryption door een tijdelijke oplossing te implementeren die vereiste dat de malware met beheerdersrechten werd gestart, maar volgde daarna met een omzeilingsmechanisme dat werkt met de rechten van de ingelogde gebruiker.

De ontwikkelaars van Lumma Stealer verzekerden hun klanten dat ze de malware niet met beheerdersrechten hoeven uit te voeren om de cookiediefstal te laten werken.

“Een nieuwe methode toegevoegd voor het verzamelen van Chrome-cookies. De nieuwe methode vereist geen beheerdersrechten en/of herstart, wat het versleutelingsproces vereenvoudigt en de kans op detectie vermindert, en dus de knock-rate verhoogt.” – ontwikkelaars van Lumma Stealer

Hoe de omzeiling van App-Bound Encryption precies wordt bereikt, blijft onduidelijk, maar de auteurs van Rhadamanthys malware merkten op dat het hen 10 minuten kostte om de versleuteling te omkeren.

BleepingComputer nam contact op met het techbedrijf voor een opmerking over de reactie van de malwareontwikkelaars op App-Bound Encryption in Chrome, maar we wachten nog steeds op een antwoord.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.