Microsoft lost problemen op met Linux-boot op dual-boot Windows-systemen op

Microsoft heeft een bekend probleem opgelost waardoor Linux niet meer opstart op dual-boot systemen met Secure Boot ingeschakeld, na de installatie van de Windows beveiligingsupdates van augustus 2024.

Het probleem trof systemen met Windows 10 en Windows 11, evenals serverversies vanaf Windows Server 2012.

De oorzaak was een update van Secure Boot Advanced Targeting (SBAT), die UEFI shim-bootloaders blokkeerde die kwetsbaar waren voor exploits rond de CVE-2022-2601 GRUB2 Secure Boot bypass.

Volgens het CVE-2022-2601-advies van Microsoft zou deze SBAT-update niet naar dual-boot apparaten worden gestuurd. Echter, in sommige gevallen waarin dual-boot niet correct werd gedetecteerd, werd de update toch toegepast.

Veel Linux-gebruikers, waaronder gebruikers van Ubuntu, Zorin OS, Linux Mint en Puppy Linux, meldden dat hun systemen niet meer opstartten na de Window-updates van augustus 2024, omdat de SBAT-update onterecht was toegepast.

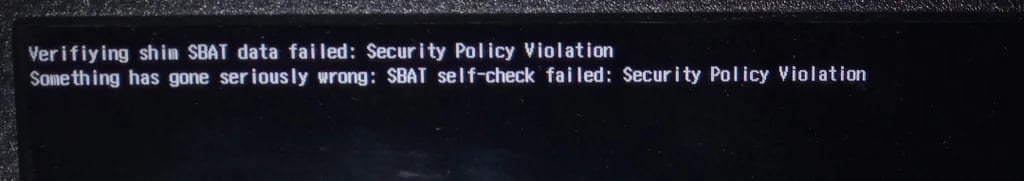

Microsoft bevestigde het probleem na vele meldingen en gaf aan dat getroffen gebruikers foutmeldingen zagen als “Er is iets serieus misgegaan: SBAT zelfcontrole mislukt: Schending van beveiligingsbeleid” op niet-opstartbare systemen.

Opgelost na negen maanden

Deze week, negen maanden na het bevestigen van het probleem, kondigde Microsoft aan dat de beveiligingsupdates van mei 2025 Patch Tuesday de opstartproblemen voor alle getroffen gebruikers zouden moeten verhelpen.

“Dit probleem is opgelost met Windows-updates uitgebracht op 13 mei 2025 [..] en later,” meldde Microsoft in een update over Windows release health. “We raden aan de laatste update voor je apparaat te installeren, omdat deze belangrijke verbeteringen en probleemoplossingen bevat, waaronder deze.”

De oplossing komt nadat het bedrijf eind augustus een tijdelijke oplossing deelde, kort na de eerste gebruikersmeldingen. Gebruikers moesten de SBAT-update verwijderen en zorgen dat toekomstige SBAT-updates niet meer werden geïnstalleerd.

Op 19 september stopte Microsoft ook met het automatisch toepassen van de problematische SBAT-update op de firmware, en adviseerde gebruikers die toekomstige SBAT-updates willen voorkomen om de volgende opdracht uit te voeren:

reg add HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecureBootSBAT /v OptOut /d 1 /t REG_DWORD“Dit bekende probleem treedt alleen op bij installatie van de beveiligings- en previewupdates van augustus 2024. De beveiligingsupdate van september 2024 en latere updates bevatten de instellingen niet meer die dit probleem veroorzaakten,” voegde Microsoft toe.

Ontdek op basis van een analyse van 14 miljoen kwaadaardige acties de top 10 MITRE ATT&CK-technieken achter 93% van de aanvallen en hoe je je hiertegen kunt verdedigen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.