Microsoft meldt dat aanvallers blootgestelde ASP.NET-sleutels gebruiken om malware te verspreiden.

Microsoft waarschuwt dat aanvallers malware inzetten in ViewState-code-injectie-aanvallen door gebruik te maken van statische ASP.NET-sleutels die online gevonden zijn.

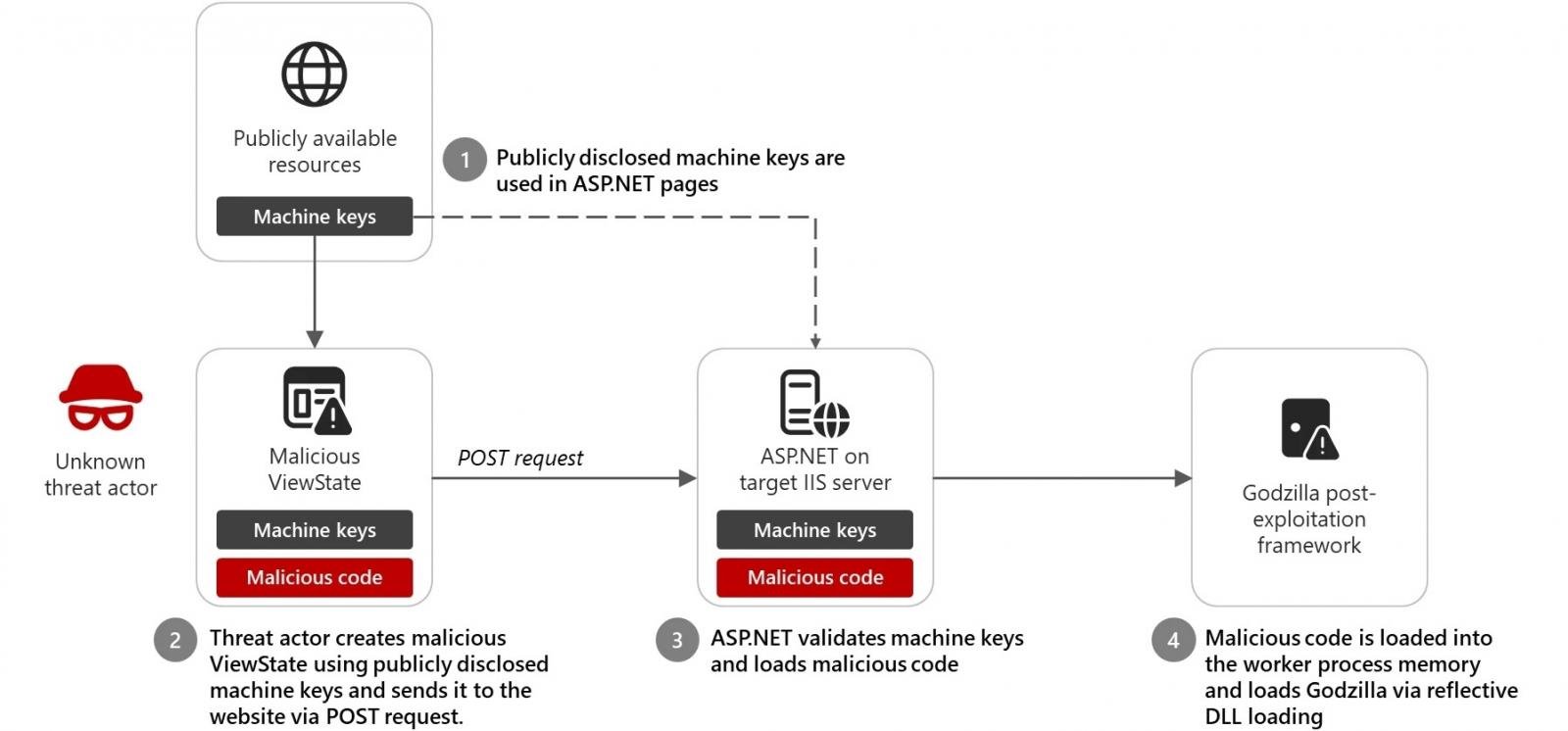

Zoals Microsoft Threat Intelligence-experts onlangs ontdekten, gebruiken sommige ontwikkelaars ASP.NET validationKey- en decryptionKey-sleutels (ontworpen om ViewState te beschermen tegen manipulatie en het lekken van informatie), die op code-documentatie en repository-platforms te vinden zijn, in hun eigen software.

Kwaadwillenden gebruiken echter ook machine sleutels uit publiek beschikbare bronnen bij code-injectie-aanvallen om kwaadaardige ViewStates te creëren (gebruikt door ASP.NET Web Forms om de staat te regelen en pagina’s te behouden) door een samengestelde berichtverificatiecode (MAC) te koppelen.

Bij het laden van de ViewStates die via POST-verzoeken worden verzonden, ontsluit en valideert de ASP.NET-runtime op de doelserver de door de aanvallers kwaadaardig samengestelde ViewState-gegevens omdat het de juiste sleutels gebruikt, laadt het in het werkgeheugenproces en voert het uit.

Dit stelt hen in staat om op afstand code uit te voeren op de IIS-server en extra kwaadaardige payloads te implementeren.

In een geval dat in december 2024 werd waargenomen, gebruikte een niet-geïdentificeerde aanvaller een publiek bekende machinesleutel om het Godzilla-post-exploitatie framework, dat mogelijkheden heeft voor kwaadaardige commando-uitvoering en shellcode-injectie, naar een gerichte Internet Information Services (IIS) webserver te leveren.

“Microsoft heeft sindsdien meer dan 3.000 publiekelijk bekendgemaakte sleutels geïdentificeerd die voor dit soort aanvallen kunnen worden gebruikt, die ViewState-code-injectie-aanvallen worden genoemd,” aldus het bedrijf op donderdag.

“Terwijl veel eerder bekende ViewState-code-injectie-aanvallen gebruikmaakten van gecompromitteerde of gestolen sleutels die vaak op het dark web worden verkocht, kunnen deze openbaar gemaakte sleutels een hoger risico vormen omdat ze beschikbaar zijn in meerdere coderepositories en zonder aanpassing in ontwikkelingscode zouden kunnen zijn opgenomen.”

Om dergelijke aanvallen te blokkeren, raadt Microsoft ontwikkelaars aan om veilig machinesleutels te genereren, geen standaard- of online gevonden sleutels te gebruiken, machineKey- en connectionStrings-elementen te versleutelen om toegang tot platte tekst geheimen te blokkeren, apps te upgraden naar ASP.NET 4.8 om Antimalware Scan Interface (AMSI)-mogelijkheden in te schakelen, en Windows-servers te versterken door middel van reduceerregels voor aanvalsvlakken, zoals het blokkeren van Webshell-aanmaak voor servers.

Microsoft deelde ook gedetailleerde stappen voor het verwijderen of vervangen van ASP.NET-sleutels in het web.config-configuratiebestand met behulp van PowerShell of de IIS-beheerconsole en verwijderde sleutelvoorbeelden uit zijn openbare documentatie om deze onveilige praktijk verder te ontmoedigen.

“Indien succesvolle exploitatie van openbaar gemaakte sleutels heeft plaatsgevonden, zal het rouleren van machinesleutels niet voldoende zijn om mogelijke achterdeuren of persistentiemethoden, die zijn opgezet door een bedreigingsactor of andere post-exploitatieactiviteiten, aan te pakken. Verdere onderzoeken kunnen nodig zijn,” waarschuwde Redmond.

“In het bijzonder moeten web-facing servers volledig onderzocht worden en sterk overwogen worden voor herformattering en herinstallatie op een offline medium in gevallen waarin openbaar gemaakte sleutels zijn geïdentificeerd, aangezien deze servers het meest risico lopen op mogelijke exploitatie.”

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.