VK verbindt GRU aan heimelijke Microsoft 365-credential-diefstal malware

Het Britse National Cyber Security Centre (NCSC) heeft officieel de ‘Authentic Antics’ spionagemalware-aanvallen toegeschreven aan APT28 (Fancy Bear), een dreigingsactor die al eerder is gelinkt aan de Russische militaire inlichtingendienst (GRU).

In een gedetailleerde technische analyse, gedateerd 6 mei, onthulde het NCSC dat de Authentic Antics-malware inloggegevens en OAuth 2.0-tokens steelt, waarmee toegang tot een e-mailaccount van het doelwit kan worden verkregen.

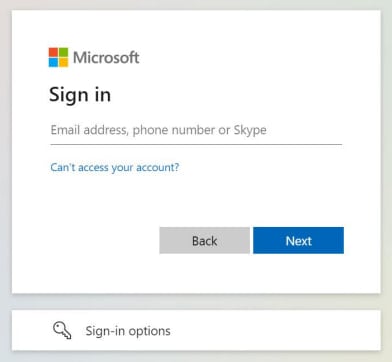

De malware werd in 2023 waargenomen binnen het Outlook-proces en genereert meerdere inlogschermen van Microsoft om de inloggegevens en autorisatiecode van het slachtoffer te onderscheppen.

De instantie laat weten dat, omdat Microsoft 365-apps per gebruiker configureerbaar zijn, het mogelijk is dat gevoelige data ook toegankelijk is in Exchange Online, SharePoint en OneDrive.

Authentic Antics exfiltreert de gestolen data door de eigen Outlook van het slachtoffer te gebruiken om deze naar een door aanvallers gecontroleerd e-mailadres te verzenden. De operatie wordt verborgen door de optie “opslaan in verzonden items” uit te schakelen.

Bron: NCSC

Authentic Antics bestaat uit meerdere componenten, waaronder een dropper, een infostealer en verschillende PowerShell-scripts.

Volgens het Britse cyberagentschap heeft Authentic Antics een hoog niveau van verfijning, waardoor het voor lange tijd toegang biedt tot e-mailaccounts van slachtoffers zonder te worden gedetecteerd.

Dit is mogelijk omdat de netwerkcommunicatie van de malware alleen met legitieme diensten plaatsvindt. Bovendien, aangezien het automatisch de e-mails van het slachtoffer naar de aanvaller verzendt, is er geen command-and-control (C2) server nodig om taken te ontvangen.

“De aanwezigheid op de schijf is beperkt en data wordt opgeslagen in specifieke registerlocaties van Outlook,” zo zeggen de experts van NCSC in de technische analyse.

Toeschrijving en sancties

Het NCSC heeft Authentic Antics niet direct toegewezen, maar kondigde vandaag aan dat er bewijs is gevonden dat de malware koppelt aan de APT28-staatsgroep, ook bekend als Fancy Bear, Sednit, Sofacy, Pawn Storm, STRONTIUM, Tsar Team en Forest Blizzard.

“De regering heeft vandaag (18 juli) Russische militaire inlichtingenmedewerkers ontmaskerd voor het gebruiken van voorheen onbekende kwaadaardige software voor spionage tegen e-mailaccounts van slachtoffers, een stap die het VK en zijn bondgenoten veiliger houdt,” zegt het NCSC van het VK.

“Het National Cyber Security Centre – onderdeel van GCHQ – heeft voor het eerst onthuld dat de cyberdreigingsgroep APT28 verantwoordelijk is voor de inzet van de geavanceerde malware genaamd AUTHENTIC ANTICS als onderdeel van hun operaties.”

Deze toeschrijving heeft er ook toe geleid dat de Britse regering drie GRU-eenheden (26165, 29155 en 74455) en 18 Russische individuen heeft gesanctioneerd die betrokken zijn bij deze en andere verwante campagnes.

Britse functionarissen veroordeelden GRU-agenten voor het uitvoeren van hybride operaties die Europa destabiliseren en Britse burgers in gevaar brengen, en benadrukten dat de inzet van Authentic Antics de groeiende verfijning van de Russische inlichtingendienst weerspiegelt.

Tegelijkertijd onderstreepten ze de inzet van het NCSC om deze cyberactiviteiten bloot te leggen en de verantwoordelijken te sanctioneren.

Authentic Antics is sinds

Beperk opkomende bedreigingen in real-time – voordat ze uw bedrijf raken.

Ontdek hoe cloud detection and response (CDR) beveiligingsteams een voorsprong kan geven in deze praktische, nuchtere gids.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.