Bouwbedrijven getroffen door brute-force aanvallen op boekhoudsoftware

Hackers forceren met brute kracht wachtwoorden voor hoogbevoorrechte accounts op blootgestelde Foundation boekhoudservers, die veel worden gebruikt in de bouwsector, om bedrijfsnetwerken te compromitteren.

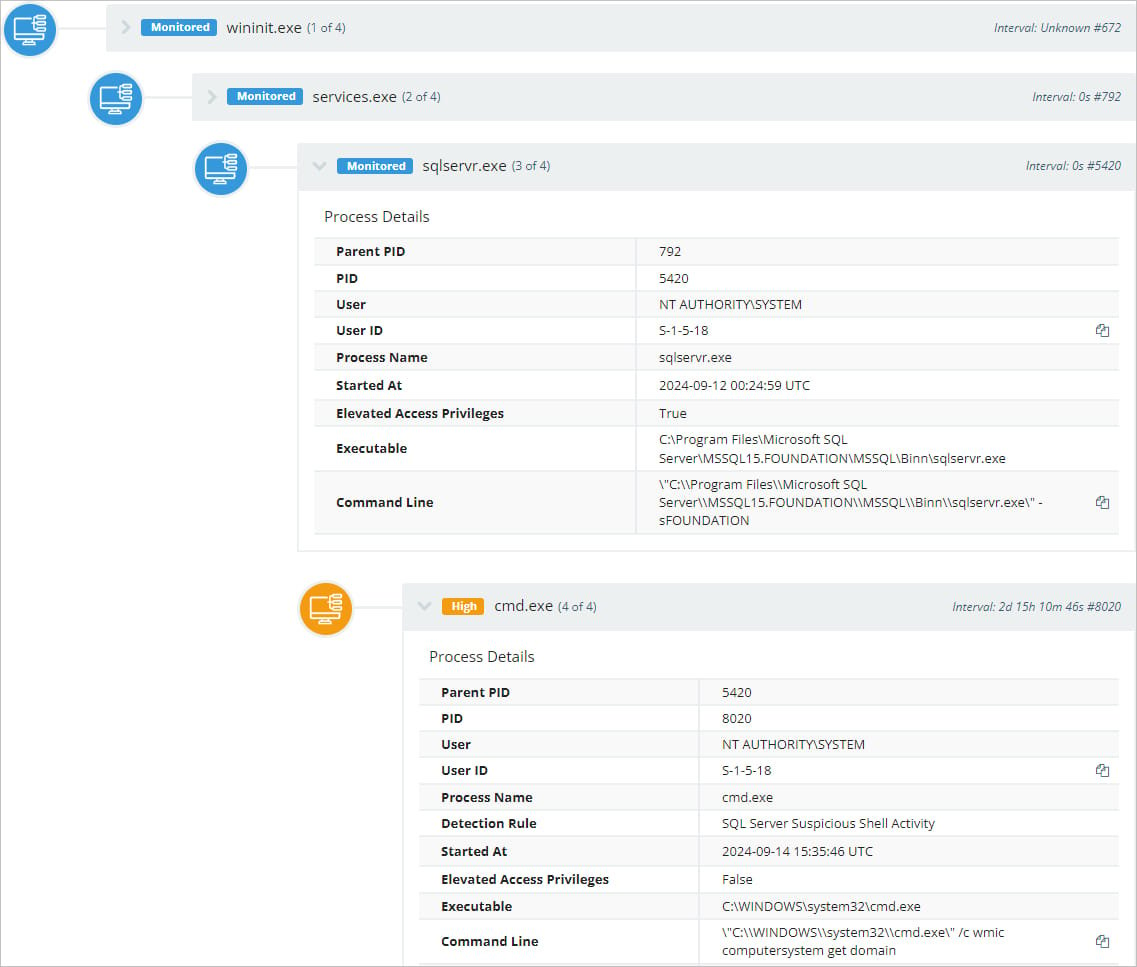

De kwaadaardige activiteit werd voor het eerst opgemerkt door Huntress, wiens onderzoekers de aanvallen op 14 september 2024 detecteerden.

Huntress heeft al actieve inbraken gezien door deze aanvallen bij sanitair-, HVAC-, beton- en andere subindustriële bedrijven.

Open poorten en zwakke wachtwoorden

Bij deze aanvallen maken de aanvallers gebruik van een combinatie van blootgestelde diensten, versterkt door gebruikers die de standaard referenties van bevoorrechte accounts niet hebben gewijzigd.

Huntress legt uit dat de Foundation-software een Microsoft SQL Server (MSSQL) bevat die kan worden geconfigureerd om via TCP-poort 4243 openbaar toegankelijk te zijn om een bijbehorende mobiele app te ondersteunen.

Dit stelt echter ook de Microsoft SQL-server bloot aan externe aanvallen die proberen MSSQL-accounts op de server te forceren.

Standaard heeft MSSQL een beheerdersaccount genaamd ‘sa’ terwijl Foundation een tweede heeft toegevoegd genaamd ‘dba.’

Gebruikers die de standaardwachtwoorden op deze accounts niet hebben gewijzigd, zijn vatbaar voor kapingen door externe actoren. Degenen die dat wel hebben gedaan, maar zwakke wachtwoorden hebben gekozen, kunnen nog steeds worden gecompromitteerd via brute-forcing.

Huntress rapporteert dat het zeer agressieve brute-force-aanvallen tegen deze servers heeft waargenomen, soms tot wel 35.000 pogingen op een enkele host binnen een uur voordat ze een wachtwoord correct raden.

Zodra de aanvallers toegang hebben, activeren ze de MSSQL ‘xp_cmdshell’-functie, die de aanvallers in staat stelt om opdrachten uit te voeren in het besturingssysteem via een SQL-query.

Bijvoorbeeld, de EXEC xp_cmdshell 'ipconfig' query zal ervoor zorgen dat het ipconfig commando wordt uitgevoerd in een Windows-commandoshell, en de uitvoer zal worden weergegeven in de respons.

Bron: Huntress

Twee commando’s die zijn waargenomen bij de aanvallen zijn ‘ipconfig,’ om netwerkconfiguratiegegevens op te halen, en ‘wmic,’ om informatie over de hardware, het besturingssysteem en gebruikersaccounts te extraheren.

Het onderzoek van Huntress van de drie miljoen eindpunten onder zijn bescherming onthulde 500 hosts die de doelgerichte boekhoudsoftware uitvoeren, waarvan 33 publiekelijk blootgestelde MSSQL-databases met standaard beheerdersreferenties.

Huntress vertelde BleepingComputer dat het Foundation had geïnformeerd over zijn bevindingen, en de softwareleverancier reageerde door te zeggen dat het probleem alleen de on-premise versie van zijn applicatie betrof en niet hun cloud-gebaseerde product.

Foundation merkte ook op dat niet alle servers poort 4243 open hebben staan, en niet alle gerichte accounts de standaardreferenties gebruiken.

Huntress raadt Foundation-beheerders aan om accountreferenties te roteren en ervoor te zorgen dat ze de MSSQL-server niet openbaar blootstellen, indien niet nodig.

Opzoek naar de laatste updates uit onze securitylog?

---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ----