Neppe Google Chrome-fouten verleiden je tot het uitvoeren van schadelijke PowerShell-scripts

Een nieuwe malwaredistributiecampagne maakt gebruik van nep Google Chrome-, Word- en OneDrive-fouten om gebruikers te misleiden tot het uitvoeren van kwaadaardige PowerShell “oplossingen” die malware installeren.

De nieuwe campagne is waargenomen bij meerdere dreigingsactoren, waaronder de groep achter ClearFake, een nieuwe aanvalsgroep genaamd ClickFix, en de TA571-dreigingsactor, die bekend staat om het opereren als een spamdistributeur die grote hoeveelheden e-mail verstuurt, wat leidt tot malware- en ransomware-infecties.

Vorige ClearFake-aanvallen gebruikten website-overlays die bezoekers vroegen om een nep-browserupdate te installeren die malware installeert.

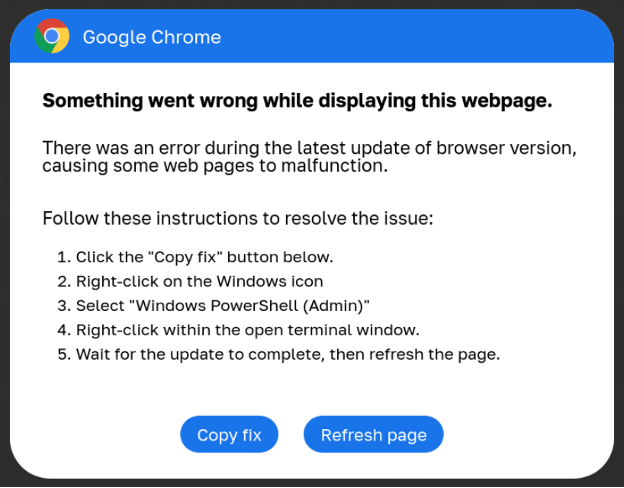

Dreigingsactoren maken ook gebruik van JavaScript in HTML-bijlagen en gecompromitteerde websites bij de nieuwe aanvallen. Nu tonen de overlays echter nep Google Chrome-, Microsoft Word- en OneDrive-fouten.

Deze fouten vragen de bezoeker om op een knop te klikken om een PowerShell “oplossing” naar het klembord te kopiëren en deze vervolgens te plakken en uit te voeren in een Run: dialoog of PowerShell-prompt.

“Hoewel de aanvalsketen aanzienlijke gebruikersinteractie vereist om succesvol te zijn, is de sociale engineering slim genoeg om iemand een echt probleem en oplossing tegelijkertijd voor te spiegelen, wat een gebruiker kan aanzetten tot actie zonder het risico te overwegen,” waarschuwt een nieuw rapport van ProofPoint.

De payloads die door Proofpoint zijn waargenomen omvatten DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, een klembord-kaper en Lumma Stealer.

PowerShell “oplossing” leidt tot malware

Proofpoint-analisten hebben drie aanvalsketens waargenomen die voornamelijk verschillen in hun initiële stadia, waarbij alleen de eerste niet met hoge zekerheid wordt toegeschreven aan TA571.

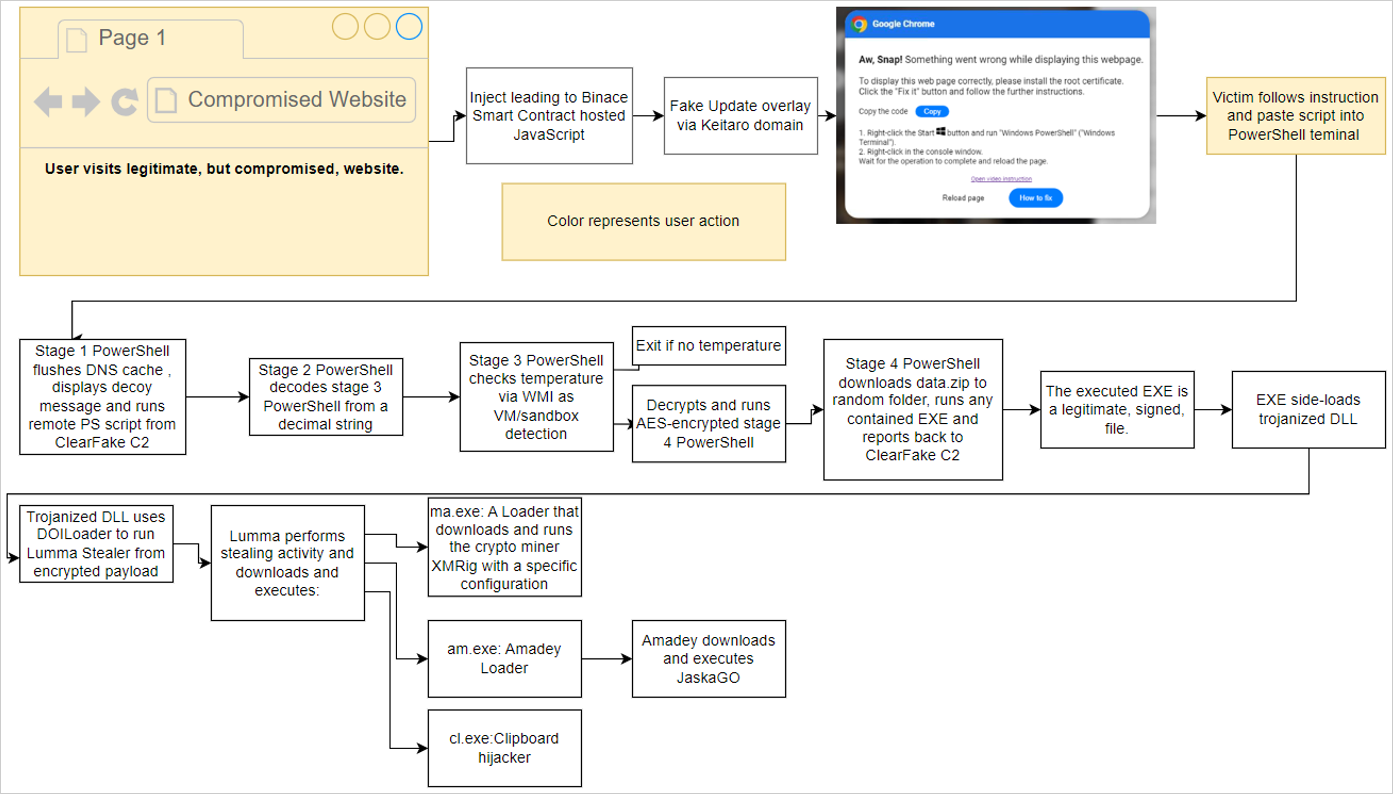

In dit eerste geval, geassocieerd met de dreigingsactoren achter ClearFake, bezoeken gebruikers een gecompromitteerde website die een kwaadaardig script laadt dat wordt gehost op de blockchain via Binance’s Smart Chain-contracten.

Dit script voert enkele controles uit en toont een nep Google Chrome-waarschuwing waarin een probleem met het weergeven van de webpagina wordt aangegeven. De dialoog vraagt de bezoeker vervolgens om een ‘rootcertificaat’ te installeren door een PowerShell-script naar het klembord van Windows te kopiëren en het uit te voeren in een Windows PowerShell (Admin) console.

Bron: Proofpoint

Wanneer het PowerShell-script wordt uitgevoerd, voert het verschillende stappen uit om te bevestigen dat het apparaat een geldig doelwit is, en vervolgens downloadt het extra payloads, zoals hieronder beschreven.

- Leegt de DNS-cache.

- Verwijdert inhoud van het klembord.

- Toont een afleidingsbericht.

- Downloadt een ander extern PowerShell-script, dat anti-VM-controles uitvoert voordat een info-stealer wordt gedownload.

Bron: Proofpoint

De tweede aanvalsketen is geassocieerd met de ‘ClickFix’-campagne en maakt gebruik van een injectie op gecompromitteerde websites die een iframe creëert om een andere nep Google Chrome-fout te overlayen.

Gebruikers krijgen de instructie “Windows PowerShell (Admin)” te openen en de verstrekte code te plakken, wat leidt tot dezelfde infecties als hierboven genoemd.

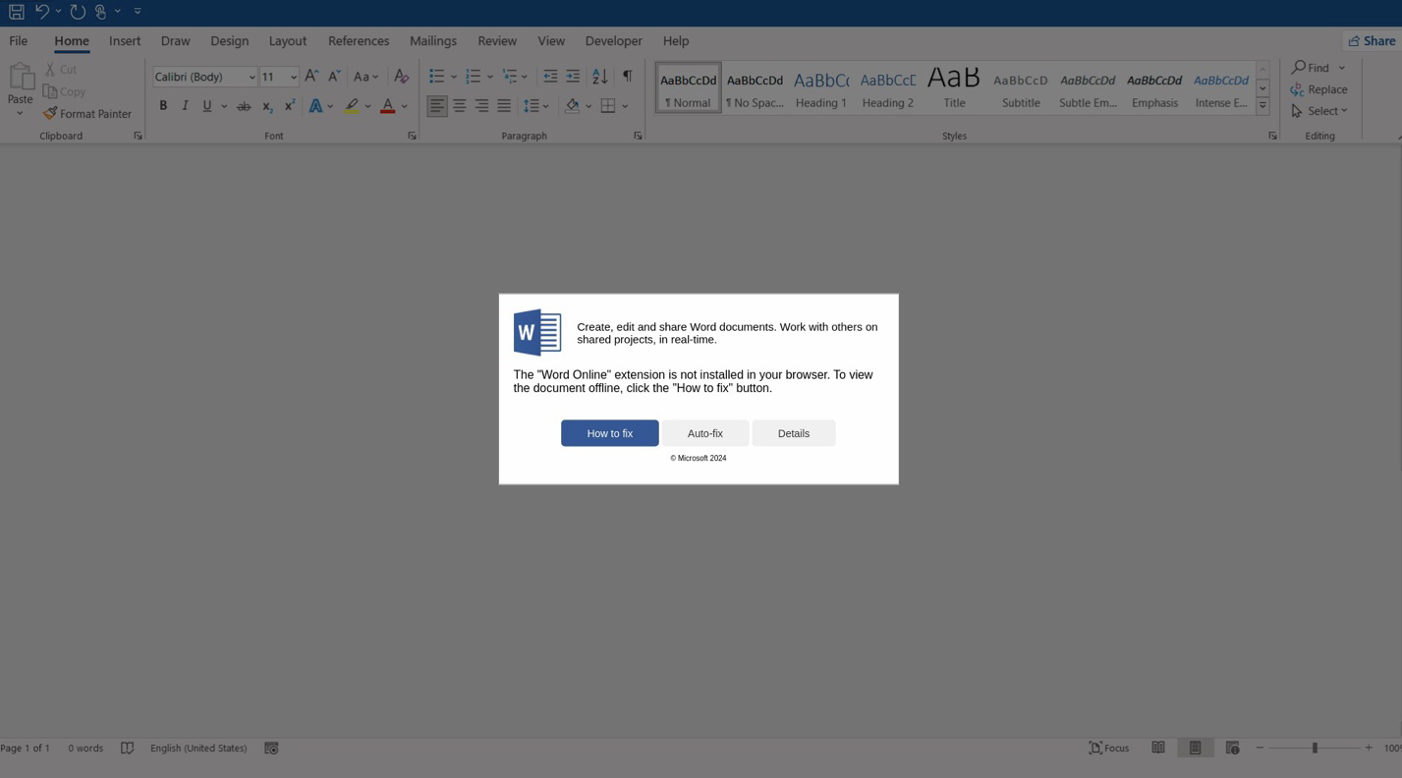

Ten slotte maakt een op e-mail gebaseerde infectieketen gebruik van HTML-bijlagen die lijken op Microsoft Word-documenten en vraagt gebruikers de “Word Online”-extensie te installeren om het document correct te bekijken.

Het foutbericht biedt “Hoe te repareren” en “Auto-reparatie” opties, waarbij “Hoe te repareren” een base64-gecodeerd PowerShell-commando naar het klembord kopieert en de gebruiker instrueert het in PowerShell te plakken.

“Auto-reparatie” gebruikt het search-ms-protocol om een WebDAV-gehost “fix.msi” of “fix.vbs” bestand op een externe door aanvallers beheerde bestandsdeling weer te geven.

Bron: Proofpoint

In dit geval downloaden en voeren de PowerShell-commando’s ofwel een MSI-bestand of een VBS-script uit, wat respectievelijk leidt tot Matanbuchus- of DarkGate-infecties.

In alle gevallen maken de dreigingsactoren misbruik van het gebrek aan bewustzijn van hun doelen over de risico’s van het uitvoeren van PowerShell-commando’s op hun systemen.

Ze maken ook gebruik van het onvermogen van Windows om de kwaadaardige acties die door de geplakte code worden gestart, te detecteren en te blokkeren.

De verschillende aanvalsketen laten zien dat TA571 actief experimenteert met meerdere methoden om de effectiviteit te verbeteren en meer infectieroutes te vinden om een groter aantal systemen te compromitteren.