Nieuwe Eldorado ransomware richt zich op Windows en VMware ESXi VM’s

Een nieuwe ransomware-as-a-service (RaaS) genaamd Eldorado is in maart opgekomen en heeft locker-varianten voor VMware ESXi en Windows.

De groep heeft al 16 slachtoffers geclaimd, de meeste in de VS, in de vastgoed-, onderwijs-, gezondheidszorg- en productiesectoren.

Onderzoekers van het cybersecuritybedrijf Group-IB volgden de activiteiten van Eldorado en zagen dat de operators de kwaadaardige dienst promoten op RAMP-forums en zoeken naar bekwame partners om zich bij het programma aan te sluiten.

Eldorado runt ook een dataleksite die slachtoffers vermeldt, maar deze was op het moment van schrijven niet beschikbaar.

Bron: Group-IB

Versleutelen van Windows en Linux

Eldorado is een op Go gebaseerde ransomware die zowel Windows- als Linux-platformen kan versleutelen via twee verschillende varianten met uitgebreide operationele overeenkomsten.

De onderzoekers kregen van de ontwikkelaar een encryptor, die werd geleverd met een handleiding waarin stond dat er 32/64-bit varianten beschikbaar zijn voor VMware ESXi-hypervisors en Windows.

Group-IB zegt dat Eldorado een unieke ontwikkeling is “en niet afhankelijk is van eerder gepubliceerde broncodes.”

De malware gebruikt het ChaCha20-algoritme voor versleuteling en genereert een unieke 32-bytesleutel en een 12-bytesnonce voor elk vergrendeld bestand. De sleutels en nonces worden vervolgens versleuteld met RSA en de Optimal Asymmetric Encryption Padding (OAEP) schema.

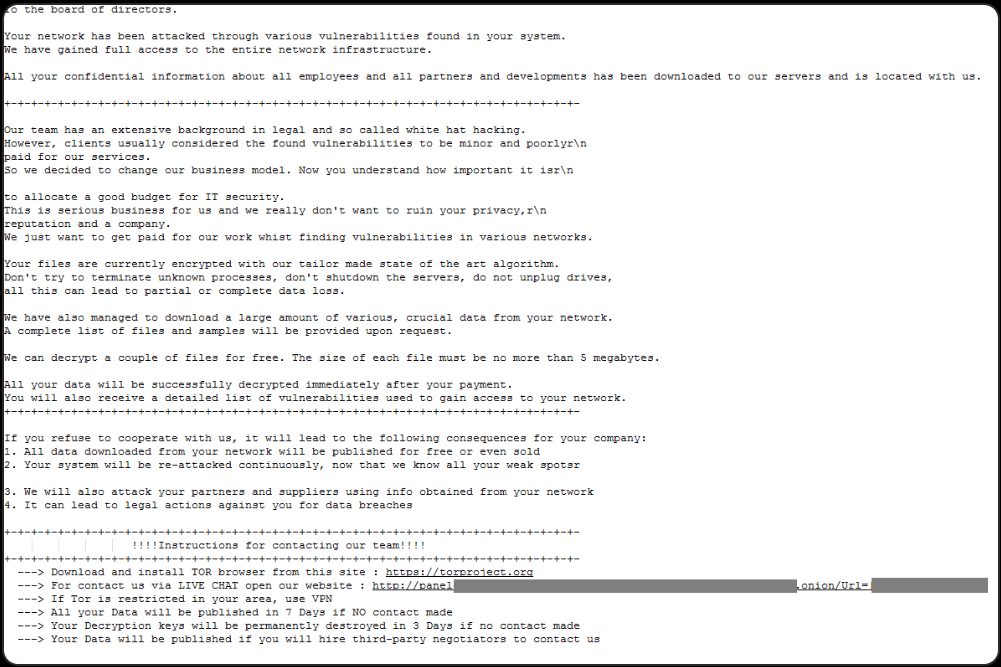

Na de versleutelingsfase krijgen bestanden de extensie “.00000001” en worden losgeldbrieven genaamd “HOW_RETURN_YOUR_DATA.TXT” in de Documents- en Desktop-mappen geplaatst.

Bron: Group-IB

Eldorado versleutelt ook netwerkschijven door gebruik te maken van het SMB-communicatieprotocol om het effect te maximaliseren en verwijdert schaduwvolume-kopieën op de gecompromitteerde Windows-machines om herstel te voorkomen.

De ransomware slaat DLL-, LNK-, SYS- en EXE-bestanden over, evenals bestanden en mappen die betrekking hebben op systeemopstart en basisfunctionaliteit om te voorkomen dat het systeem onbruikbaar wordt.

Tot slot is de ransomware standaard ingesteld om zichzelf te verwijderen om detectie en analyse door reactieteams te ontlopen.

Volgens de onderzoekers van Group-IB, die de operatie geïnfiltreerd hebben, kunnen partners hun aanvallen aanpassen. Bijvoorbeeld, op Windows kunnen ze specificeren welke mappen versleuteld moeten worden, lokale bestanden overslaan, netwerkschijven op specifieke subnets targeten en zelfverwijdering van de malware voorkomen.

Op Linux stoppen de aanpassingsmogelijkheden echter bij het instellen van de te versleutelen mappen.

Verdedigingsaanbevelingen

Group-IB benadrukt dat de Eldorado ransomware-dreiging een nieuwe, op zichzelf staande operatie is en niet is ontstaan als een rebranding van een andere groep.

De onderzoekers bevelen de volgende verdedigingen aan, die tot op zekere hoogte tegen elke ransomware-aanval kunnen helpen beschermen:

- Implementeer multi-factor authenticatie (MFA) en toegangsoplossingen op basis van inloggegevens.

- Gebruik Endpoint Detection and Response (EDR) om snel ransomware-indicatoren te identificeren en erop te reageren.

- Maak regelmatig back-ups van gegevens om schade en dataverlies te minimaliseren.

- Gebruik AI-gebaseerde analyses en geavanceerde malware-detonatie voor realtime indringingsdetectie en respons.

- Prioriteer en breng periodiek beveiligingspatches aan om kwetsbaarheden te verhelpen.

- Educeer en train medewerkers om cyberdreigingen te herkennen en te melden.

- Voer jaarlijkse technische audits of beveiligingsbeoordelingen uit en onderhoud digitale hygiëne.

- Betaal geen losgeld aangezien dit zelden dataverlies herstelt en kan leiden tot meer aanvallen.

Opzoek naar de laatste updates uit onze securitylog?

---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ----