P2PInfect-botnet richt zich op REdis-servers met nieuwe ransomwaremodule

P2PInfect, oorspronkelijk een inactieve peer-to-peer malware botnet met onduidelijke motieven, is eindelijk tot leven gekomen om een ransomware-module en een cryptominer in te zetten bij aanvallen op Redis-servers.

Volgens Cado Security, dat P2PInfect al enige tijd volgt, zijn er aanwijzingen dat de malware opereert als een “botnet voor huur,” hoewel tegenstrijdige informatie de onderzoekers ervan weerhoudt om op dit moment veilige conclusies te trekken.

Achtergrond van P2PInfect

P2PInfect werd voor het eerst gedocumenteerd in juli 2023 door Unit 42 onderzoekers, waarbij gericht werd op Redis-servers met bekende kwetsbaarheden.

Uit het daaropvolgende onderzoek van Cado Security naar de malware bleek dat deze een Redis-replication-functie gebruikte om zich te verspreiden.

Tussen augustus en september 2023 verhoogde P2PInfect zijn activiteit tot duizenden inbraakpogingen per week, terwijl ook nieuwe functies werden geïntroduceerd zoals cron-gebaseerde persistentie-mechanismen, fallback-communicatiesystemen en SSH-lockout.

Ondanks die verhoogde activiteit voerde P2PInfect geen kwaadaardige acties uit op gecompromitteerde systemen, waardoor zijn operationele doelen wazig bleven.

In december 2023 ontdekten Cado-analisten een nieuwe variant van P2PInfect, ontworpen om 32-bit MIPS-processoren (Microprocessor zonder Interlocked Pipelined Stages) in routers en IoT-apparaten aan te vallen.

Nieuwe modules, onduidelijke doelen

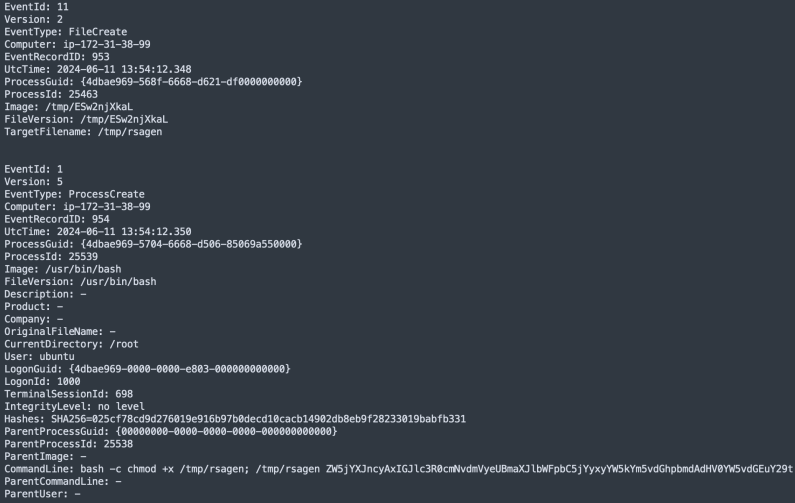

Cado meldt dat vanaf 16 mei 2024 apparaten geïnfecteerd met P2PInfect het bevel kregen om een ransomware-payload (rsagen) van een opgegeven URL te downloaden en uitvoeren, met het bevel geldig tot 17 december 2024.

Bron: Cado Security

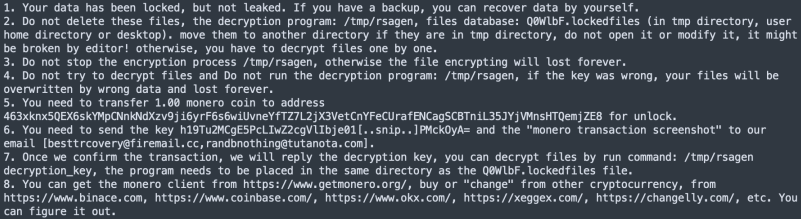

Bij het opstarten controleert de ransomware-binary op het bestaan van een losgeldbrief (“Your data has been locked!.txt”) om te voorkomen dat gecompromitteerde systemen opnieuw worden versleuteld.

De ransomware richt zich op bestanden met specifieke extensies die verband houden met databases (SQL, SQLITE3, DB), documenten (DOC, XLS) en mediabestanden (MP3, WAV, MKV) en voegt de extensie ‘.encrypted’ toe aan de resulterende bestanden.

De ransomware doorzoekt alle mappen, versleutelt bestanden en slaat een database van versleutelde bestanden op in een tijdelijk bestand met de extensie ‘.lockedfiles’.

De schade door de ransomware-module wordt beperkt door het privilege-niveau, dat beperkt is tot dat van de gecompromitteerde Redis-gebruiker en de bestanden die voor hen toegankelijk zijn. Ook omdat Redis vaak in het geheugen wordt ingezet, komen niet veel bestanden in aanmerking voor versleuteling, behalve configuratiebestanden.

Bron: Cado Security

De XMR (Monero) miner die in eerdere iteraties dormant was, is nu geactiveerd, gedropt naar een tijdelijke map en gestart vijf minuten nadat de primaire payload is begonnen.

De vooraf geconfigureerde portemonnee en miningpool in de onderzochte monsters hebben tot nu toe 71 XMR opgeleverd, wat ongeveer $10.000 is, maar Cado zegt dat er een goede kans is dat de operators extra wallet-adressen gebruiken.

Een eigenaardig kenmerk van de nieuwe P2PInfect is dat de miner is geconfigureerd om alle beschikbare verwerkingskracht te gebruiken, wat vaak de werking van de ransomware-module belemmert.

Ook opmerkelijk is een nieuwe user-mode rootkit die P2PInfect-bots in staat stelt hun kwaadaardige processen en bestanden te verbergen voor beveiligingstools, waarbij meerdere processen worden gekaapt om deze verberging te bereiken.

Hoewel de rootkit theoretisch in staat is om bestandsbewerkingen, gegevensstructuurgebeurtenissen en netwerkverbindingen te verbergen, wordt de effectiviteit ervan weer beperkt door het typische in-memory gebruik van Redis.

Het onderzoek van Cado of P2PInfect wordt verhuurd aan meerdere cybercriminelen of wordt bediend door een kernteam, is niet doorslaggevend geweest, en de bewijzen ondersteunen beide scenario’s.

De belangrijkste conclusie is dat P2PInfect niet langer een experiment is, maar een reële bedreiging voor Redis-servers, in staat om gegevens te vernietigen en computationele middelen te kapen voor winst.

Lees Hier de Laatste Updates uit Onze Securitylog