SolarWinds Serv-U-pad-traversal-kwetsbaarheid actief uitgebuit in aanvallen

Kwaadwillenden maken actief misbruik van een path-traversal kwetsbaarheid in SolarWinds Serv-U, waarbij ze gebruik maken van publiek beschikbare proof-of-concept (PoC) exploits.

Hoewel de aanvallen niet bijzonder verfijnd lijken, onderstreept de waargenomen activiteit het risico van niet-gepatchte eindpunten, en benadrukt het de dringende noodzaak voor beheerders om de beveiligingsupdates toe te passen.

Het CVE-2024-28995 lek

De kwetsbaarheid, CVE-2024-28995, is een ernstige directory traversal fout, waardoor niet-geauthenticeerde aanvallers willekeurige bestanden van het bestandssysteem kunnen lezen door specifieke HTTP GET verzoeken te maken.

De kwetsbaarheid ontstaat door een onvoldoende validatie van de path traversal reeksen, waardoor aanvallers beveiligingscontroles kunnen omzeilen en toegang kunnen krijgen tot gevoelige bestanden.

De fout heeft invloed op de volgende SolarWinds-producten:

- Serv-U FTP Server 15.4

- Serv-U Gateway 15.4

- Serv-U MFT Server 15.4

- Serv-U File Server 15.4.2.126 en eerder

Oudere versies (15.3.2 en eerder) worden ook beïnvloed, maar bereiken het einde van hun levensduur in februari 2025 en worden niet meer ondersteund.

Het uitbuiten van de kwetsbaarheid kan gevoelige gegevens blootstellen door ongeautoriseerde bestandstoegang, wat mogelijk leidt tot een uitgebreide compromittering.

SolarWinds heeft op 5 juni 2024 de 15.4.2 Hotfix 2, versie 15.4.2.157, uitgebracht om deze kwetsbaarheid aan te pakken door verbeterde validatiemechanismen in te voeren.

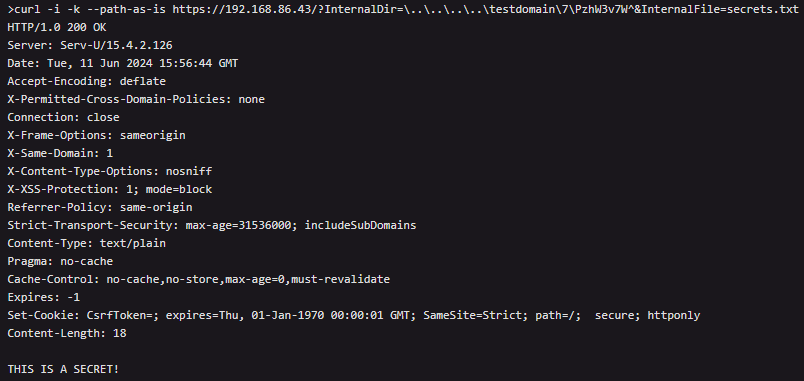

Beschikbare openbare exploits

Afgelopen weekend publiceerden Rapid7-analisten een technisch rapport dat gedetailleerde stappen bevatte om de directory traversal kwetsbaarheid in SolarWinds Serv-U uit te buiten om willekeurige bestanden van het getroffen systeem te lezen.

Een dag later bracht een onafhankelijke Indiase onderzoeker een PoC exploit en een bulk scanner voor CVE-2024-28995 uit op GitHub.

Op maandag waarschuwde Rapid7 hoe triviaal de kwetsbaarheid is om te exploiteren, en schatte het aantal internetblootgestelde en potentieel kwetsbare instanties tussen de 5.500 en 9.500.

Bron: Rapid7

GreyNoise heeft een honeypot opgezet die een kwetsbaar Serv-U-systeem nabootst om exploitatiepogingen voor CVE-2024-28995 te monitoren en te analyseren.

De analisten observeerden verschillende aanvalstrategieën, waaronder handmatige pogingen om de kwetsbaarheid uit te buiten en geautomatiseerde pogingen.

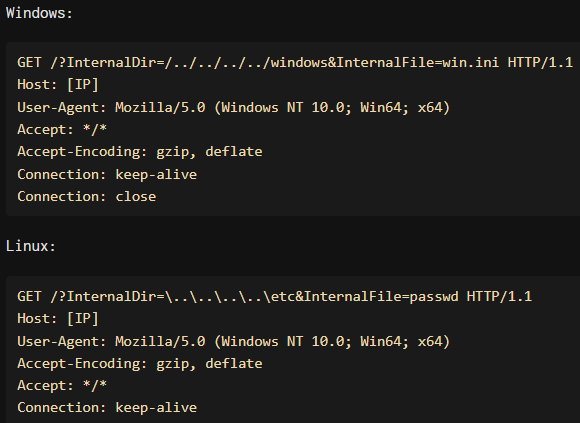

Aanvallers gebruiken platformspecifieke path traversal reeksen, waarbij ze beveiligingscontroles omzeilen door onjuiste slashes te gebruiken, die het Serv-U-systeem later corrigeert, waardoor ongeautoriseerde bestandstoegang mogelijk wordt.

Typische payloads op Windows zijn ‘GET /?InternalDir=/../../../../windows&InternalFile=win.ini’ en op Linux is het ‘GET /?InternalDir=……..etc&InternalFile=passwd.’

Bron: GreyNoise

De meest frequent gerichte bestanden volgens Greynoise zijn:

- etc/passwd (bevat gebruikersaccountgegevens op Linux)

- /ProgramData/RhinoSoft/Serv-U/Serv-U-StartupLog.txt (bevat opstartlogboekinformatie voor de Serv-U FTP-server)

- /windows/win.ini (initialisatiebestand met Windows configuratie-instellingen)

Aanvallers richten zich op deze bestanden om hun privileges te escaleren of secundaire kansen in het gecompromitteerde netwerk te verkennen.

GreyNoise meldt gevallen waarin de aanvallers blijkbaar exploits kopiëren en plakken zonder te testen, wat resulteert in mislukte pogingen.

In andere exploitatiepogingen vanuit China tonen de aanvallers volharding, aanpassingsvermogen en een beter begrip.

GreyNoise zegt dat ze vier uur lang experimenteerden met verschillende payloads en formaten, en hun aanpak aanpasten op basis van serverreacties.

Met bevestigde aanvallen die momenteel plaatsvinden, moeten systeembeheerders de beschikbare oplossingen zo snel mogelijk toepassen.