Black Basta ransomware-bende gelinkt aan Windows zero-day aanvallen

De Black Basta-ransomware-operatie wordt verdacht van het misbruiken van een Windows-kwetsbaarheid voor privilege-escalatie (CVE-2024-26169) als een zero-day voordat er een oplossing beschikbaar was.

Het probleem is een ernstige kwetsbaarheid (CVSS v3.1: 7.8) in de Windows Error Reporting Service, waardoor aanvallers hun privileges kunnen verhogen tot SYSTEM.

Microsoft heeft op 12 maart 2024 de kwetsbaarheid opgelost via zijn maandelijkse Patch Tuesday-updates, terwijl de status op de pagina van de leverancier aangeeft dat er geen actieve exploitatie is.

Een rapport van Symantec stelt dat CVE-2024-26169 actief is geëxploiteerd door de Cardinal cybercrime-groep (Storm-1811, UNC4394), de operators van de Black Basta-bende, en geeft aan dat er een goede kans is dat het als een zero-day werd gebruikt.

Exploiteren van CVE-2024-26169

Symantec onderzocht een poging tot een ransomware-aanval waarbij een exploittool voor CVE-2024-26169 werd ingezet na een initiële infectie door de DarkGate-loader, die Black Basta sinds de uitschakeling van QakBot gebruikt.

De analisten geloven dat de aanvallers verbonden zijn met Black Basta omdat ze batch-scripts gebruikten die zich voordoen als software-updates, ontworpen om kwaadaardige commando’s uit te voeren en persistentie op gecompromitteerde systemen te vestigen, een gebruikelijke tactiek voor deze groep.

De waargenomen exploittool maakte gebruik van het feit dat het Windows-bestand werkernel.sys een nul-beveiligingsdescriptor gebruikt bij het maken van registersleutels.

De tool misbruikt dit om een registersleutel te maken (HKLMSoftwareMicrosoftWindows NTCurrentVersionImage File Execution OptionsWerFault.exe) en stelt de “Debugger” waarde in op het eigen uitvoerbare pad, waardoor het een shell met SYSTEM-rechten kan starten.

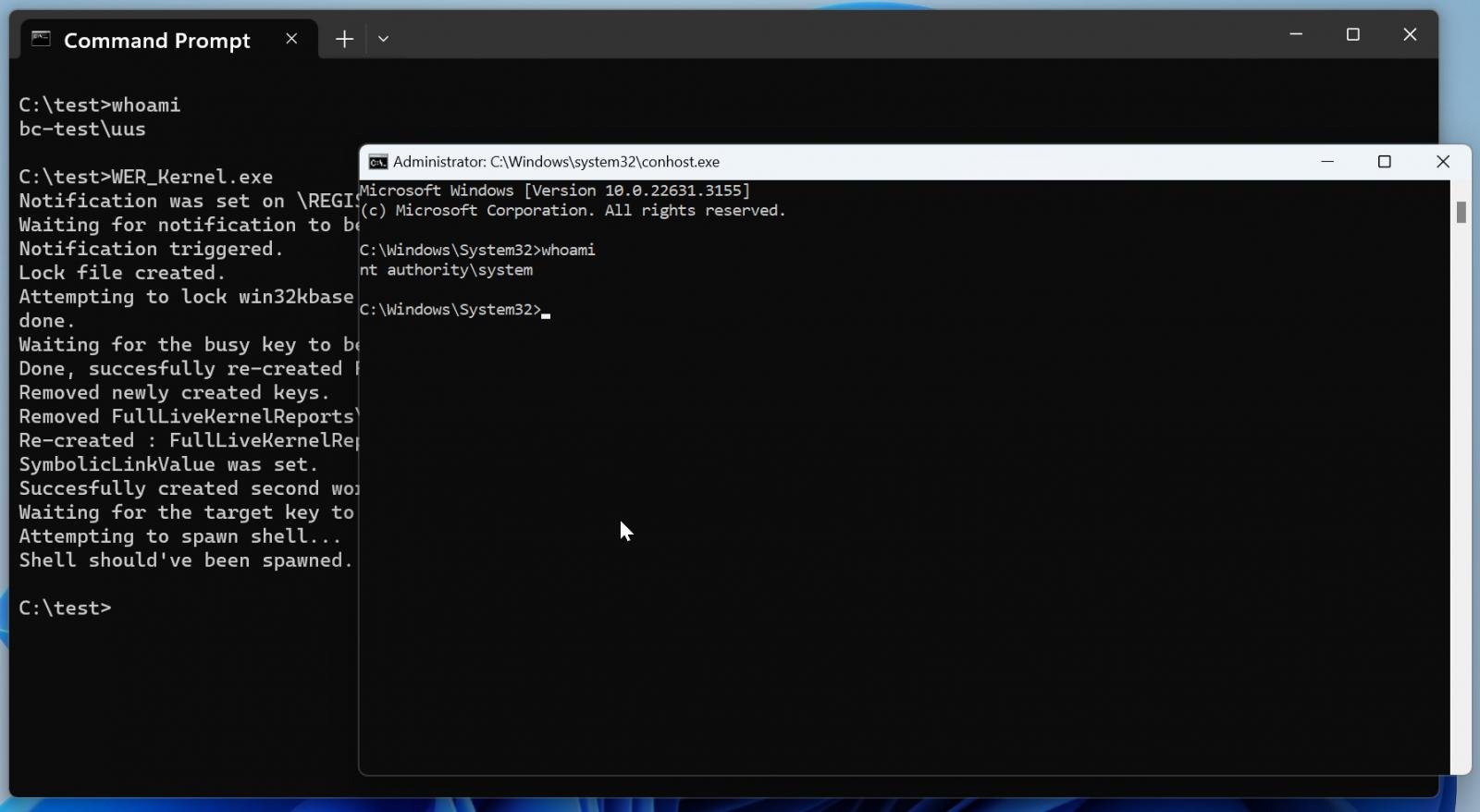

Hieronder is een demonstratie te zien van BleepingComputer die de exploit test op een Windows 11-apparaat dat alleen de Windows-beveiligingsupdates van februari geïnstalleerd heeft, voordat Microsoft de kwetsbaarheid in maart heeft opgelost.

Bron: BleepingComputer

Een fascinerend aspect van de bevindingen van Symantec is dat één variant van de exploittool een compilatietijdstempel heeft gedateerd op 27 februari 2024, terwijl een tweede monster nog eerder werd gebouwd, op 18 december 2023.

Dit betekent dat Black Basta een werkende exploittool had tussen 14 en 85 dagen voordat Microsoft uiteindelijk een oplossing voor het privilege-escalatieprobleem uitrolde.

Hoewel tijdstempels in draagbare uitvoerbare bestanden kunnen worden gewijzigd, zoals Symantec erkent, waardoor de bevinding niet doorslaggevend is over het feit of zero-day-exploitatie heeft plaatsgevonden, lijkt er weinig motivatie te zijn voor de aanvallers om de tijdstempels te vervalsen, dus dit scenario is onwaarschijnlijk.

Black Basta, een ransomware-operatie waarvan wordt geloofd dat deze is verbonden met het inmiddels ontbonden Conti-cybercrime-syndicaat, heeft eerder expertise getoond in het misbruiken van Windows-tools en een diepgaand begrip van het platform.

Een advies van mei 2024 van CISA en de FBI benadrukte de hoge activiteiten van Black Basta, waarbij het zijn gelieerde ondernemingen verantwoordelijk houdt voor 500 inbreuken sinds april 2022, het moment van de lancering.

Blockchain-analysebedrijf Elliptic meldde in november 2023 dat de ransomware-operatie meer dan $100 miljoen aan losgeld heeft gekregen.

Om het gebruik van deze kwetsbaarheid door Black Basta te mitigeren, is het essentieel om de nieuwste Windows-beveiligingsupdate toe te passen en de richtlijnen te volgen die door CISA zijn gedeeld.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.