Nieuw BugSleep-malware-implantaat gebruikt in MuddyWater-aanvallen

De door Iran gesteunde MuddyWatter-hackergroep is gedeeltelijk overgeschakeld naar het gebruik van een nieuw op maat gemaakt malware-implantaat om bestanden te stelen en opdrachten uit te voeren op gecompromitteerde systemen.

Deze nieuwe achterdeur, genaamd BugSleep, wordt nog steeds actief ontwikkeld en werd ontdekt door analisten bij Check Point Research terwijl het werd verspreid via goed gemaakte phishing-lokmiddelen.

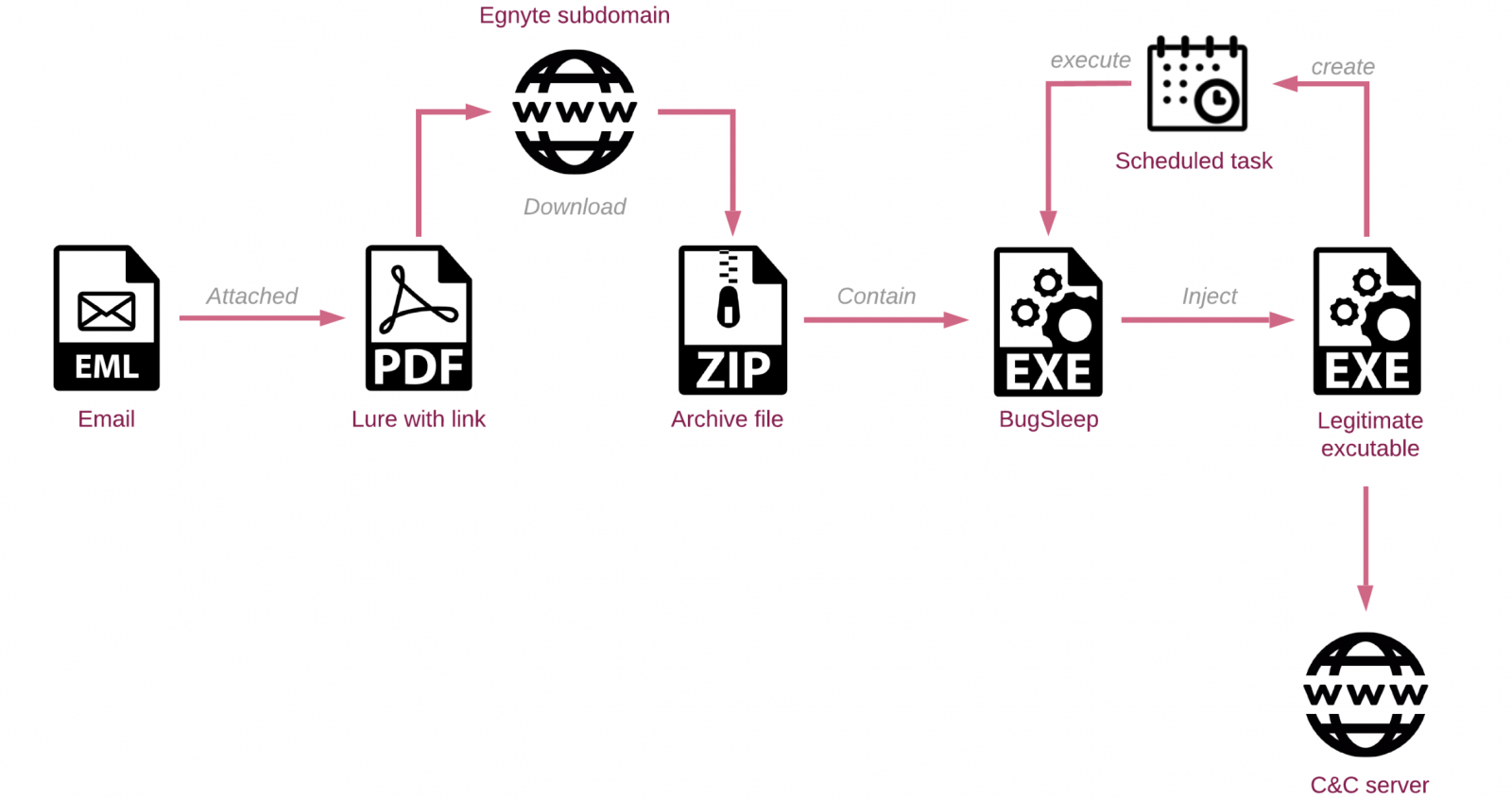

De campagne verspreidt de malware via phishing-e-mails vermomd als uitnodigingen voor webinars of online cursussen. De e-mails leiden de doelwitten om naar archieven met kwaadaardige ladingen die worden gehost op het Egnyte veilige bestanddeelplatform.

Sommige in het wild gevonden versies worden ook geleverd met een aangepaste malware-lader die is ontworpen om deze te injecteren in de actieve processen van een aantal apps, waaronder Microsoft Edge, Google Chrome, AnyDesk, Microsoft OneDrive, PowerShell en Opera.

“We ontdekten verschillende versies van de malware die werden verspreid, met verschillen tussen elke versie die verbeteringen en bugfixes laten zien (en soms nieuwe bugs creëren),” zei Check Point. “Deze updates, die binnen korte intervallen tussen monsters plaatsvonden, suggereren een trial-and-error benadering.”

Met de overstap naar BugSleep, is MuddyWatter overgeschakeld van exclusief gebruik maken van legitieme Remote Management Tools (RMM) zoals Atera Agent en Screen Connect om toegang tot netwerken van slachtoffers te behouden.

Aanvallen met deze nieuwe malware richten zich op een breed scala aan doelen wereldwijd, van overheidsorganisaties en gemeenten tot luchtvaartmaatschappijen en mediabedrijven, met als doelwitten Israël en enkele in Turkije, Saoedi-Arabië, India en Portugal.

Ontmaskerd als hackers van de Iraanse inlichtingendienst

MuddyWatter (ook gevolgd als Earth Vetala, MERCURY, Static Kitten en Seedworm) werd voor het eerst gezien in 2017. Het staat bekend om het vooral richten op entiteiten in het Midden-Oosten (met een focus op Israëlische doelen) en het voortdurend upgraden van zijn arsenaal.

Hoewel relatief nieuw vergeleken met andere door staten gesteunde hackergroepen, is deze Iraanse dreigingsgroep zeer actief en richt het zich op veel industrie sectoren, waaronder telecommunicatie, overheid (IT-diensten) en olie-industrie organisaties.

Sinds zijn opkomst heeft het langzaam zijn aanvallen uitgebreid naar cyber-spionagecampagnes tegen overheids- en defensie-entiteiten in Centraal- en Zuidwest-Azië, evenals organisaties uit Noord-Amerika, Europa en Azië [1, 2, 3].

In januari 2022 heeft het U.S. Cyber Command (USCYBERCOM) MuddyWatter officieel gelinkt aan het Iraanse Ministerie van Inlichtingen en Veiligheid (MOIS), de belangrijkste inlichtingendienst van het land.

Een maand later onthulden Amerikaanse en Britse cyberveiligheids- en wetshandhavingsinstanties aanvullende MuddyWater-malware, een nieuwe Python achterdeur genaamd Small Sieve die werd ingezet om persistentie te behouden en detectie te ontwijken in gecompromitteerde netwerken.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.