Neppe CrowdStrike-updates richten zich op bedrijven met malware en gegevensvernietigers

Kwaadwillenden maken gebruik van de enorme bedrijfsverstoring als gevolg van CrowdStrike’s foutieve update op vrijdag om bedrijven te targeten met dataverwijderaars en tools voor externe toegang.

Terwijl bedrijven op zoek zijn naar hulp om getroffen Windows-systemen te repareren, hebben onderzoekers en overheidsinstanties een toename van phishingmails gesignaleerd die proberen te profiteren van de situatie.

Communicatie via officiële kanalen

In een update van vandaag zegt CrowdStrike dat het “actief klanten helpt” die zijn getroffen door de recente inhoudsupdate die wereldwijd miljoenen Windows-systemen crashte.

Het bedrijf adviseert klanten te verifiëren dat ze communiceren met legitieme vertegenwoordigers via officiële kanalen, omdat “tegenstanders en kwaadwillenden zullen proberen gebruik te maken van evenementen zoals deze.”

“Ik moedig iedereen aan waakzaam te blijven en ervoor te zorgen dat je contact hebt met officiële vertegenwoordigers van CrowdStrike. Onze blog en technische ondersteuning blijven de officiële kanalen voor de laatste updates” – George Kurtz, CEO van CrowdStrike

Het Britse National Cyber Security Center (NCSC) waarschuwde ook dat het een toename van phishingberichten heeft waargenomen die proberen te profiteren van de storing.

Het geautomatiseerde malware-analyseplatform AnyRun merkte “een toename van pogingen op om zich voor te doen als CrowdStrike, wat mogelijk kan leiden tot phishing” [1, 2, 3].

Malware vermomd als oplossingen en updates

Op zaterdag meldde AnyRun dat kwaadwillenden waren begonnen de CrowdStrike-incidenten uit te buiten om HijackLoader af te leveren, die de Remcos-tool voor externe toegang op het geïnfecteerde systeem installeerde.

Om slachtoffers te misleiden de malware te installeren, vermomde de aanvaller de HijackLoader-payload in een WinRAR-archief waarin werd beloofd een hotfix van CrowdStrike te leveren.

Bron: AnyRun

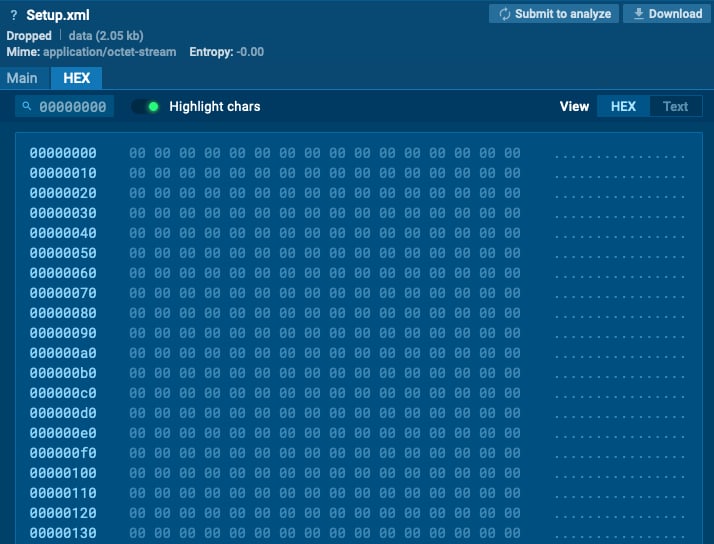

In een andere waarschuwing meldde AnyRun dat aanvallers ook een dataverwijderaar verspreiden onder het voorwendsel van een update van CrowdStrike.

“Het vernietigt het systeem door bestanden te overschrijven met nulbytes en rapporteert dit vervolgens via #Telegram” – zegt AnyRun.

Bron: AnyRun

In een ander voorbeeld merkt het malware-analyseplatform op dat cybercriminelen begonnen andere soorten malware te verspreiden die zich voordoen als CrowdStrike-updates of bugfixes.

Eén kwaadaardig uitvoerbaar bestand werd afgeleverd via een link in een PDF-bestand dat delen van de officiële update van CrowdStrike bevatte. De URL leidde naar een archief genaamd update.zip dat het kwaadaardige uitvoerbare bestand CrowdStrike.exe bevatte.

Miljoenen Windows-systemen crashten

Het defect in CrowdStrike’s software-update had een enorme impact op Windows-systemen bij tal van organisaties, wat het tot een te goede gelegenheid maakte voor cybercriminelen om voorbij te laten gaan.

Volgens Microsoft “trof de foutieve update 8,5 miljoen Windows-apparaten, of minder dan één procent van alle Windows-machines.”

De schade ontstond in 78 minuten, tussen 04:09 UTC en 05:27 UTC.

Ondanks het lage percentage van getroffen systemen en CrowdStrike’s inspanningen om het probleem snel te verhelpen, was de impact enorm.

Computercrashes leidden tot duizenden geannuleerde vluchten, verstoorde activiteiten bij financiële bedrijven, legden ziekenhuizen, mediaorganisaties, spoorwegen en zelfs hulpdiensten plat.

In een post-mortem blogpost op zaterdag legt CrowdStrike uit dat de oorzaak van de storing een kanaalbestand (sensorconfiguratie) update naar Windows-systemen (versie 7.11 en hoger) was die een logische fout veroorzaakte, wat leidde tot een crash.

Hoewel het kanaalbestand dat verantwoordelijk was voor de crashes is geïdentificeerd en geen problemen meer veroorzaakt, kunnen bedrijven die nog steeds moeite hebben om systemen naar normale operaties te herstellen, CrowdStrike’s instructies volgen om individuele hosts, BitLocker-sleutels en cloud-omgevingen te herstellen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.