Microsoft: Ransomwarebendes misbruiken VMware ESXi authenticatieomzeiling bij aanvallen

Microsoft waarschuwde vandaag dat ransomware bendes actief een VMware ESXi authenticatie bypass kwetsbaarheid uitbuiten in aanvallen.

Geregistreerd als CVE-2024-37085, werd dit beveiligingslek van middelmatige ernst ontdekt door Microsoft beveiligingsonderzoekers Edan Zwick, Danielle Kuznets Nohi, en Meitar Pinto en verholpen met de release van ESXi 8.0 U3 op 25 juni.

De bug stelt aanvallers in staat om een nieuwe gebruiker toe te voegen aan een ‘ESX Admins’ groep die zij creëren, een gebruiker die automatisch volledige administratieve rechten krijgt op de ESXi hypervisor.

“Een kwaadaardige actor met voldoende Active Directory (AD) permissies kan volledige toegang krijgen tot een ESXi host die voorheen was geconfigureerd om AD te gebruiken voor gebruikersbeheer door de geconfigureerde AD groep (‘ESXi Admins’ standaard) opnieuw te creëren nadat deze was verwijderd uit AD”, legt Broadcom uit.

“Verschillende geavanceerde ESXi-instellingen hebben standaardwaarden die niet veilig zijn. De AD groep ‘ESX Admins’ krijgt automatisch de VIM Admin rol toegewezen wanneer een ESXi host wordt toegevoegd aan een Active Directory domein.”

Hoewel een succesvolle aanval hoge privileges vereist op het doelapparaat en gebruikersinteractie, zegt Microsoft dat verschillende ransomwarebendes dit uitbuiten om volledige beheerdersrechten te verkrijgen op aan het domein gekoppelde hypervisors.

Dit stelt hen in staat om gevoelige gegevens opgeslagen op de gehoste virtuele machines (VMs) te stelen, zijwaarts te bewegen door de netwerken van de slachtoffers, en het bestandssysteem van de ESXi hypervisor te versleutelen.

Microsoft heeft minstens drie tactieken geïdentificeerd die kunnen worden gebruikt om de CVE-2024-37085 kwetsbaarheid uit te buiten, waaronder:

- Het toevoegen van de ‘ESX Admins’ groep aan het domein en een gebruiker toevoegen.

- Een groep in het domein hernoemen naar ‘ESX Admins’ en een gebruiker toevoegen aan de groep of een bestaand groepslid gebruiken.

- Het vernieuwen van ESXi hypervisor privileges (andere groepen admin privileges toewijzen zal hen niet verwijderen uit de ‘ESX Admins’ groep).

Uitgebuit in Black Basta en Akira ransomware aanvallen

Tot nu toe is de kwetsbaarheid in het wild uitgebuit door ransomware operators gevolgd als Storm-0506, Storm-1175, Octo Tempest en Manatee Tempest in aanvallen die hebben geleid tot Akira en Black Basta ransomware inzetten.

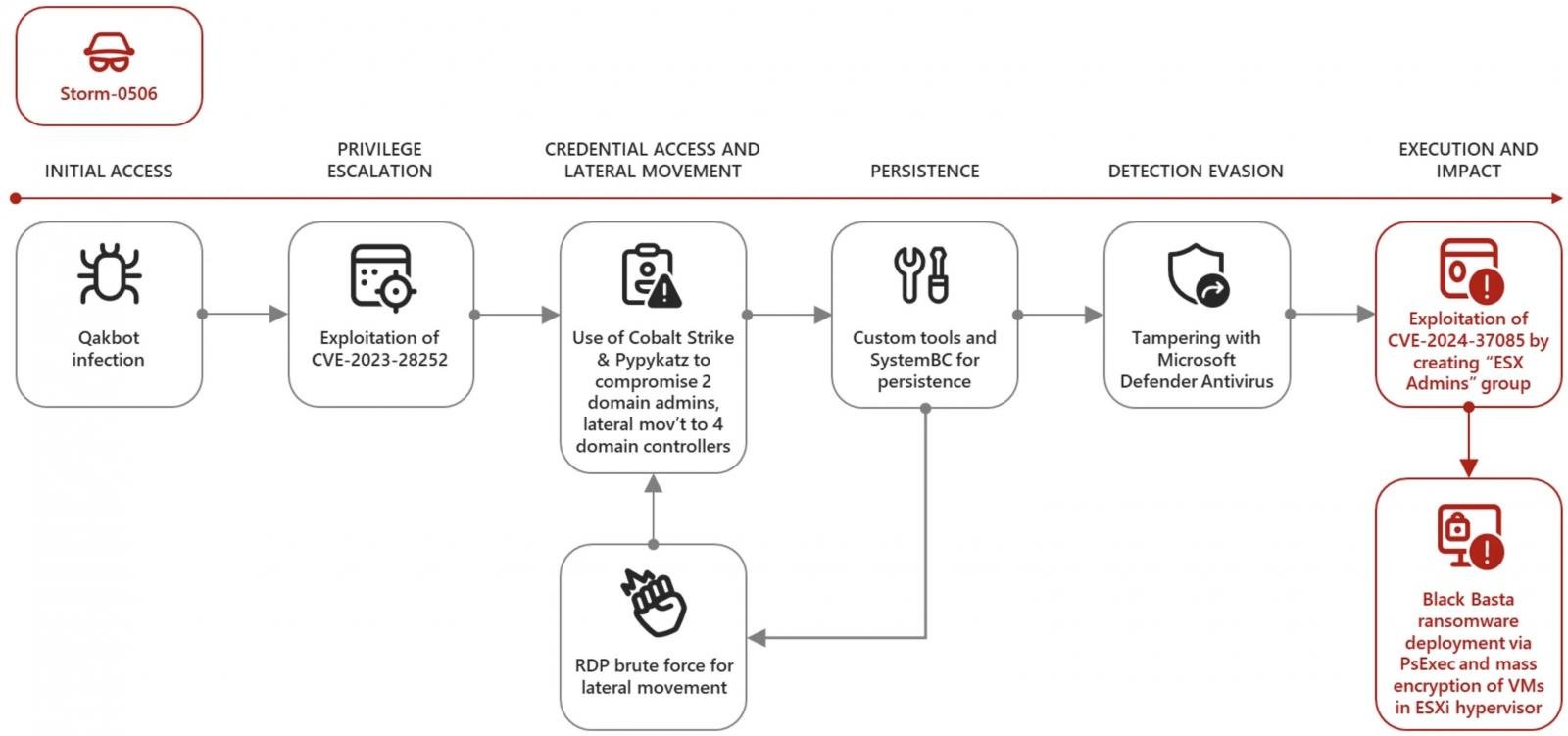

Bijvoorbeeld, Storm-0506 zette Black Basta ransomware in op de ESXi hypervisors van een Noord-Amerikaans ingenieursbedrijf na het verhogen van de privileges door het uitbuiten van de CVE-2024-37085 fout.

“De dreigingsacteur kreeg aanvankelijk toegang tot de organisatie via een Qakbot-infectie, gevolgd door het uitbuiten van een Windows CLFS-kwetsbaarheid (CVE-2023-28252) om hun privileges te verhogen op de getroffen apparaten,” zegt Redmond.

“De dreigingsactor gebruikte vervolgens Cobalt Strike en Pypykatz (een Python-versie van Mimikatz) om de referenties van twee domeinbeheerders te stelen en om lateraal te bewegen naar vier domeincontrollers.”

Al jaren is er een groeiende trend om de ESXi hypervisors van een organisatie aan te vallen. Ransomwaregroepen zijn begonnen zich te richten op ESXi virtuele machines (VMs) nadat veel bedrijven deze zijn gaan gebruiken om kritieke applicaties te hosten en gegevens op te slaan vanwege hun efficiënte middelenbeheer.

Dit gebeurt omdat het uitschakelen van ESXi VMs grote storingen kan veroorzaken en bedrijfsactiviteiten kan verstoren, terwijl het versleutelen van bestanden en back-ups die op de hypervisor zijn opgeslagen de opties van slachtoffers om hun gegevens te herstellen ernstig beperkt.

Echter hebben ransomwaregroepen zich gericht op het maken van lockers die specifiek zijn ontworpen om ESXi VMs te versleutelen in plaats van specifieke ESXi kwetsbaarheden (zoals CVE-2024-37085) aan te vallen die hen een snellere manier zouden bieden om toegang te verkrijgen en te behouden tot de hypervisors van een slachtoffer.

De Play ransomwaregroep is de nieuwste operatie die een ESXi Linux locker begint in te zetten in hun aanvallen.

“Het aantal Microsoft Incident Response (Microsoft IR) engagementen waarbij de targeting en impact op ESXi hypervisors betrokken was, is meer dan verdubbeld in de afgelopen drie jaar,” waarschuwde Microsoft.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.