Dark Angels ransomware ontvangt recordbrekende losgeldsom van $75 miljoen

Een Fortune 50-bedrijf heeft een recordbrekende losgeldbetaling van $75 miljoen gedaan aan de Dark Angels-ransomwarebende, volgens een rapport van Zscaler ThreatLabz.

“Begin 2024 ontdekte ThreatLabz een slachtoffer dat $75 miljoen betaalde aan Dark Angels, hoger dan enig bekend openbaar bedrag – een prestatie die waarschijnlijk de interesse zal wekken van andere aanvallers die proberen zo’n succes te repliceren door hun belangrijkste tactieken over te nemen (die we hieronder beschrijven),” leest het 2024 Zscaler Ransomware Report.

Deze recordbrekende betaling werd verder bevestigd door crypto-intelligentiebedrijf Chainalysis, die erover tweetten op X.

De grootste bekende losgeldbetaling was eerder $40 miljoen, die verzekeringsgigant CNA betaalde na een ransomware-aanval door Evil Corp.

Hoewel Zscaler niet deelde welk bedrijf de $75 miljoen losgeld betaalde, vermeldden ze wel dat het bedrijf in de Fortune 50 stond en de aanval plaatsvond begin 2024.

Een Fortune 50-bedrijf dat in februari 2024 slachtoffer werd van een cyberaanval, is farmaceutische gigant Cencora, gerangschikt als nummer 10 op de lijst. Geen enkele ransomwarebende heeft ooit de verantwoordelijkheid voor de aanval opgeëist, wat mogelijk aangeeft dat er losgeld is betaald.

BleepingComputer nam contact op met Cencora om te vragen of zij het losgeld aan Dark Angels hadden betaald, maar heeft nog geen antwoord ontvangen.

Wie zijn Dark Angels

Dark Angels is een ransomware-operatie die in mei 2022 van start ging en bedrijven wereldwijd begon te targeten.

Net als de meeste door mensen geleide ransomwarebendes breken de Dark Angels-operators binnen bij bedrijfsnetwerken en bewegen ze zich lateraal totdat ze uiteindelijk administratieve toegang krijgen. Tijdens deze periode stelen ze ook gegevens van gecompromitteerde servers, die later worden gebruikt als extra hefboom bij losgeldvragen.

Wanneer ze toegang krijgen tot de Windows-domeincontroller, plaatsen de dreigingsacteurs de ransomware om alle apparaten op het netwerk te versleutelen.

Toen de dreigingsacteurs hun operatie lanceerden, gebruikten ze Windows- en VMware ESXi-encryptoren gebaseerd op de uitgelekte broncode van de Babuk-ransomware.

Maar na verloop van tijd schakelden ze over naar een Linux-encryptor die dezelfde was als die sinds 2021 door Ragnar Locker werd gebruikt. Ragnar Locker werd verstoord door de wetshandhaving in 2023.

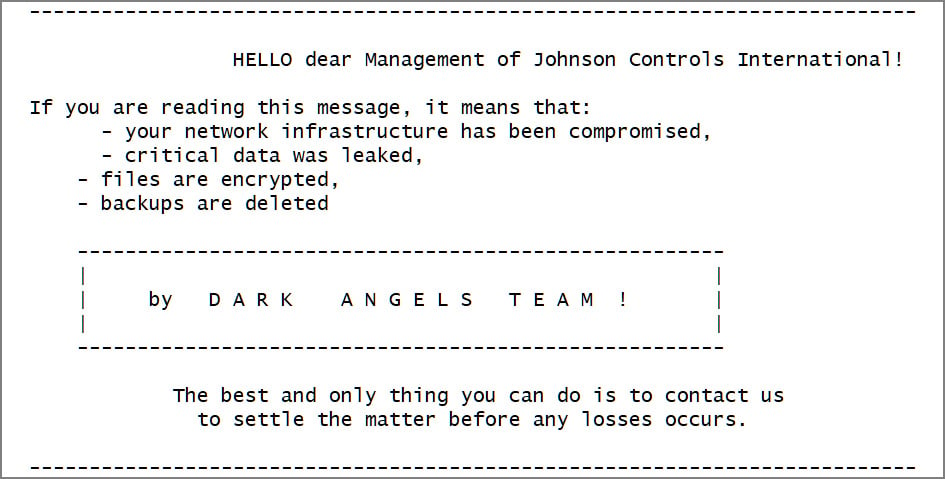

Deze Linux-encryptor werd gebruikt in een Dark Angels-aanval op Johnson Controls om de VMware ESXi-servers van het bedrijf te versleutelen.

Bij deze aanval beweerden de Dark Angels 27 TB aan bedrijfsgegevens te hebben gestolen en eisten ze een losgeld van $51 miljoen.

Bron: BleepingComputer

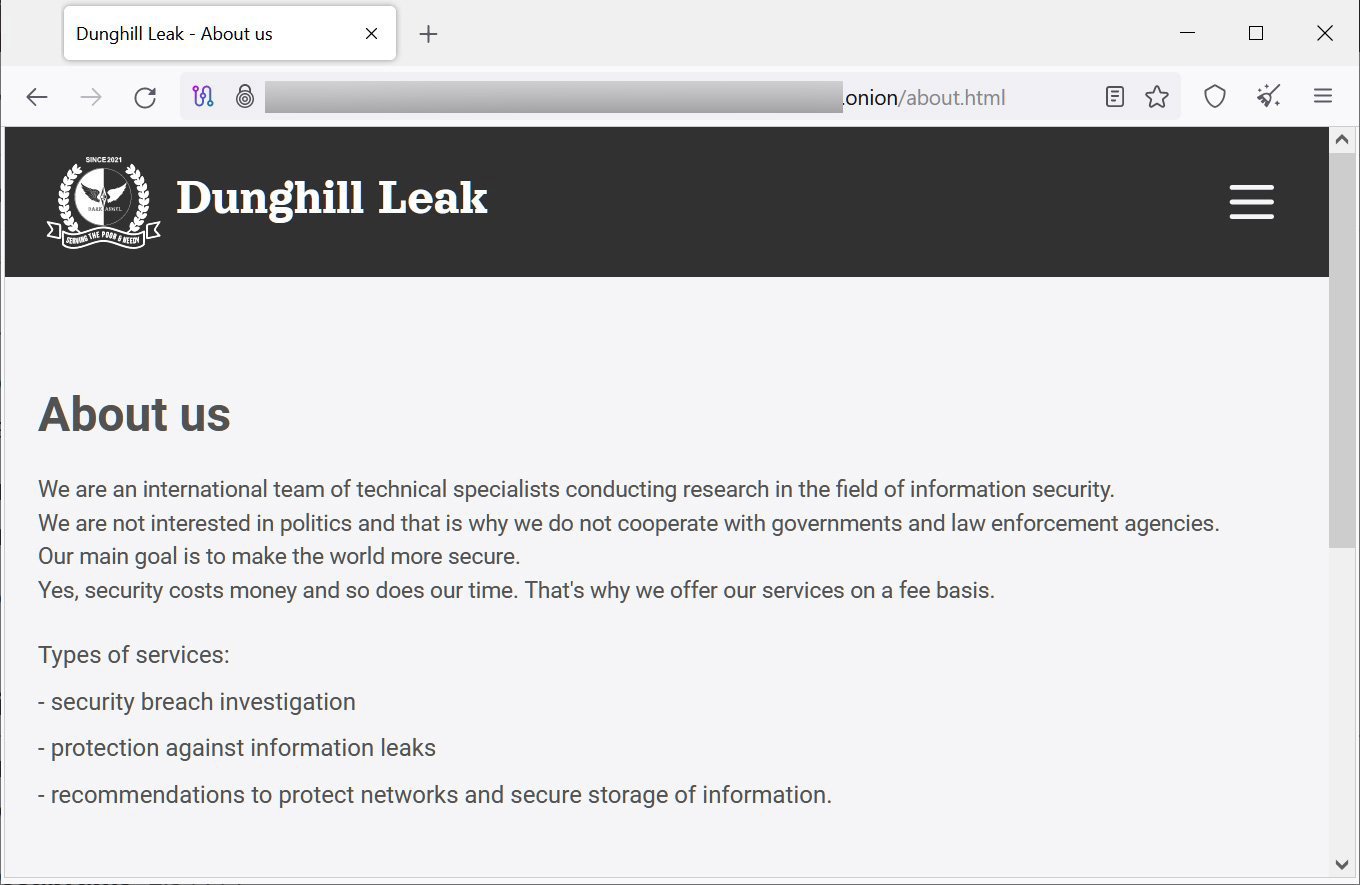

De dreigingsacteurs beheren ook een dataleksite genaamd ‘Dunghill Leaks’ die wordt gebruikt om hun slachtoffers af te persen, waarbij wordt gedreigd gegevens te lekken als er geen losgeld wordt betaald.

Bron: BleepingComputer

Zscaler ThreatLabz zegt dat Dark Angels de “Big Game Hunting”-strategie gebruikt, wat betekent dat ze slechts een paar hoogwaarde bedrijven targeten in de hoop op enorme betalingen, in plaats van veel bedrijven tegelijk voor talrijke maar kleinere losgeldbetalingen.

“De Dark Angels-groep hanteert een zeer gerichte aanpak, waarbij meestal één groot bedrijf tegelijk wordt aangevallen,” leggen de onderzoekers van Zscaler ThreatLabz uit.

“Dit is in schril contrast met de meeste ransomwaregroepen, die slachtoffers willekeurig targeten en het grootste deel van de aanval uitbesteden aan affiliate netwerken van initiële toegangs brokers en penetratietestteams.”

Volgens Chainalysis is de Big Game Hunting-tactiek de afgelopen jaren een dominante trend geworden die door talrijke ransomwaregroepen wordt toegepast.

---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ----

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.