StackExchange misbruikt om kwaadaardige PyPi-pakketten te verspreiden als antwoorden

Dreigingsacteurs hebben schadelijke Python-pakketten geüpload naar de PyPI-repository en deze gepromoot via het vraag- en antwoordplatform StackExchange.

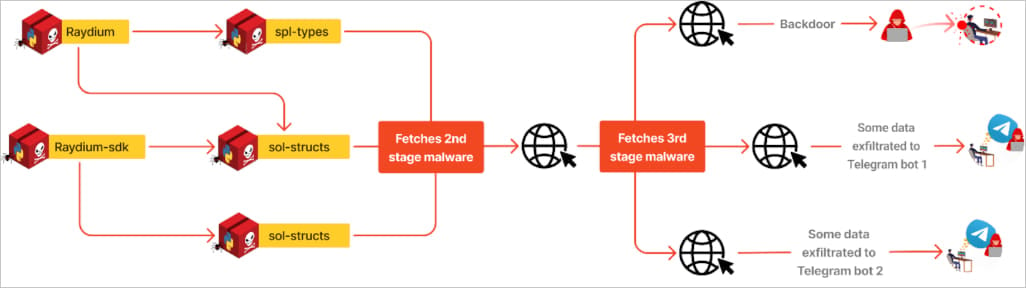

De pakketten hebben de namen ‘spl-types‘, ‘raydium‘, ‘sol-structs‘, ‘sol-instruct‘ en ‘raydium-sdk‘ en downloaden scripts die gevoelige data uit de browser, berichtapps (Telegram, Signal, Session) en cryptocurrency-portefeuillegegevens (Exodus, Electrum, Monero) stelen.

De informatie-stelende malware kan ook bestanden met specifieke trefwoorden exfiltreren en screenshots nemen, en alle gegevens naar een Telegram-kanaal sturen.

Onderzoekers van het applicatiebeveiligingstestbedrijf Checkmarx zeggen dat hoewel de pakketten op 25 juni geüpload waren naar PyPI, ze op 3 juli een schadelijke component hebben ontvangen in een update.

De pakketten zijn niet langer op PyPI te vinden, maar ze zijn al 2082 keer gedownload.

Bron: Checkmarx

Misbruik van StackExchange

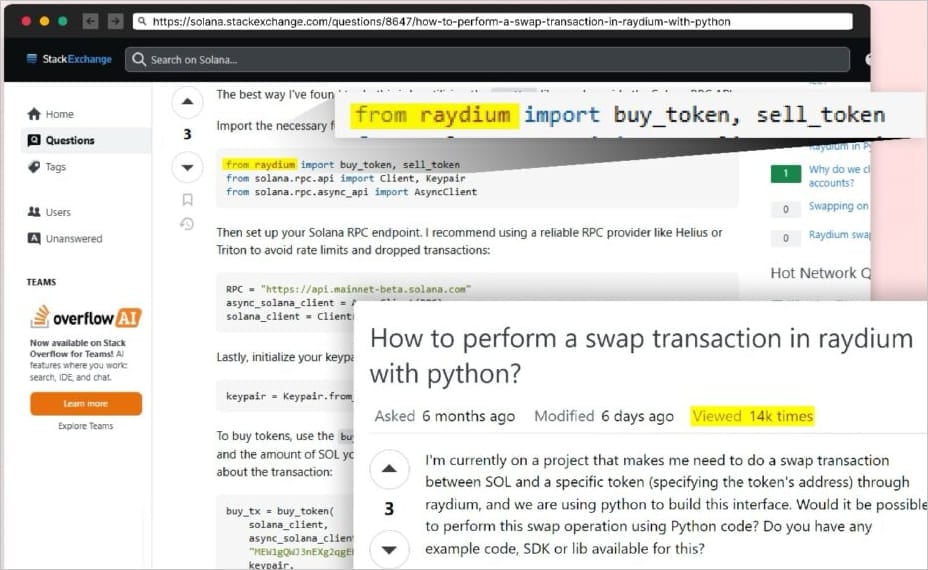

Volgens het onderzoek van Checkmarx richtten de aanvallers zich specifiek op gebruikers die betrokken zijn bij de Raydium- en Solana-blockchainprojecten.

Het feit dat Raydium geen Python-bibliotheek heeft, creëerde een exploitatiemogelijkheid voor de aanvallers, die de naam voor hun pakket konden gebruiken zonder toevlucht te nemen tot typosquatting of andere misleidingstechnieken.

Om de pakketten bij de juiste doelen te promoten, maakten de aanvallers accounts aan op StackExchange en lieten ze opmerkingen achter onder populaire threads met links naar de schadelijke pakketten.

De gekozen onderwerpen waren gerelateerd aan de pakketnamen, en de gegeven antwoorden waren van hoge kwaliteit, zodat slachtoffers in de verleiding konden komen om de gevaarlijke pakketten te downloaden.

Bron: Checkmarx

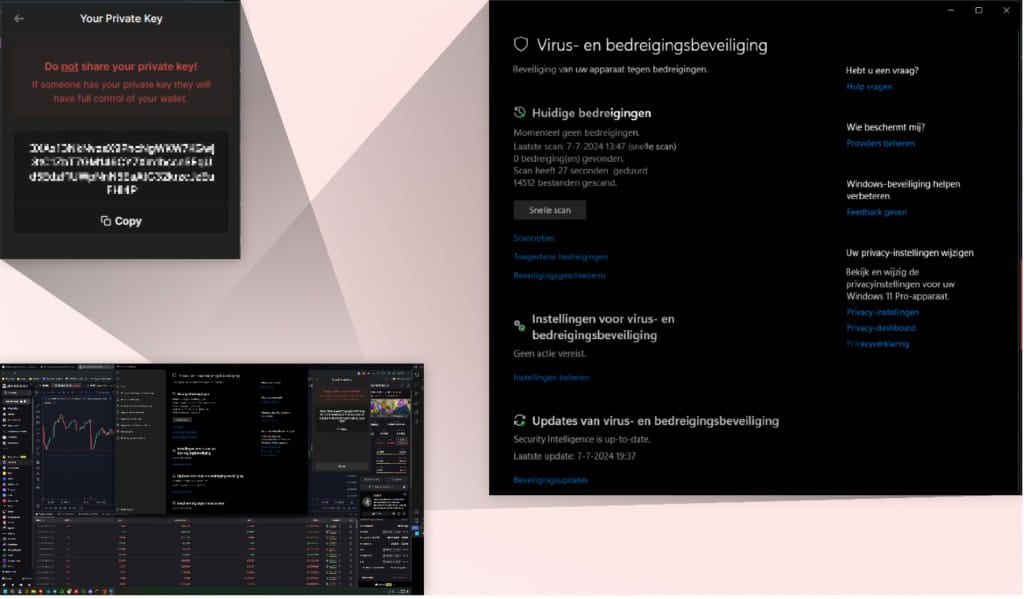

Met meer dan tweeduizend potentiële infecties is het moeilijk om de impact van deze campagne in te schatten, maar onderzoekers van Checkmarx presenteerden een paar voorbeelden van slachtoffers in hun rapport.

Eén geval betreft een IT-medewerker die zijn Solana cryptocurrency-portefeuille werd leeggehaald als gevolg van de infectie.

In het tweede voorbeeld nam de malware een screenshot van de privésleutel van het slachtoffer, die kan worden gebruikt om MFA-beschermingen te omzeilen en accounts te kapen, zelfs zonder het wachtwoord.

Opmerkelijk is dat die screenshot laat zien dat Windows Virus en Threat Protection-scans de dreiging die op het apparaat van het slachtoffer draaide niet hadden opgemerkt.

Bron: Checkmarx

Deze tactiek is in het verleden al gebruikt. Een soortgelijk geval werd in mei 2024 door Sonatype gerapporteerd en betrof het promoten van schadelijke Python-pakketten op PyPI via antwoorden op StackOverflow.

De meeste softwareontwikkelaars zijn behulpzame individuen, klaar om een script te maken of te wijzen op een script dat dingen gemakkelijker kan maken. Het gebruik van een script van een legitiem platform is echter niet voldoende, aangezien de auteur ook betrouwbaar moet zijn.

Hoe dan ook, het inspecteren van de code voordat deze wordt gebruikt, is de beste manier om ervoor te zorgen dat deze niet later is gewijzigd voor kwaadwillige doeleinden, zoals gebeurde in de campagne die door Checkmarx werd beschreven.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.