Ontregeling bij McLaren ziekenhuizen gelinkt aan INC ransomware aanval

Op dinsdag werden de IT- en telefoonsystemen van McLaren Health Care-ziekenhuizen verstoord na een aanval gelinkt aan de INC Ransom ransomware-operatie.

McLaren is een non-profit gezondheidszorgsysteem met jaarlijkse inkomsten van meer dan $6.5 miljard. Het beheert een netwerk van 13 ziekenhuizen in Michigan, ondersteund door een team van 640 artsen. Het heeft ook meer dan 28.000 werknemers en werkt samen met 113.000 zorgverleners in Michigan, Indiana en Ohio.

“Terwijl McLaren Health Care blijft onderzoeken wat de verstoring van ons informatietechnologiesysteem heeft veroorzaakt, willen we ervoor zorgen dat onze teams zo goed mogelijk zijn voorbereid om voor patiënten te zorgen wanneer ze aankomen,” luidt een verklaring op de website van het gezondheidssysteem.

“Patiënten met geplande afspraken moeten die afspraken bijwonen, tenzij ze worden gecontacteerd door een lid van ons zorgteam.”

McLaren suggereerde dat de ziekenhuizen de toegang tot patiëntendatabases waren kwijtgeraakt toen ze patiënten adviseerden om gedetailleerde informatie over hun huidige medicatie naar afspraken mee te nemen, inclusief doktersvoorschriften en geprinte resultaten van recente laboratoriumtests. Het gezondheidssysteem zei ook dat sommige afspraken en niet-spoedeisende ingrepen uit voorzorg mogelijk moeten worden verplaatst.

“We begrijpen dat deze situatie frustrerend kan zijn voor onze patiënten – en voor onze teamleden – en we verontschuldigen ons diep en oprecht voor het eventuele ongemak dat dit kan veroorzaken,” voegde McLaren toe. “We vragen vriendelijk om uw geduld terwijl onze verzorgers en ondersteunende teams zo hard als altijd werken om onze gemeenschappen de zorg te bieden die ze nodig hebben en verdienen.”

Hoewel McLaren nog niet de aard van het incident heeft bekendgemaakt, hebben medewerkers van McLaren Bay Region Hospital in Bay City een losgeldbrief gedeeld waarin wordt gewaarschuwd dat de systemen van het ziekenhuis zijn versleuteld en dat gestolen gegevens zullen worden gepubliceerd op de lekwebsite van de INC RANSOM-ransomwarebende als er geen losgeld wordt betaald.

INC Ransom is een ransomware-as-a-service (RaaS)-operatie die in juli 2023 opdook en sindsdien organisaties in zowel de publieke als private sector heeft gericht.

De lijst met slachtoffers omvat onderwijs-, gezondheidszorg-, overheids- en industriële entiteiten zoals Yamaha Motor Philippines, de Amerikaanse divisie van Xerox Business Solutions (XBS), en de National Health Service (NHS) van Schotland.

In mei beweerde een dreigingsactor genaamd “salfetka” de broncode van de Windows- en Linux/ESXi-versleutelaars van INC Ransom te verkopen voor $300.000 op de Exploit- en XSS-hackingforums.

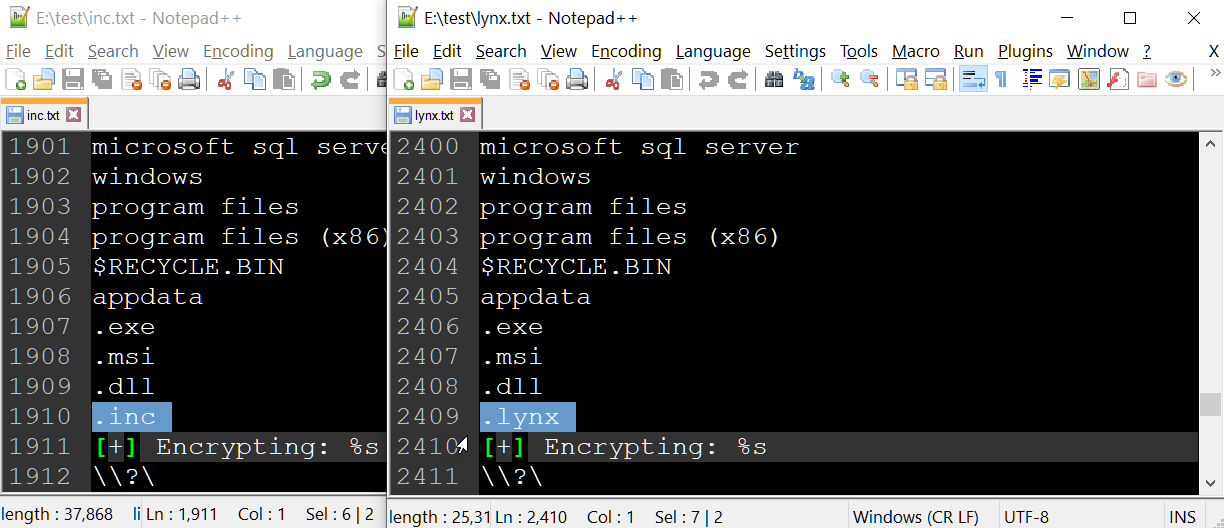

Twee maanden later, in juli, verklaarden malware-analisten dat de broncode mogelijk was gekocht door een nieuwe ransomwaregroep genaamd Lynx ransomware. Dit zou echter ook een rebranding-inspanning kunnen zijn, waardoor INC RANSOM mogelijk onder minder toezicht van wetshandhaving verder zou kunnen opereren.

BleepingComputer deed een analyse van de vergelijkende strings tussen de nieuwe Lynx ransomware-versleutelaars en recente INC-versleutelaars, en afgezien van kleine wijzigingen, kunnen we bevestigen dat ze grotendeels hetzelfde zijn.

In november 2023 heeft McLaren bijna 2,2 miljoen mensen geïnformeerd over een datalek waarin hun persoonlijke en gezondheidsinformatie tussen eind juli en augustus 2023 werd blootgesteld.

Kompromitteerde gegevens omvatten namen, burgerservicenummers, gezondheidsverzekerings- en artsinformatie, evenals Medicare/Medicaid, voorschriften/medicatie en diagnose- en behandelingsinformatie.

De ALPHV/BlackCat ransomware-groep claimde de aanval van juli 2023 achter het datalek op 4 oktober.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.