Eigenaar van Reveton-ransomware, Ransom Cartel, gearresteerd en aangeklaagd in de VS

De Wit-Russisch-Oekraïense burger Maksim Silnikau is gearresteerd in Spanje en uitgeleverd aan de VS om terecht te staan voor het opzetten van de Ransom Cartel ransomware-operatie in 2021 en het uitvoeren van een malvertising-operatie van 2013 tot 2022.

De dreigingsactor opereerde onder de aliassen “J.P. Morgan,” “xxx,” en “lansky” op een Russischtalig hackingforum, waar hij naar verluidt de cybercrime-operaties promootte.

De autoriteiten hebben twee afzonderlijke aanklachten onthuld, een in het district New Jersey met betrekking tot de malvertising-operatie en een in het oostelijke district van Virginia voor de Ransom Cartel-operatie.

Medesamenzweerders Volodymyr Kadariya, een Wit-Russische en Oekraïense burger, 38, en Andrei Tarasov, een Russische burger, 33, werden ook beschuldigd van hun rol in de malvertising-operatie.

“Deze samenzweerders zouden een jarenlang plan hebben uitgevoerd om malware te verspreiden op de computers van miljoenen nietsvermoedende internetgebruikers over de hele wereld,” zei de Amerikaanse advocaat Philip R. Sellinger voor het district New Jersey. “Om het plan uit te voeren, gebruikten ze kwaadaardige advertenties, of ‘malvertising’, om slachtoffers te misleiden zodat ze op legitiem uitziende internetadvertenties klikten.”

De National Crime Agency van het VK deelde een video van Silnikau’s arrestatie op Twitter.

Een internationale operatie gecoördineerd door de NCA heeft geleid tot de arrestatie en uitlevering van een man die wordt beschouwd als een van ’s werelds meest productieve Russischtalige cybercriminelen.

VOLLEDIG VERHAAL https://t.co/kgPdMAwqPZ pic.twitter.com/MVjRLco55R

— National Crime Agency (NCA) (@NCA_UK) 13 augustus 2024

De Ransom Cartel operatie

Ransom Cartel is een ransomware-operatie gelanceerd in december 2021, met een encryptor die uitgebreide codegelijkenissen vertoont met de REvil-familie.

Het gebrek aan sterke obfuscatie deed analisten aannemen dat het de creatie was van een kernlid dat de obfuscatie-engine van REvil miste, in plaats van een reboot/rebrand van hetzelfde team van cybercriminelen.

Volgens de aanklacht creëerde en beheerde Silnikau Ransom Cartel, hij beheerde de “ransomware-as-a-service” operatie en rekruteerde andere cybercriminelen van Russischtalige forums om deel te nemen aan aanvallen.

Hij onderhandelde ook met “initial access brokers” (IAB’s) die toegang verleenden tot gecompromitteerde bedrijfsnetwerken, beheerde communicatie met slachtoffers en verwerkte losgeldbetalingen.

Silnikau verplaatste ook losgeldbetalingen door middel van cryptocurrency-mixers om de geldsporen te verbergen en de inspanningen van de wetshandhaving te bemoeilijken, wat duidelijk wijst op een centrale rol in de operatie.

.png)

Bron: BleepingComputer

Reveton ransomware

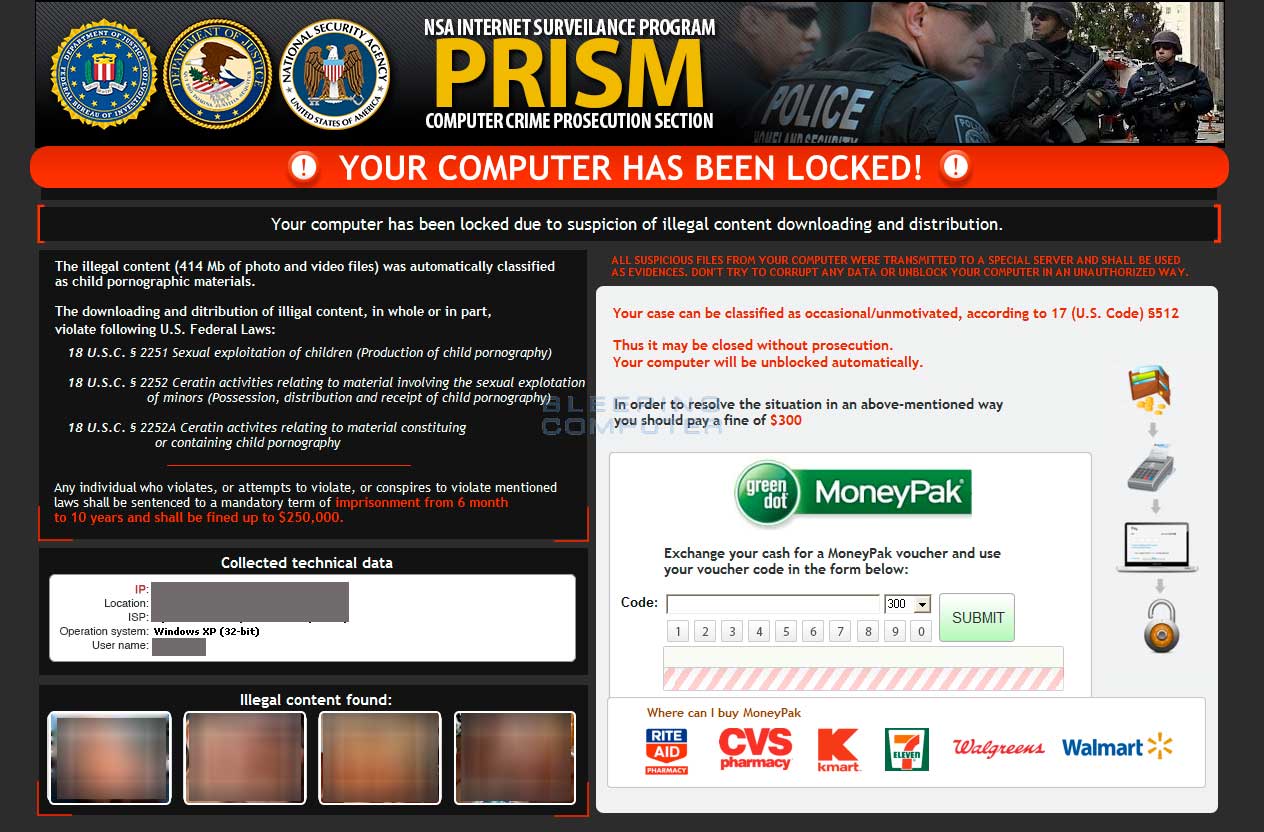

De NCA stelt ook dat Silnikau achter de beruchte Reveton-trojan zat, een Windows-malware die gebruikers uitsloot van het besturingssysteem totdat er losgeld werd betaald.

De malware, gelanceerd in 2011, deed zich voor als wetshandhaving die een computer blokkeerde omdat er kinderpornografie en auteursrechtelijk beschermd materiaal was gedetecteerd.

Om toegang te krijgen tot de computer moesten slachtoffers een losgeld betalen in de vorm van een MoneyPak, PaySafeCard of een andere online betaling.

Bron: BleepingComputer

Tussen 2012 en 2014 genereerde Reveton, dat aan verschillende cybercriminelen werd verkocht voor winst, dagelijks $400.000.

Malvertising-operatie

De verdachte speelde ook een leidende rol bij het orkestreren en uitvoeren van een grootschalig malvertising-schema van oktober 2013 tot maart 2022.

Zijn primaire verantwoordelijkheden omvatten het ontwikkelen en verspreiden van kwaadaardige advertenties die legitiem leken maar gebruikers doorstuurden naar sites met malware, scareware en online oplichting.

Specifiek distribueerde de operatie het volgende:

- Angler Exploit Kit (AEK): Ontworpen om fouten in webbrowsers en daarop geïnstalleerde plugins te exploiteren, om aanvullende payloads op de geïnfecteerde apparaten te leveren.

- Locker malware: Een soort ‘lichte’ ransomwaresysteem dat voorkomt dat het slachtoffer toegang krijgt tot hun gegevens, vaak met de eis om een betaling te doen om de toegang te herstellen.

- Scareware: Misleidende tools die infecties op de computers van de slachtoffers beweerden via vervalste meldingen, waardoor ze schadelijke software moesten downloaden of persoonlijke informatie aan de cybercriminelen moesten verstrekken.

Silnikau gebruikte verschillende online aliassen en nepbedrijven om de misbruikte advertentieplatforms te misleiden en was direct betrokken bij de verkoop van toegang tot apparaten die via dit systeem waren gecompromitteerd.

Bovendien werkte hij samen aan de ontwikkeling en onderhoud van technische infrastructuur, zoals Traffic Distribution Systems (TDS’en), om hun kwaadaardige campagnes effectiever te beheren en te richten.

Op zijn hoogtepunt vertegenwoordigde Angler 40% van alle exploit kit-infecties, had het ongeveer 100.000 apparaten als doelwit en had het een geschatte jaarlijkse omzet van ongeveer $34 miljoen. – NCA

Maksim Silnikau staat voor ernstige juridische gevolgen op basis van de aanklachten in beide aanklachten, waaronder gevangenisstraffen voor fraude met draadverbindingen, computerfraude, computermisbruik, zware identiteitsdiefstal en toegangsapparaatfraude.

Als hij schuldig wordt bevonden aan alle aanklachten, kan Silnikau mogelijk een straf van meer dan 100 jaar gevangenisstraf tegemoet zien, hoewel de straftijd doorgaans veel korter is omdat de straffen tegelijkertijd worden uitgezeten.

---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ----

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.