Nieuwe ‘Mad Liberator’-bende gebruikt valse Windows-update om diefstal van gegevens te verbergen

Een nieuwe groep die zich bezighoudt met gegevensafpersing, aangeduid als Mad Liberator, richt zich op AnyDesk-gebruikers en gebruikt een vals Microsoft Windows-update scherm om af te leiden terwijl gegevens van het doelapparaat worden geëxfiltreerd.

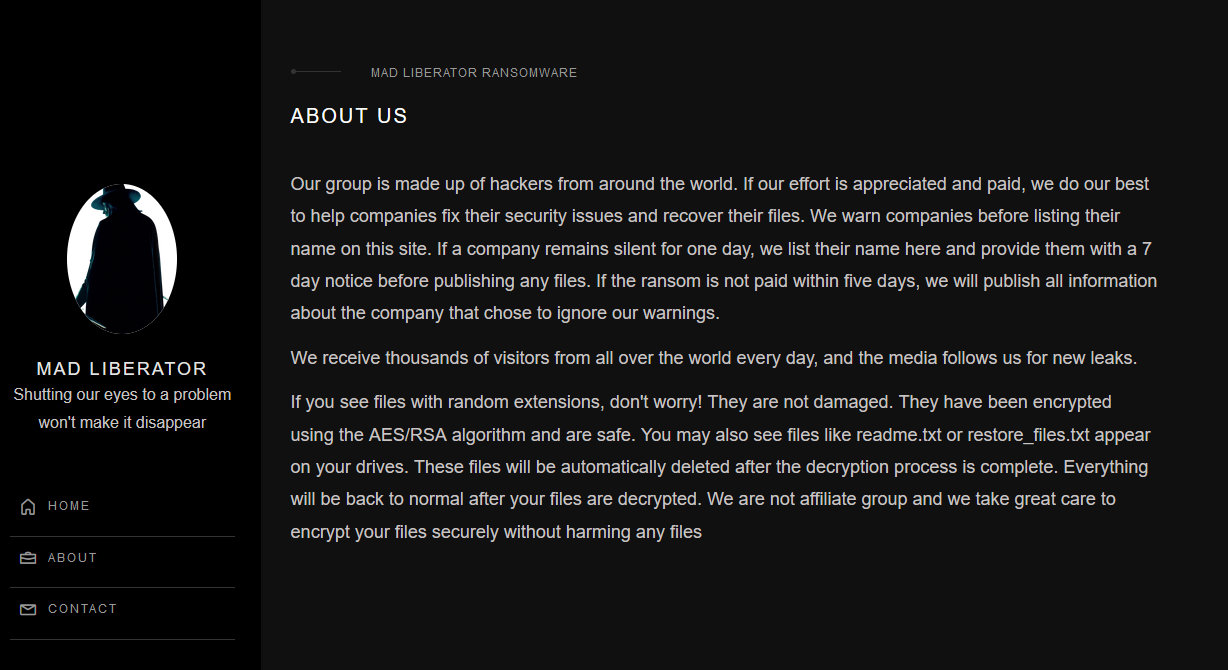

De operatie werd in juli bekend en hoewel onderzoekers die de activiteit observeerden geen incidenten met gegevensversleuteling hebben gezien, vermeldt de bende op hun gegevenslek website dat ze AES/RSA-algoritmen gebruiken om bestanden te vergrendelen.

Bron: BleepingComputer

Richt zich op AnyDesk-gebruikers

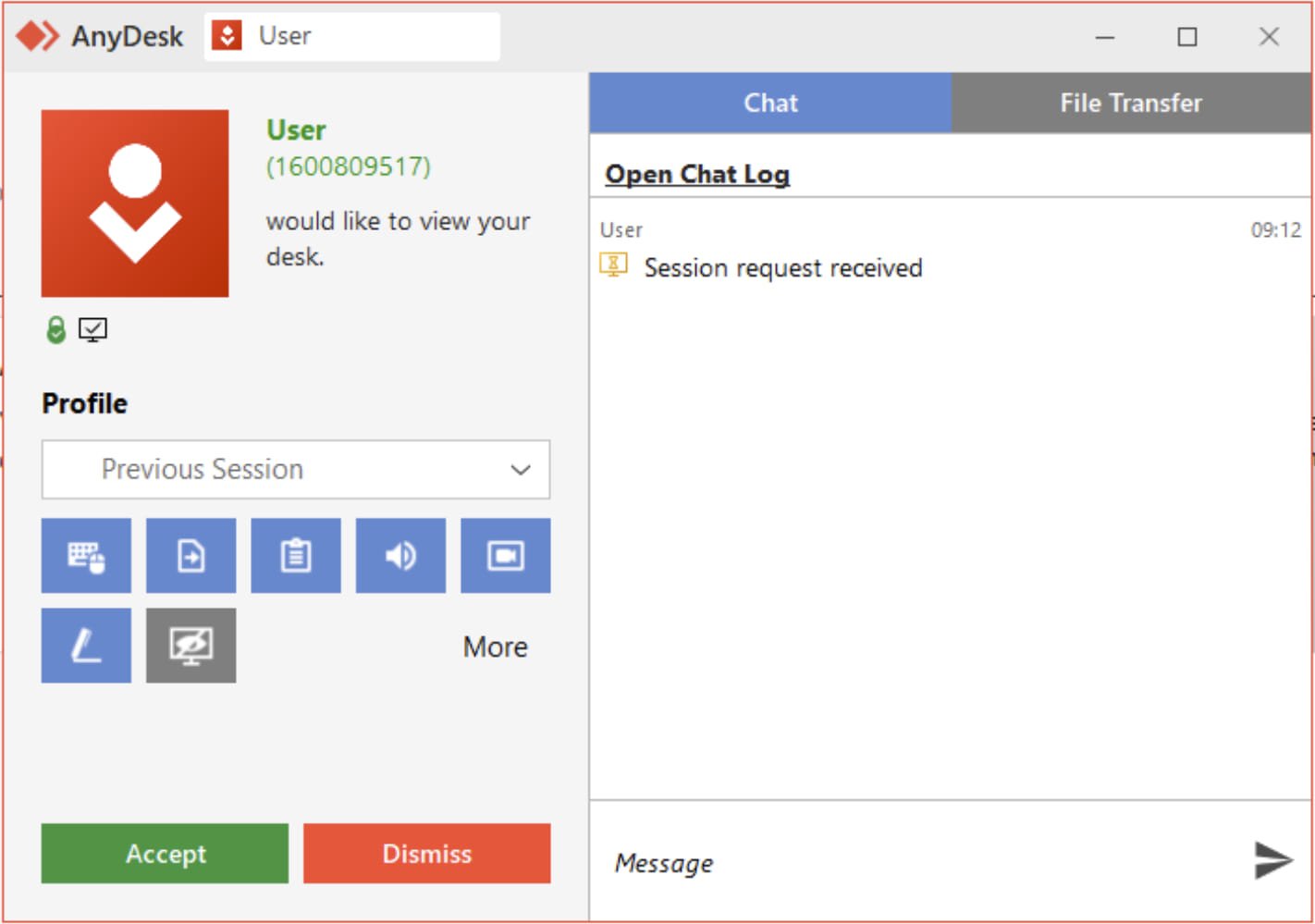

In een rapport van het cybersecuritybedrijf Sophos, zeggen onderzoekers dat een Mad Liberator-aanval begint met een ongevraagde verbinding met een computer via de AnyDesk remote access-applicatie, die populair is bij IT-teams die bedrijfsomgevingen beheren.

Het is onduidelijk hoe de dreigingsactor zijn doelen selecteert, maar een theorie, hoewel nog niet bewezen, is dat Mad Liberator potentiële adressen (AnyDesk-verbinding IDs) probeert totdat iemand het verbindingsverzoek accepteert.

Bron: Sophos

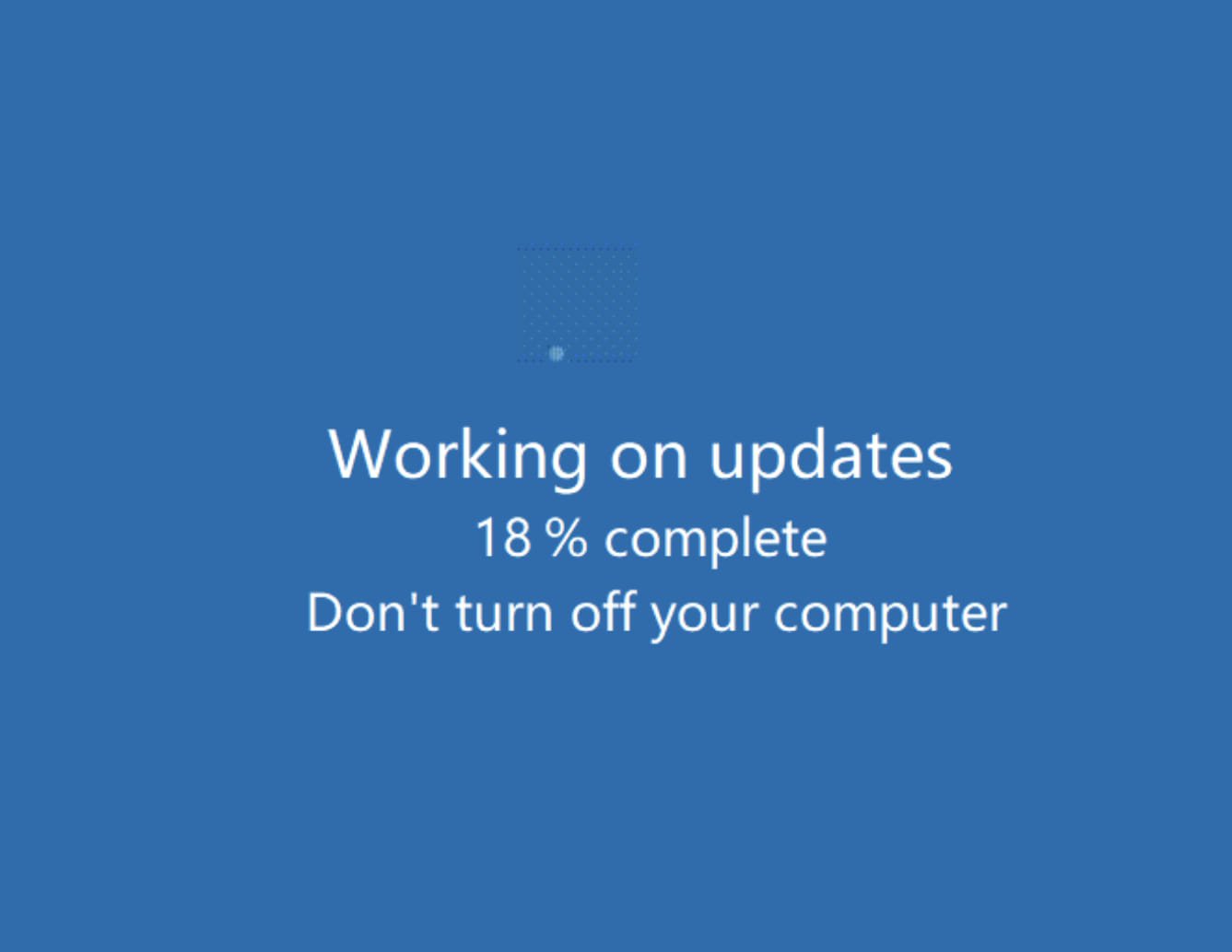

Zodra een verbindingsverzoek is goedgekeurd, plaatsen de aanvallers op het gecompromitteerde systeem een binary genaamd Microsoft Windows Update, die een vals Windows Update-splashscreen toont.

Bron: Sophos

Het enige doel van de truc is om het slachtoffer af te leiden terwijl de dreigingsactor de bestandsopslagtool van AnyDesk gebruikt om gegevens te stelen van OneDrive-accounts, netwerkshares en de lokale opslag.

Tijdens het valse update-scherm wordt het toetsenbord van het slachtoffer uitgeschakeld om verstoring van het exfiltratieproces te voorkomen.

In de door Sophos waargenomen aanvallen, die ongeveer vier uur duurden, heeft Mad Liberator geen gegevens versleuteld in de post-exfiltratiefase.

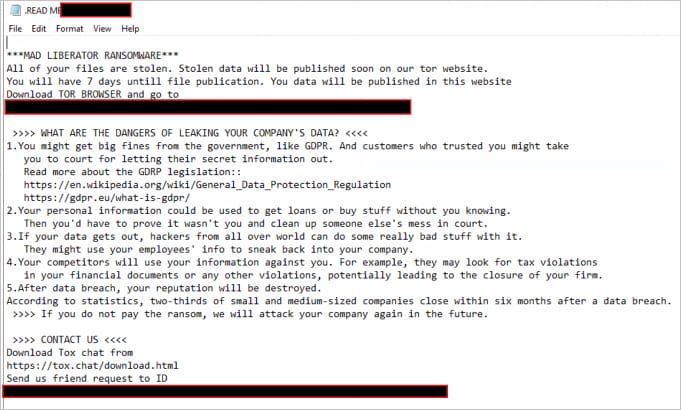

Ze plaatsten echter nog steeds losgeldbriefjes op de gedeelde netwerkmappen om maximale zichtbaarheid in bedrijfsomgevingen te garanderen.

Bron: Sophos

Sophos merkt op dat het Mad Liberator niet heeft gezien interactie hebben met het doelwit voor het AnyDesk-verbindingsverzoek en heeft geen phishingpogingen geregistreerd ter ondersteuning van de aanval.

Met betrekking tot het afpersingsproces van Mad Liberator, verklaren de dreigingsacteurs op hun darknet-site dat ze eerst contact opnemen met de gecompromitteerde bedrijven en aanbieden hen te “helpen” hun beveiligingsproblemen op te lossen en versleutelde bestanden te herstellen als aan hun financiële eisen wordt voldaan.

Als het getroffen bedrijf niet reageert binnen 24 uur, wordt hun naam gepubliceerd op het afpersingsportaal en krijgen ze zeven dagen om contact op te nemen met de dreigingsactoren.

Na nog eens vijf dagen sinds het ultimatum is verstreken zonder betaling van het losgeld, worden alle gestolen bestanden gepubliceerd op de Mad Liberator-website, die momenteel negen slachtoffers vermeldt.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.