Hackers stelen bankgegevens van iOS- en Android-gebruikers via PWA-apps

Kwade actoren zijn begonnen met het gebruik van progressieve webapps om bankapps te imiteren en inloggegevens te stelen van Android- en iOS-gebruikers.

Progressieve webapps (PWA) zijn platformonafhankelijke applicaties die direct vanuit de browser kunnen worden geïnstalleerd en een native-achtige ervaring bieden door functies zoals pushmeldingen, toegang tot hardware van het apparaat en synchronisatie van gegevens op de achtergrond.

Het gebruik van dit soort apps in phishingcampagnes stelt hen in staat om detectie te ontwijken, installatiebeperkingen te omzeilen en toegang te krijgen tot risicovolle toestemmingen op het apparaat zonder de gebruiker een standaardprompt voor te leggen die argwaan zou kunnen wekken.

De techniek werd voor het eerst waargenomen in de vrije natuur in juli 2023 in Polen, terwijl een daaropvolgende campagne die in november van hetzelfde jaar werd gelanceerd zich richtte op Tsjechische gebruikers.

Het cybersecuritybedrijf ESET meldt dat het momenteel twee verschillende campagnes volgt die gebruik maken van deze techniek, een gericht op de Hongaarse financiële instelling OTP Bank en de andere op de TBC Bank in Georgië.

De twee campagnes lijken echter door verschillende kwade actoren te worden uitgevoerd. Eén gebruikt een aparte command and control (C2) infrastructuur om gestolen inloggegevens te ontvangen, terwijl de andere groep gestolen gegevens via Telegram logt.

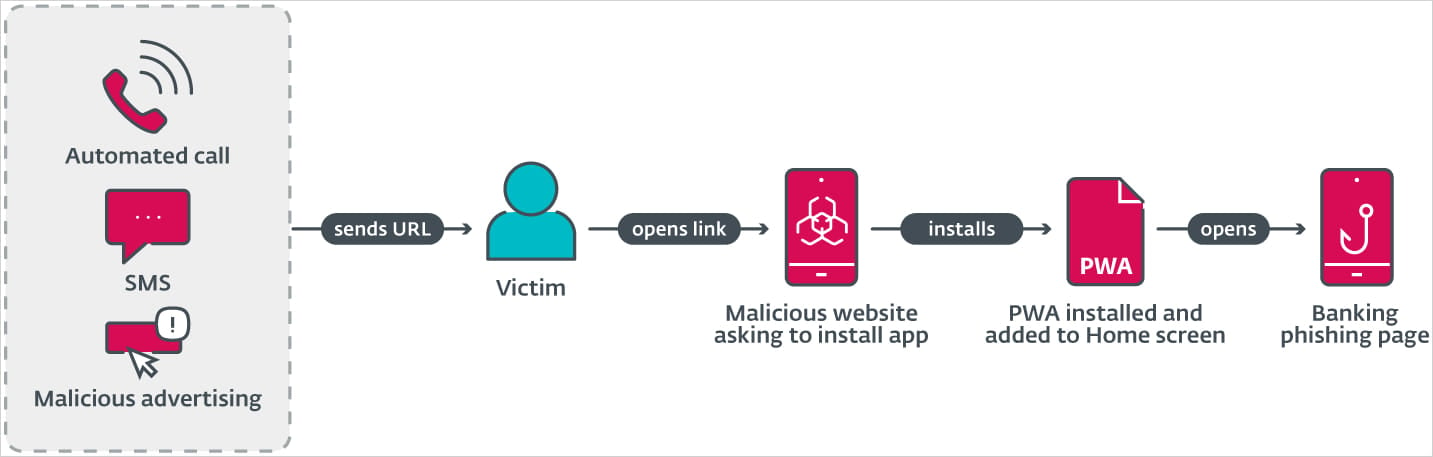

Infectieketen

ESET zegt dat de campagnes gebruik maken van een breed scala aan methoden om hun doelgroep te bereiken, waaronder geautomatiseerde gesprekken, sms-berichten (smishing) en goed vervaardigde malvertising in Facebook-reclamecampagnes.

In de eerste twee gevallen misleiden de cybercriminelen de gebruiker met een nepbericht over het verouderd zijn van hun bankapp en de noodzaak om de laatste versie te installeren om veiligheidsredenen, met een URL om de phishing PWA te downloaden.

Bron: ESET

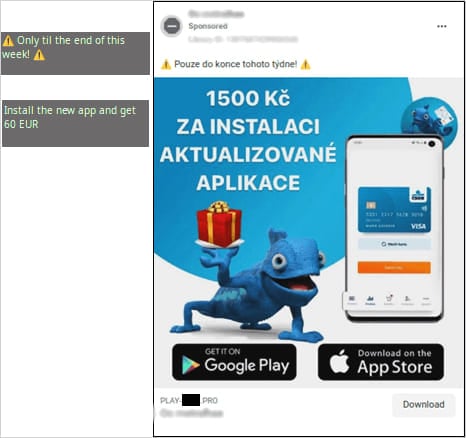

In het geval van malvertising op sociale media gebruiken de kwade actoren de officiële mascotte van de geïmiteerde bank om een gevoel van legitimiteit op te wekken en promoten ze aanbiedingen voor beperkte tijd, zoals geldelijke beloningen voor het installeren van een zogenaamd kritieke app-update.

Bron: ESET

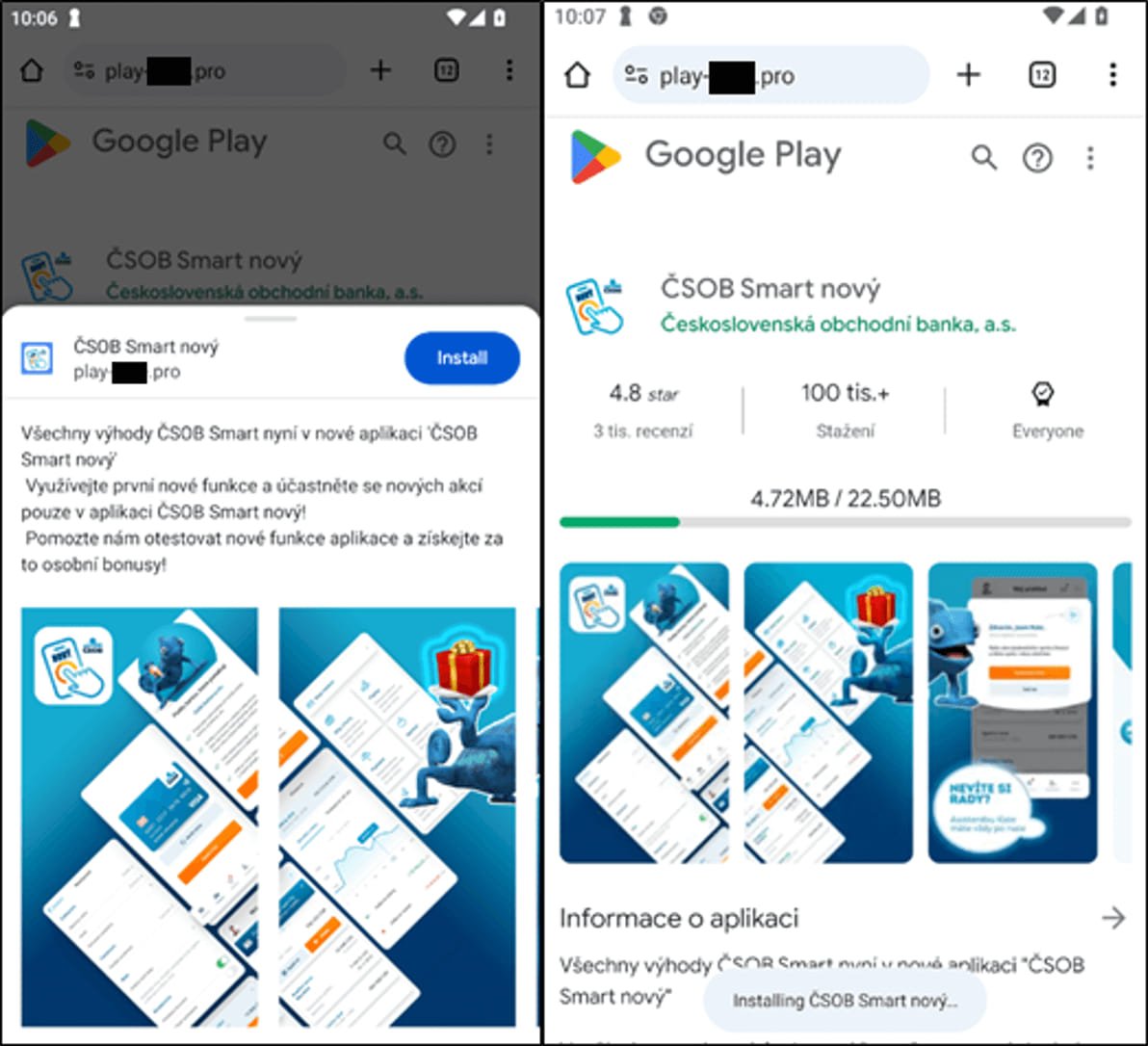

Afhankelijk van het apparaat (gecontroleerd via de User-Agent HTTP-header) wordt het slachtoffer na het klikken op de advertentie naar een neppagina van Google Play of de App Store geleid.

Bron: ESET

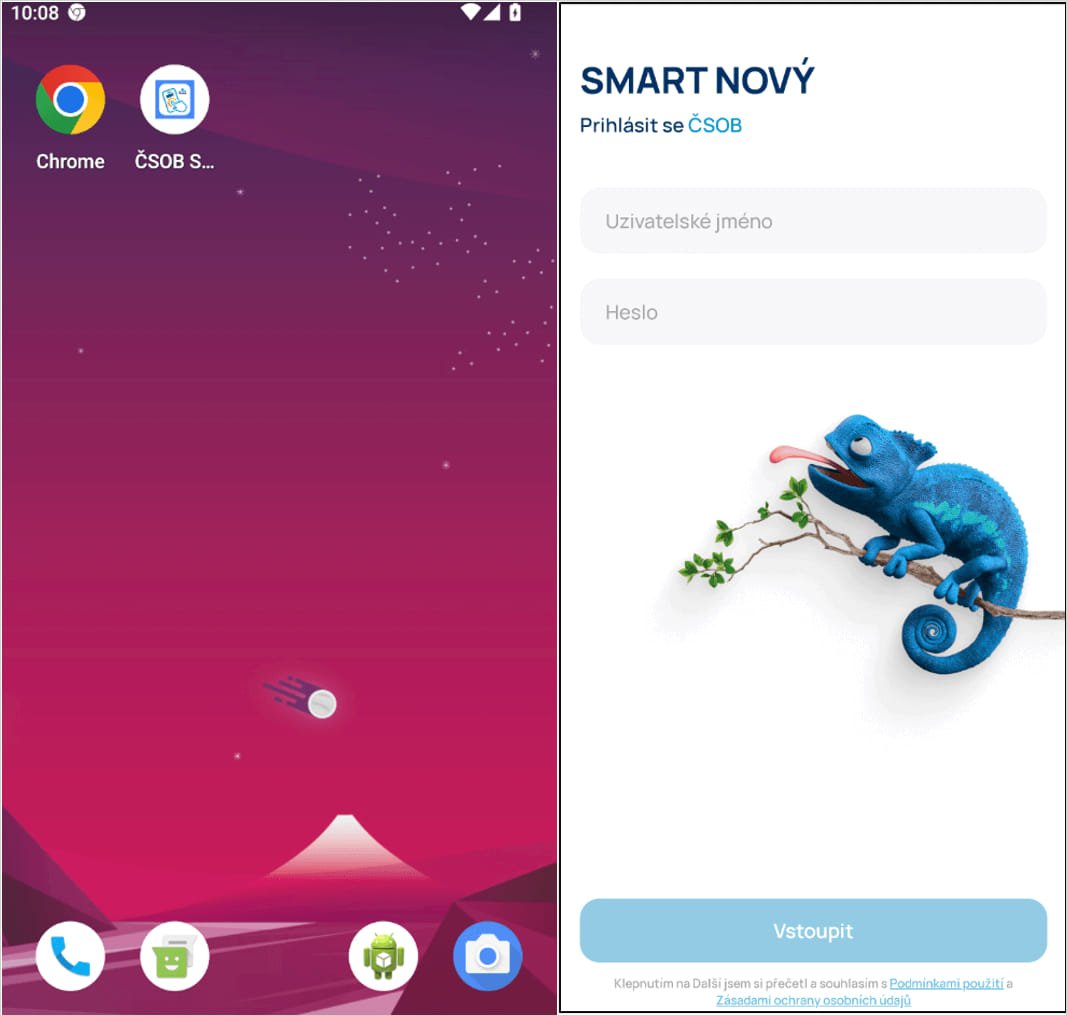

Door op de knop ‘Installeren’ te klikken, wordt de gebruiker gevraagd een malafide PWA te installeren die zich voordoet als een bankapp. In sommige gevallen op Android wordt de malafide app geïnstalleerd in de vorm van een WebAPK – een native APK gegenereerd door de Chrome-browser.

De phishing-app gebruikt de identificatiegegevens van de officiële bankapp (bijv. logo, legitiem uitziend inlogscherm) en verklaart zelfs dat de Google Play Store de bron van de app is.

Bron: ESET

De aantrekkingskracht van het gebruik van PWA’s op mobiele apparaten

PWA’s zijn ontworpen om op meerdere platforms te werken, zodat aanvallers een breder publiek kunnen bereiken via een enkele phishingcampagne en payload.

De belangrijkste voordelen liggen echter in het omzeilen van de installatiebeperkingen van Google en Apple voor apps buiten de officiële app stores, evenals in het vermijden van waarschuwingen voor “installatie van onbekende bronnen” die slachtoffers op mogelijke risico’s zouden kunnen wijzen.

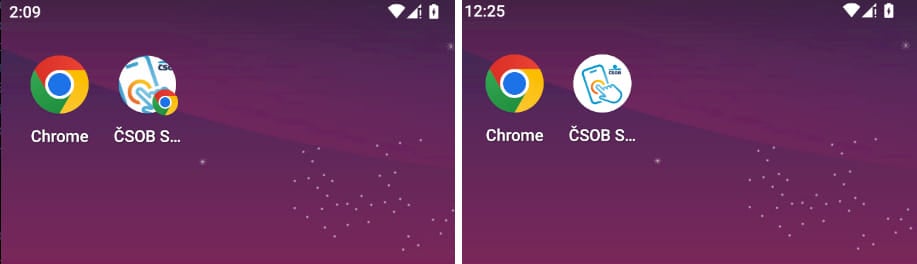

PWA’s kunnen sterk lijken op native apps, vooral in het geval van WebAPKs, waarbij het browserlogo op het pictogram en de browserinterface binnen de app verborgen zijn, zodat onderscheid maken van legitieme applicaties bijna onmogelijk is.

Bron: ESET

Deze webapps kunnen via browser-API’s toegang krijgen tot verschillende systemen van het apparaat, zoals geolocatie, camera en microfoon, zonder dat deze toestemmingen worden aangevraagd via het toestemmingsscherm van het mobiele besturingssysteem.

Uiteindelijk kunnen PWA’s door de aanvaller worden bijgewerkt of gewijzigd zonder gebruikersinteractie, waardoor de phishingcampagne dynamisch kan worden aangepast voor meer succes.

Misbruik van PWA’s voor phishing is een gevaarlijke opkomende trend die nieuwe proporties zou kunnen aannemen naarmate meer cybercriminelen het potentieel en de voordelen realiseren.

Enkele maanden geleden meldden we over nieuwe phishingkits die zich richten op Windows-accounts met behulp van PWA’s. De kits zijn gemaakt door beveiligingsonderzoeker mr.d0x specifiek om te demonstreren hoe deze apps kunnen worden gebruikt om inloggegevens te stelen door overtuigende zakelijke inlogformulieren te creëren.

BleepingComputer heeft zowel Google als Apple benaderd om te vragen of ze van plan zijn om enige verdediging tegen PWA’s/WebAPKs te implementeren, en we zullen deze post bijwerken met hun reacties zodra we iets van hen horen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.