Qilin ransomware steelt nu inloggegevens uit Chrome-browsers

De Qilin ransomware-groep gebruikt een nieuwe tactiek en zet een aangepaste stealer in om accountgegevens te stelen die zijn opgeslagen in de Google Chrome-browser.

De technieken voor het oogsten van inloggegevens zijn waargenomen door het Sophos X-Ops-team tijdens incident-responsverklaringen en markeren een alarmerende verandering in het ransomware-landschap.

Overzicht aanval

De aanval die door Sophos-onderzoekers werd geanalyseerd, begon met Qilin die toegang kreeg tot een netwerk met gecompromitteerde inloggegevens voor een VPN-portaal zonder multi-factor authenticatie (MFA).

De inbreuk werd gevolgd door 18 dagen inactiviteit, wat de mogelijkheid suggereert dat Qilin zijn weg naar het netwerk kocht via een initiële toegangsmakelaar (IAB).

Mogelijk heeft Qilin tijd besteed aan het in kaart brengen van het netwerk, het identificeren van kritieke activa en het uitvoeren van verkenning.

Na de eerste 18 dagen verplaatsten de aanvallers zich zijwaarts naar een domeincontroller en wijzigden ze Groepsbeleidsobjecten (GPO’s) om een PowerShell-script (‘IPScanner.ps1’) uit te voeren op alle machines die waren aangemeld bij het domeinnetwerk.

Het script, uitgevoerd door een batchscript (‘logon.bat’) dat ook in de GPO was opgenomen, was ontworpen om inloggegevens te verzamelen die in Google Chrome waren opgeslagen.

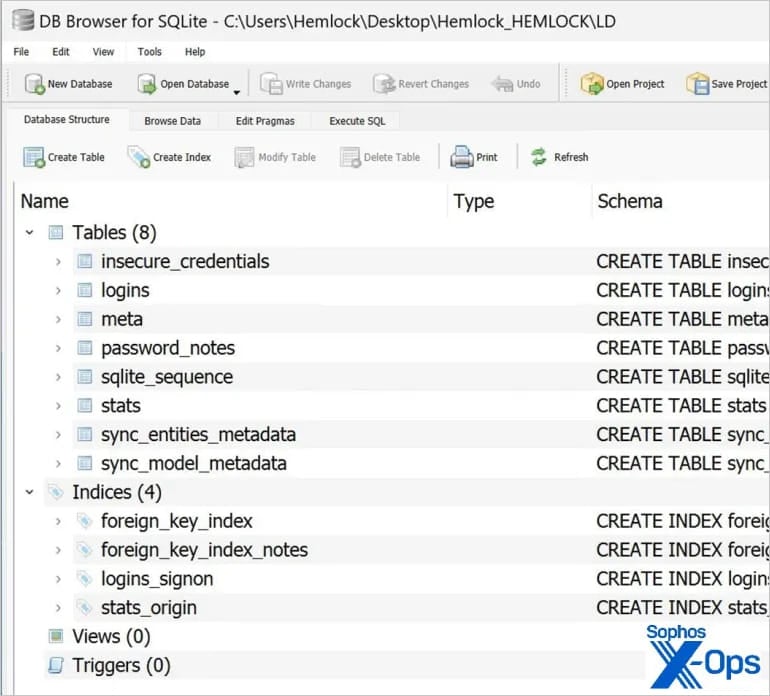

Het batchscript was geconfigureerd om te draaien (en het PS-script te activeren) telkens wanneer een gebruiker zich aanmeldde op zijn machine, terwijl gestolen inloggegevens werden opgeslagen op het ‘SYSVOL’-gedeelte onder de namen ‘LD’ of ‘temp.log.’

Bron: Sophos

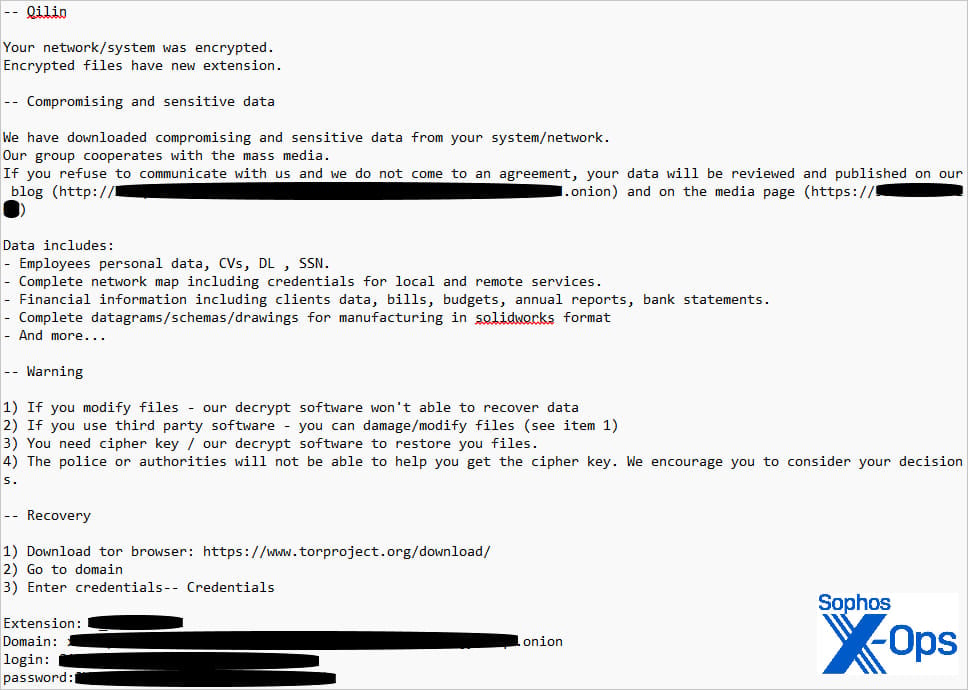

Na het verzenden van de bestanden naar Qilin’s command and control (C2) server, werden de lokale kopieën en gerelateerde eventlogs gewist om de kwaadaardige activiteit te verbergen. Uiteindelijk activeerde Qilin hun ransomware-payload en versleutelde de gegevens op de gecompromitteerde machines.

Een andere GPO en een apart batchbestand (‘run.bat’) werden gebruikt om de ransomware te downloaden en uit te voeren op alle machines in het domein.

Bron: Sophos

Verdedigingscomplexiteit

Qilin’s aanpak om zich te richten op Chrome inloggegevens creëert een zorgwekkend precedent dat het beschermen tegen ransomware-aanvallen nog uitdagender kan maken.

Omdat de GPO op alle machines in het domein werd toegepast, was elke machine waarop een gebruiker zich aanmeldde onderhevig aan het proces van het oogsten van inloggegevens.

Dit betekent dat het script potentieel inloggegevens stal van alle machines in het hele bedrijf, zolang die machines verbonden waren met het domein en gebruikers zich erop aanmeldden gedurende de periode dat het script actief was.

Zo’n uitgebreide diefstal van inloggegevens zou vervolgaanvallen mogelijk kunnen maken, leiden tot wijdverspreide inbreuken op meerdere platforms en diensten, de reactiemaatregelen aanzienlijk bemoeilijken en een aanhoudende, langdurige dreiging introduceren nadat het ransomware-incident is opgelost.

Organisaties kunnen dit risico beperken door strikte beleidsregels op te leggen om de opslag van geheimen in webbrowsers te verbieden.

Bovendien is het implementeren van multi-factor authenticatie essentieel om accounts te beschermen tegen overnames, zelfs in het geval van inbreuk op inloggegevens.

Tot slot kunnen het implementeren van de principes van minste privilege en het segmenteren van het netwerk de mogelijkheid van een dreigingsactor om zich te verspreiden in het gecompromitteerde netwerk aanzienlijk belemmeren.

Aangezien Qilin een onbeperkte en multiplatformdreiging is met banden met de Scattered Spider social engineering-experts, vormt elke tactische verandering een aanzienlijk risico voor organisaties.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.