Hackers gebruiken nu AppDomain-injectie om CobaltStrike-bakens te plaatsen

Een golf van aanvallen die begon in juli 2024 maakt gebruik van een minder gebruikelijke techniek genaamd AppDomain Manager Injection, die elke Microsoft .NET toepassing op Windows kan wapenen.

De techniek bestaat sinds 2017, en meerdere proof-of-concept apps zijn in de loop van de jaren uitgebracht. Echter, het wordt meestal gebruikt in red team engagements en zelden waargenomen in kwaadaardige aanvallen, waarbij verdedigers het niet actief monitoren.

De Japanse divisie van NTT heeft aanvallen gevolgd die eindigen met het inzetten van een CobaltStrike beacon die gericht was op overheidsinstanties in Taiwan, het leger in de Filipijnen, en energieorganisaties in Vietnam.

Tactieken, technieken en procedures, en infrastructurele overlappingen met recente AhnLab-rapporten en andere bronnen, suggereren dat de door de Chinese staat gesponsorde dreigingsgroep APT 41 achter de aanvallen zit, hoewel deze toewijzing een lage zekerheid heeft.

AppDomain Manager Injection

Net als standaard DLL side-loading, omvat AppDomainManager Injection ook het gebruik van DLL-bestanden om kwaadaardige doelen op gecompromitteerde systemen te bereiken.

Echter, AppDomainManager Injection maakt gebruik van de AppDomainManager-klasse van het .NET Framework om kwaadaardige code te injecteren en uit te voeren, waardoor het sluwer en veelzijdiger is.

De aanvaller bereidt een kwaadaardige DLL voor die een klasse bevat die afstamt van de AppDomainManager-klasse en een configuratiebestand (exe.config) dat het laden van een legitieme assembly naar de kwaadaardige DLL omleidt.

De aanvaller hoeft alleen de kwaadaardige DLL en het configuratiebestand in dezelfde map te plaatsen als het doelwituitvoerbare bestand, zonder dat de naam van een bestaande DLL hoeft te worden gematcht, zoals bij DLL side-loading.

Wanneer de .NET toepassing wordt uitgevoerd, wordt de kwaadaardige DLL geladen, en wordt de code ervan uitgevoerd binnen de context van de legitieme toepassing.

In tegenstelling tot DLL side-loading, dat makkelijker kan worden gedetecteerd door beveiligingssoftware, is AppDomainManager-injectie moeilijker te detecteren omdat het kwaadaardige gedrag afkomstig lijkt te zijn van een legitiem, ondertekend uitvoerbaar bestand.

GrimResource-aanvallen

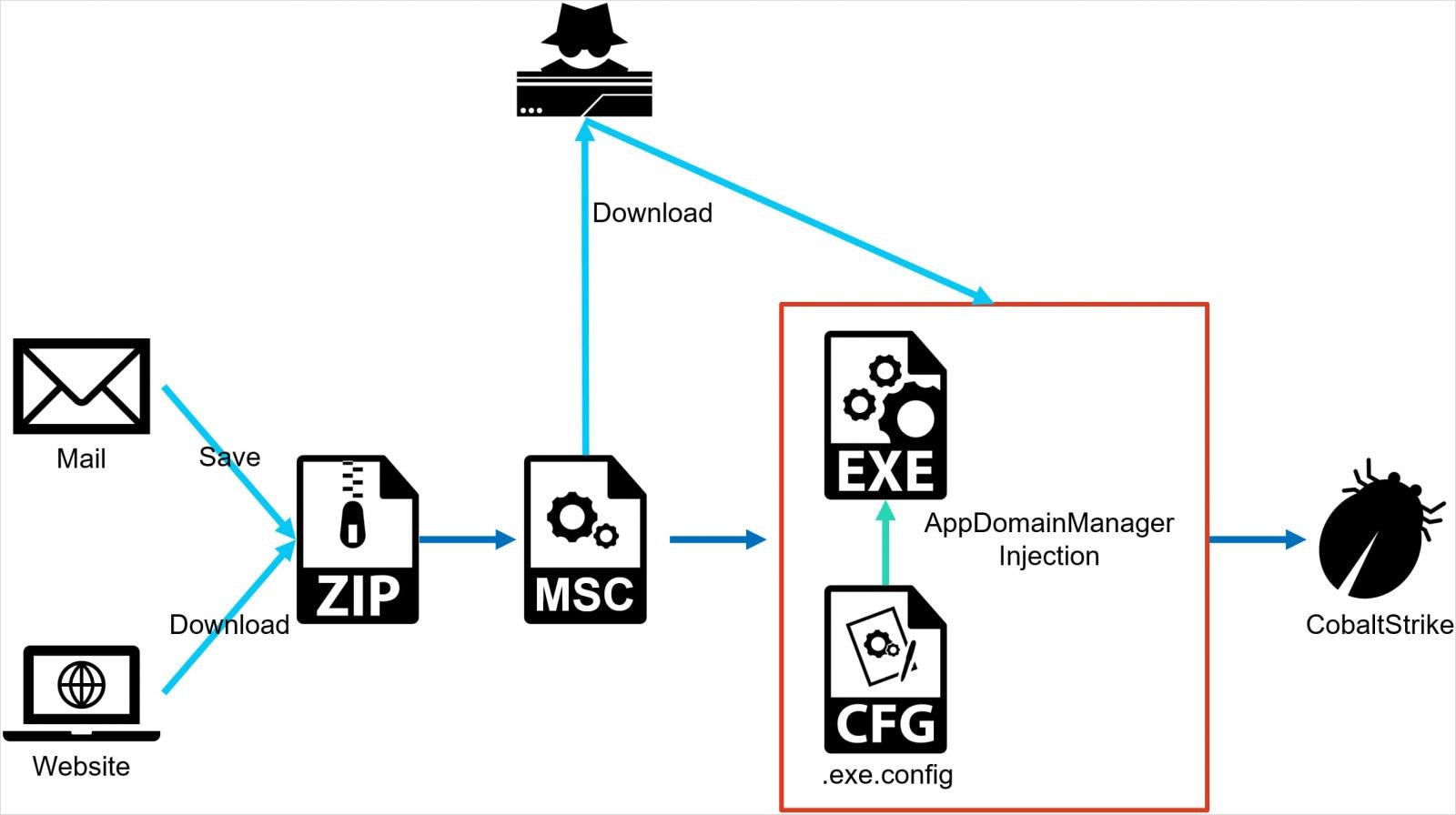

De aanvallen die NTT heeft waargenomen beginnen met de levering van een ZIP-archief naar het doelwit dat een kwaadaardig MSC (Microsoft Script Component) bestand bevat.

Wanneer het doelwit het bestand opent, wordt er onmiddellijk kwaadaardige code uitgevoerd zonder verdere gebruikersinteractie of klikken, met behulp van een techniek genaamd GrimResource, die in detail is beschreven door het beveiligingsteam van Elastic in juni.

GrimResource is een nieuwe aanvalstechniek die een cross-site scripting (XSS) kwetsbaarheid in de apds.dll bibliotheek van Windows benut om willekeurige code uit te voeren via Microsoft Management Console (MMC) met behulp van speciaal vervaardigde MSC-bestanden.

De techniek stelt aanvallers in staat om kwaadaardige JavaScript uit te voeren, dat op zijn beurt .NET code kan uitvoeren met behulp van de DotNetToJScript-methode.

Het MSC-bestand in de laatste aanvallen die door NTT zijn waargenomen, creëert een exe.config bestand in dezelfde map als een legitiem, ondertekend Microsoft uitvoerbaar bestand (bijv. oncesvc.exe).

Dit configuratiebestand leidt het laden van bepaalde assemblies om naar een kwaadaardige DLL, die een klasse bevat die afstamt van de AppDomainManager-klasse van het .NET Framework en in plaats van de legitieme assembly wordt geladen.

Uiteindelijk voert deze DLL kwaadaardige code uit binnen de context van het legitieme en ondertekende Microsoft uitvoerbare bestand, waardoor detectie volledig wordt vermeden en beveiligingsmaatregelen worden omzeild.

Bron: NTT

De laatste fase van de aanval is het laden van een CobaltStrike beacon op de machine, die de aanvaller kan gebruiken om een breed scala aan kwaadaardige acties uit te voeren, waaronder het introduceren van extra payloads en laterale beweging.

Hoewel het niet zeker is dat APT41 verantwoordelijk is voor de aanvallen, geeft de combinatie van de AppDomainManager Injection en GrimResource technieken aan dat de aanvallers de technische expertise hebben om nieuwe en minder bekende technieken in praktische gevallen te combineren.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.