De Windows-driver van PoorTry ontwikkelt zich tot een volwaardige EDR-wisser

De kwade PoorTry kernel-modus Windows driver gebruikt door meerdere ransomware bendes om Endpoint Detection and Response (EDR) oplossingen uit te schakelen, heeft zich ontwikkeld tot een EDR-wisser die bestanden verwijdert die cruciaal zijn voor de werking van beveiligingsoplossingen en het herstel moeilijker maakt.

Hoewel Trend Micro sinds mei 2023 had gewaarschuwd voor deze functionaliteit die aan PoorTry was toegevoegd, heeft Sophos nu bevestigd dat ze de EDR-wisaanvallen in de praktijk zien.

Deze evolutie van PoorTry van een EDR-deactivator naar een EDR-wisser vertegenwoordigt een zeer agressieve verschuiving in tactieken door ransomware actoren, die nu prioriteit geven aan een meer verstorende opzetfase om betere resultaten te verzekeren in de versleutelingsfase.

PoorTry, ook bekend als ‘BurntCigar,’ werd in 2021 ontwikkeld als een kernel-modus driver om EDR en andere beveiligingssoftware uit te schakelen.

De kit, gebruikt door verschillende ransomware bendes, waaronder BlackCat, Cuba en LockBit, kreeg voor het eerst aandacht toen de ontwikkelaars manieren vonden om hun kwaadaardige drivers te laten ondertekenen via het attestation signing proces van Microsoft. Andere cybercrime groepen, zoals Scattered Spider, werden ook gezien bij het gebruik van de tool in inbreuken gericht op het stelen van inloggegevens en SIM-swapping aanvallen.

Gedurende 2022 en 2023 bleef PoorTry zich ontwikkelen, waarbij de code werd geoptimaliseerd en er verdoezelingshulpmiddelen zoals VMProtect, Themida en ASMGuard werden gebruikt om de driver en zijn lader (Stonestop) te verpakken voor het ontwijken van detectie.

Evolutie naar een wiper

Het laatste rapport van Sophos is gebaseerd op een RansomHub-aanval in juli 2024 waarbij PoorTry werd gebruikt om kritieke uitvoerbare bestanden (EXEs), dynamische koppelbibliotheken (DLLs) en andere essentiële componenten van beveiligingssoftware te verwijderen.

Dit zorgt ervoor dat EDR-software niet kan worden hersteld of opnieuw gestart door verdedigers, waardoor het systeem volledig onbeschermd blijft in de volgende versleutelingsfase van de aanval.

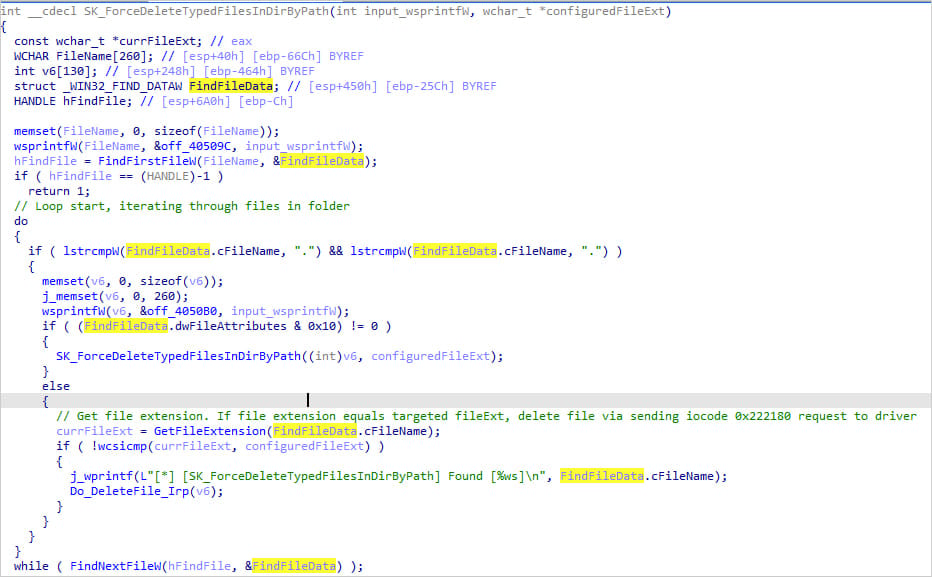

Het proces begint met de gebruikersmoduscomponent van PoorTry, die de installatie mappen van de beveiligingssoftware en de kritieke bestanden binnen die mappen identificeert.

Vervolgens stuurt het verzoeken naar de kernel-modus component om systematisch beveiligingsgerelateerde processen te beëindigen en vervolgens hun cruciale bestanden te verwijderen.

Paden naar die bestanden zijn hard gecodeerd in PoorTry, terwijl de gebruikersmodus component het verwijderen ondersteunt op basis van bestandsnaam of bestandstype, waardoor het enige operationele flexibiliteit heeft om een breder scala aan EDR-producten te dekken.

bron: Sophos

De malware kan fijn worden afgestemd om alleen bestanden te verwijderen die cruciaal zijn voor de werking van de EDR, waardoor onnodige ruis in de risicovolle eerste fasen van de aanval wordt vermeden.

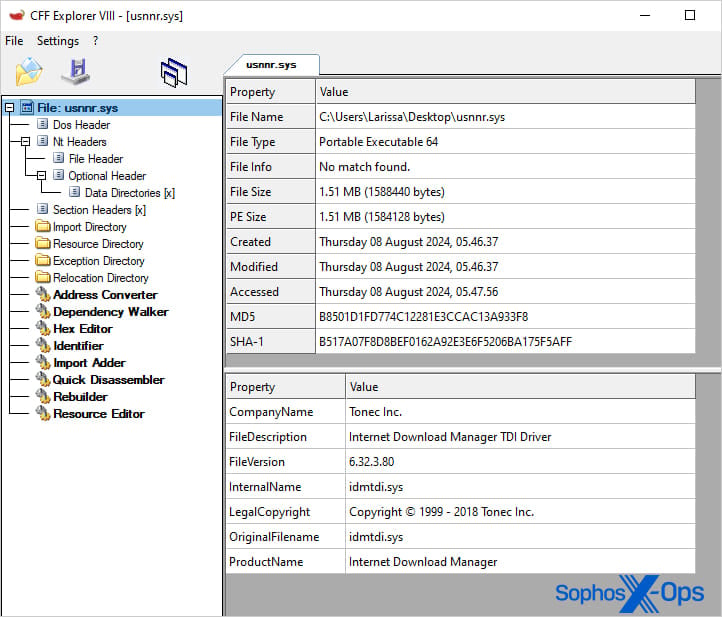

Sophos merkt ook op dat de nieuwste PoorTry-varianten signatuur timestamps manipuleren om beveiligingscontroles op Windows te omzeilen en de metadata van andere software zoals Internet Download Manager van Tonec Inc. gebruiken.

bron: Sophos

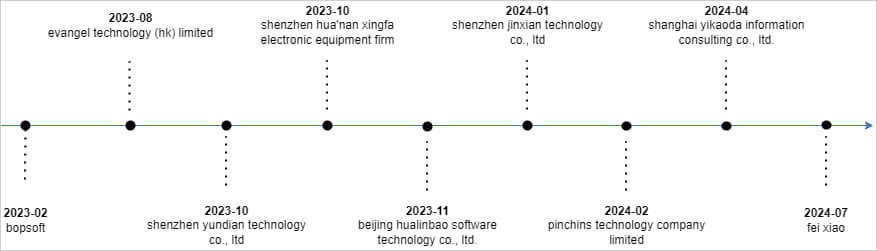

De aanvallers werden gezien bij het toepassen van een tactiek die bekend staat als “certificaatroulette,” waarbij ze meerdere varianten van dezelfde payload uitrollen ondertekend met verschillende certificaten om hun kansen te vergroten dat er ten minste één succesvol wordt uitgevoerd.

bron: Sophos

Ondanks inspanningen om de evolutie van PoorTry te volgen en de effectiviteit ervan te stoppen, hebben de ontwikkelaars van de tool een opmerkelijk vermogen getoond om zich aan te passen aan nieuwe verdedingsmaatregelen.

De EDR-wisfunctionaliteit geeft de tool een voorsprong op verdedigers die reageren op aanvallen, maar zou ook nieuwe mogelijkheden kunnen bieden voor het detecteren van de aanvallen in de pre-versleutelingsfase.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.