GitHub-reacties misbruikt om wachtwoord-stelende malware te verspreiden die vermomd is als oplossingen

GitHub wordt misbruikt om de Lumma Stealer informatie-stelende malware te verspreiden als valse oplossingen die in project comments worden geplaatst.

De campagne werd voor het eerst gemeld door een bijdrager aan de teloxide rust-bibliotheek, die op Reddit aangaf dat ze vijf verschillende commentaren op hun GitHub-issues hadden ontvangen die deden alsof ze oplossingen waren, maar in plaats daarvan malware verspreidden.

Uit nader onderzoek door BleepingComputer bleek dat duizenden soortgelijke opmerkingen waren geplaatst bij een breed scala aan projecten op GitHub, die allemaal valse oplossingen aanboden op de vragen van andere mensen.

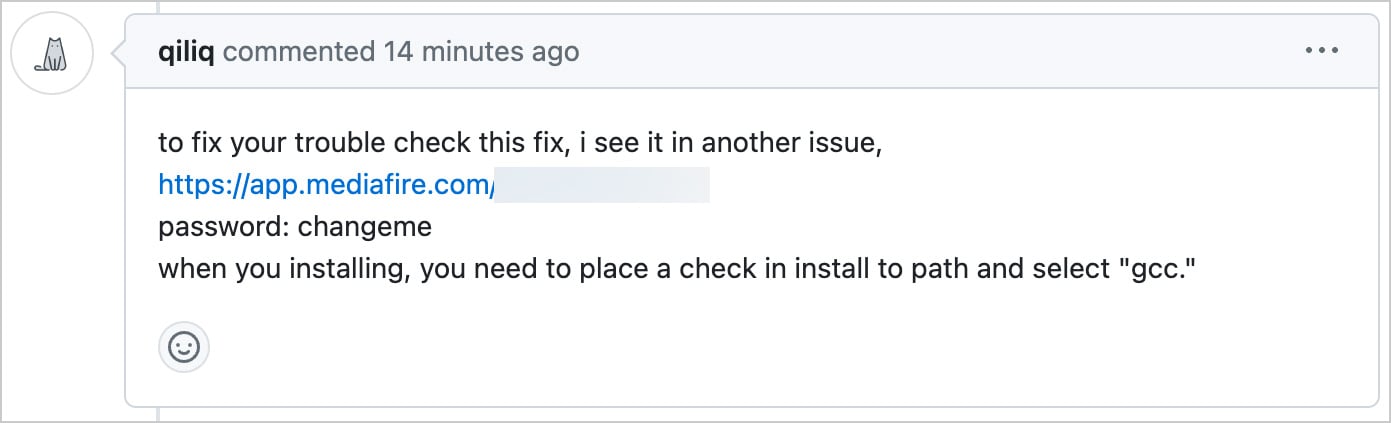

De oplossing vertelt mensen om een met een wachtwoord beveiligd archief te downloaden van mediafire.com of via een bit.ly URL en de uitvoerbare bestand daarin uit te voeren. In de huidige campagne was het wachtwoord “changeme” in alle opmerkingen die we hebben gezien.

Reversed engineer Nicholas Sherlock vertelde BleepingComputer dat er in een periode van drie dagen meer dan 29.000 opmerkingen waren geplaatst die deze malware pushen.

Bron: Andrey Brusnik

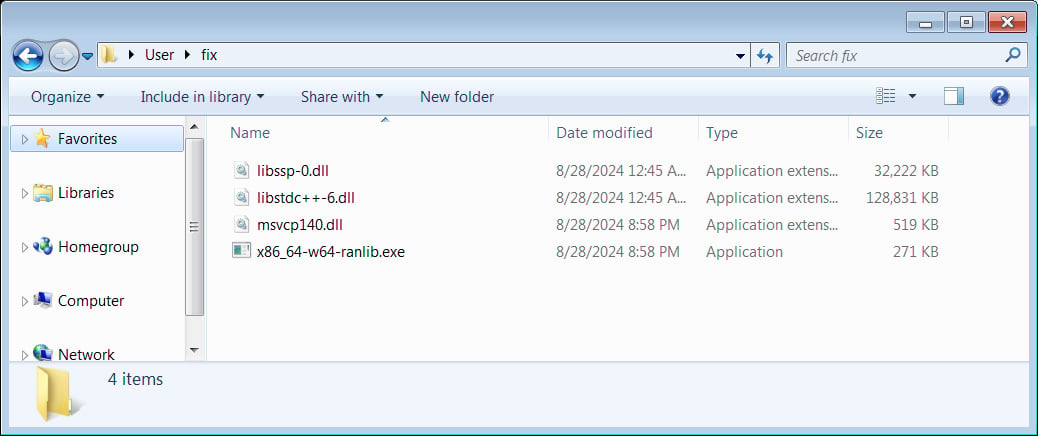

Op de link klikken brengt bezoekers naar een downloadpagina voor een bestand genaamd ‘fix.zip,’ dat een paar DLL-bestanden en een uitvoerbaar bestand genaamd x86_64-w64-ranlib.exe bevat.

Bron: BleepingComputer

Het uitvoeren van de uitvoerbaar bestand op Any.Run geeft aan dat het de Lumma Stealer informatie-stelende malware is.

Lumma Stealer is een geavanceerde informatie-steler die, wanneer uitgevoerd, probeert cookies, inloggegevens, wachtwoorden, creditcards en browsegeschiedenis van Google Chrome, Microsoft Edge, Mozilla Firefox en andere Chromium-browsers te stelen.

De malware kan ook cryptovaluta-portemonnees, privésleutels en tekstbestanden met namen zoals seed.txt, pass.txt, ledger.txt, trezor.txt, metamask.txt, bitcoin.txt, words, wallet.txt, *.txt, en *.pdf stelen, aangezien deze waarschijnlijk privé-cryptosleutels en wachtwoorden bevatten.

Deze gegevens worden verzameld in een archief en teruggestuurd naar de aanvaller, waarna ze de informatie kunnen gebruiken in verdere aanvallen of kunnen verkopen op cybercrime-marktplaatsen.

Hoewel GitHub-personeel deze opmerking verwijdert zodra ze worden gedetecteerd, hebben mensen al gemeld dat ze slachtoffer zijn van de aanval.

Voor degenen die de malware hebben uitgevoerd, moet u de wachtwoorden van al uw accounts wijzigen door een uniek wachtwoord voor elke site te gebruiken en de cryptovaluta naar een nieuwe portemonnee migreren.

Vorige maand heeft Check Point Research een soortgelijke campagne onthuld door de Stargazer Goblin-bedreigingsactoren, die een Malware Distribution-as-a-Service (DaaS) hebben gecreëerd van meer dan 3.000 nepaccounts op GitHub om informatie-stelende malware te pushen.

Het is onduidelijk of dit dezelfde campagne is of een nieuwe die wordt uitgevoerd door verschillende dreigingsactoren.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.