Wereldwijde infostealer-malware-operatie richt zich op crypto-gebruikers en gamers

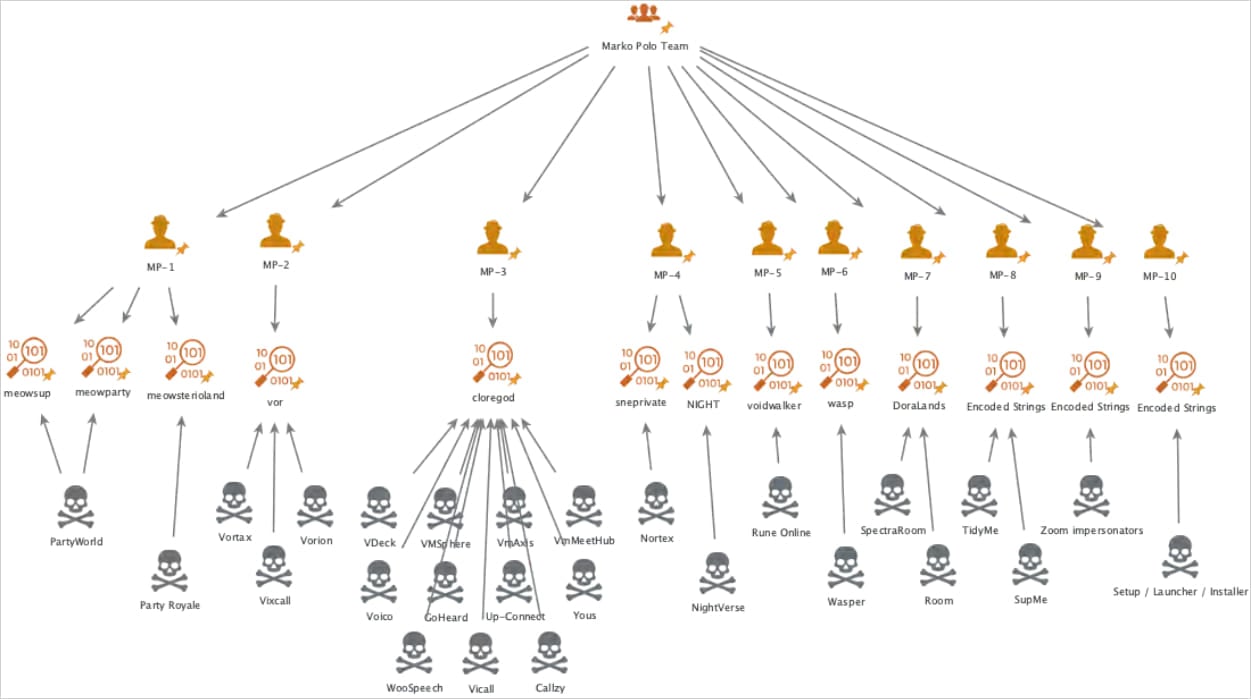

Een massale operatie van infostealer-malware, die dertig campagnes omvat en zich richt op een breed scala aan demografische groepen en systeemplatforms, is aan het licht gekomen en wordt toegeschreven aan een cybercriminele groep genaamd “Marko Polo.”

De dreigingsactoren gebruiken verschillende distributiekanalen, waaronder malvertising, spearphishing en merkvervalsing in online gaming, cryptocurrency en software, om 50 malware payloads te verspreiden, waaronder AMOS, Stealc en Rhadamanthys.

Volgens Recorded Future’s Insikt Group, die de Marko Polo-operatie heeft gevolgd, heeft de malwarecampagne duizenden getroffen, met potentiële financiële verliezen in miljoenen.

“Op basis van de wijdverbreide aard van de Marko Polo-campagne vermoedt de Insikt Group dat waarschijnlijk tienduizenden apparaten wereldwijd zijn gecompromitteerd, waardoor gevoelige persoonlijke en bedrijfsgegevens worden blootgesteld,” waarschuwt Recorded Future’s Insikt Group.

“Dit brengt aanzienlijke risico’s met zich mee voor zowel de privacy van consumenten als de bedrijfscontinuïteit. Deze operatie genereert vrijwel zeker miljoenen dollars aan illegale inkomsten en benadrukt ook de negatieve economische effecten van dergelijke cybercriminaliteit.”

Bron: Recorded Future

Hoogwaardige vallen zetten

Insikt Group meldt dat Marko Polo voornamelijk vertrouwt op spearphishing via directe berichten op sociale mediaplatforms om hoogwaardige doelen te bereiken, zoals cryptocurrency-influencers, gamers, softwareontwikkelaars en andere mensen die waarschijnlijk waardevolle gegevens of activa beheren.

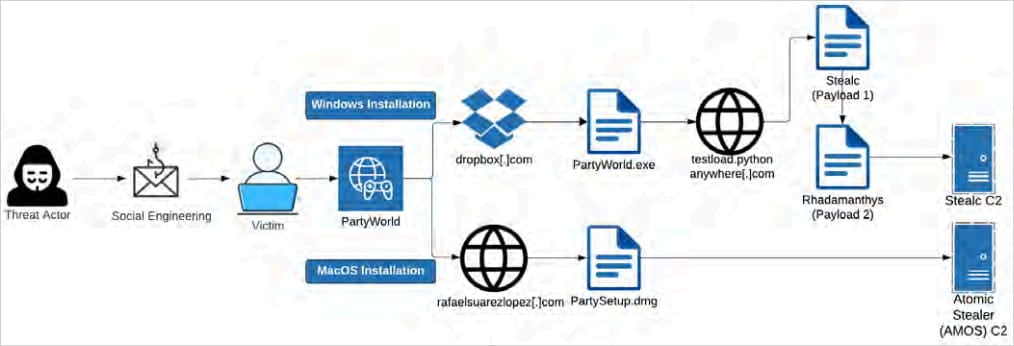

Slachtoffers worden verleid om kwaadaardige software te downloaden door te communiceren met wat zij ten onrechte geloven legitieme vacatures of project samenwerkingen zijn.

Enkele van de merken die geïmpersoneerd worden, zijn Fortnite (gaming), Party Icon (gaming), RuneScape (gaming), Rise Online World (gaming), Zoom (productiviteit) en PeerMe (cryptocurrency).

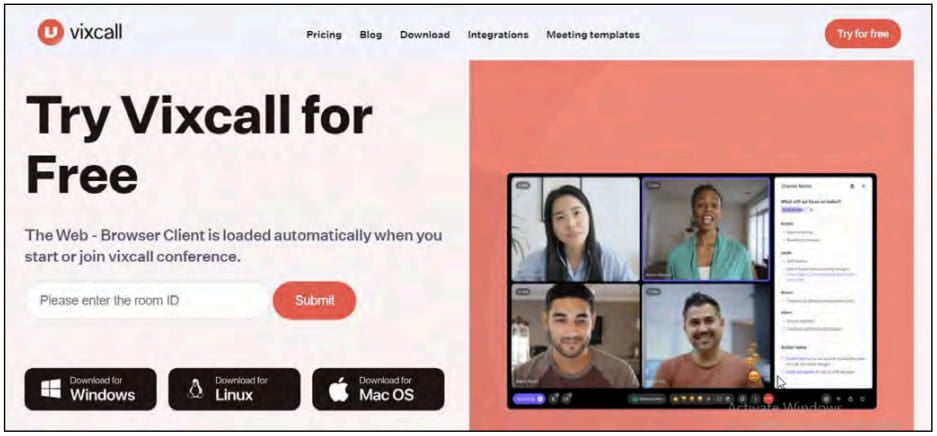

Marko Polo gebruikt ook hun eigen verzonnen merken die niet gerelateerd zijn aan bestaande projecten, zoals Vortax/Vorion en VDeck (vergadersoftware), Wasper en PDFUnity (samenwerkingsplatforms), SpectraRoom (cryptocommunicatie) en NightVerse (web3-spel).

In sommige gevallen worden de slachtoffers naar een website geleid voor nep-virtuele vergader-, bericht- en speltoepassingen, die worden gebruikt om malware te installeren. Andere campagnes verspreiden de malware via uitvoerbare bestanden (.exe of .dmg) in torrentbestanden.

Bron: Recorded Future

Richten op zowel Windows als macOS

Marko Polo’s toolkit is divers en toont de capaciteit van de dreigingsgroep om multi-platform en multi-vector aanvallen uit te voeren.

Op Windows gebruikt men HijackLoader voor het leveren van Stealc, een veelzijdige lichte infostealer ontworpen om gegevens van browsers en cryptowallet-apps te verzamelen, of Rhadamanthys, een meer gespecialiseerde stealer die zich richt op een breed scala aan toepassingen en datatypen.

In een recente update voegde Rhadamanthys een clipper-plugin toe die cryptocurrencybetalingen kan omleiden naar de wallets van de aanvallers, het vermogen om verwijderde Google Account-cookies te herstellen, en Windows Defender te omzeilen.

Wanneer het doelwit macOS gebruikt, zet Marko Polo Atomic (‘AMOS’) in. Deze stealer werd medio 2023 gelanceerd en verhuurd aan cybercriminelen voor $1.000/maand, waardoor ze verschillende gegevens kunnen stelen die in webbrowsers zijn opgeslagen.

AMOS kan ook MetaMask seeds brute-forcen en Apple Keychain-wachtwoorden stelen om WiFi-wachtwoorden, opgeslagen inloggegevens, creditcardgegevens en andere versleutelde informatie op macOS te bemachtigen.

Bron: Recorded Future

Kwaadaardige campagnes met infostealer-malware hebben de afgelopen jaren een enorme groei doorgemaakt, waarbij dreigingsactoren zich richten op slachtoffers via zero-day kwetsbaarheden, nep VPN’s, fixes voor GitHub-problemen en zelfs antwoorden op StackOverflow.

Deze inloggegevens worden vervolgens gebruikt om bedrijfsnetwerken te infiltreren, datadiefstalcampagnes uit te voeren zoals we zagen bij de massale SnowFlake-accountbreuken, en chaos te veroorzaken door netwerkrouteringsinformatie te corrumperen.

Om het risico te verminderen dat je infostealer-malware op je systeem downloadt en uitvoert, volg geen links die door vreemden worden gedeeld en download alleen software van officiële projectsites.

De malware die door Marko Polo wordt gebruikt, wordt door de meeste up-to-date antivirussoftware gedetecteerd, dus het scannen van gedownloade bestanden voordat je ze uitvoert, zou het infectieproces moeten verstoren voordat het begint.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.